Jeśli korzystasz z oprogramowania Dell System Detect, cyberprzestępcy mogą wykorzystać Twój komputer do zdalnego wykonania własnego kodu – tak ostrzega na swoim blogu Malwarebytes użytkowników.

Mamy za sobą aferę związaną z oprogramowaniem Superfish. Koreańska firma Lenovo instalowała na wyprodukowanych przez siebie komputerach / laptopach aplikację Superfish, której zadaniem było wstrzykiwanie targetowanych reklam. Istota tego problemu i związana z nim afera nie leżała w samych reklamach, ale w sposobie, w jakim Superfish to robił… reklamy wstrzykiwane były na zasadzie ataku MiTM.

Aby móc wstrzyknąć kontekstową reklamę w połączenie HTTPS, instaluje ono na systemie klienta swój certyfikat SSL (własne CA) i przekierowuje ruch przeglądarki użytkownika przez serwer proxy. W ten sposób może bez efektu “złamanej kłódki” podglądać zawartość połączeń szyfrowanych HTTPS. – niebezpiecznik.pl

Ostatnie doniesienia na firmę Dell nie są tak poważne jak w przypadku Lenovo, jednak to już druga w tak krótkim czasie sytuacja, która tylko umacnia w przekonaniu, że preinstalowane aplikacje producenta sprzętu są nie tylko złym pomysłem z powodu wydajności systemu, ale także ze względu Twojego bezpieczeństwa w sieci.

Malwarebytes, F-Secure i Tom Forbes

Pracownicy Malwarebytes w ostatnich dniach otrzymywali od programu Malwarebytes Anti-Malware komunikaty o identyfikacji starszych wersji Dell System Detect jako niechcianej aplikacji – PUP (ang. Potential Unwanted Program).

Dell System Detect to program działający na komputerach z systemem Windows lub tabletach, umożliwiaj lepsze i bardziej spersonalizowane wsparcie dla klienta. Program automatycznie wykrywa kod serwisowy (service tag) używanego sprzętu. Firma Dell wykorzystuje go do wyszukiwania informacji o produkcie: konfiguracji systemu oraz daty zakończenia okresu gwarancyjnego. Ponadto, Dell System Detect automatycznie sprawdza i weryfikuje sterowniki wyszukując ich nowsze wersje oraz umożliwia przeprowadzenie zdalnej diagnostyki za pośrednictwem strony technicznej Dell.com.

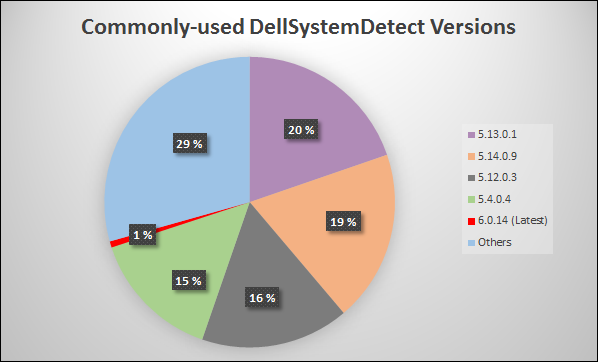

Z przeprowadzonych badań przez Toma Forbsa i ekspertów z laboratorium F-Secure wynika, że każda wersja Dell System Detect oprócz tej najnowszej 6.0.14 jest podatna na atak umożliwiający zdalne uruchamianie lokalnych programów (zwykłych i tych szkodliwych). Na komputerach użytkowników korzystających z oprogramowania antywirusowego F-Secure zidentyfikowno prawie 100 tysięcy instalacji Dell System Detect, z czego tylko niecały jeden ich procent był zaktualizowany do najnowszej wersji 6.0.14.

F-Secure dodaje, że aplikacja Dell System Detect umożliwia uruchamianie lokalnych aplikacji, jednak mechanizm bezpieczeństwa nie do końca został przemyślany – aby nie stosować nadużyć, aplikacja Dell System Detect mogła uruchamiać programy tylko jeśli występowało odpowiednie wywołanie do serwera Dell-a w domenie zawierającej ciąg znaków „dell”. F-Secure udowodnił, że faktycznie, Dell System Detect w wersji 5.4.0.4 sprawdzał, czy w wywoływanym adresie znajduje się ciąg „dell”, jednak atak mógł zostać przeprowadzony z użyciem dowolnie innej domeny np. „www.notreallydell.com”. Dell Detect System 6.0.9 zawierał podobny błąd, który akceptował strony np. „a.dell.fakesite.ownedbythebadguys.com”. Najnowsza wersja 6.0.14 akceptuje tylko domeny „*.dell.com”.

Zarówno F-Secure, Malwarebytes jak i sam producent Dell zaleca zaktualizowanie Dell Detect System do wersji najnowszej. My ze swojej strony – jeśli nie korzystasz z aplikacji – rekomendujemy usunięcie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy