Nieuchronnie rok 2024 zmierza ku końcowi, więc jest to czas na realizację budżetu 2024. Wykorzystują to oszuści – obserwujemy nasilanie się kampanii phishingowych. Spreparowane wiadomości e-mail trafiają do konkretnych osób w organizacjach, których dane są dostępne publicznie. Wiadomość zawiera informację o rzekomym wniosku do wypełnienia, o potencjalnej współpracy.

Oryginalna wiadomość:

Dzień dobry Panie/Pani

Pozdrowienia z Politechniki Warszawskiej,

W związku z dobrą rekomendacją dotyczącą Państwa firmy, potrzebujemy na Politechnice Warszawskiej pod kierownictwem prof. Krzysztofa Zaremby Państwa oferty na nasz budżet na 2024 rok. Dla Państwa wygody znajdą ją Państwo w załączniku.

Prosimy o wcześniejsze sprawdzenie i przesłanie oferty, termin upływa 27 lipca 2024 r.

Mogą Państwo do nas zadzwonić lub wysłać e-mail, aby uzyskać więcej informacji. Czekamy na Państwa odpowiedź.

Dziękujemy

Z poważaniem

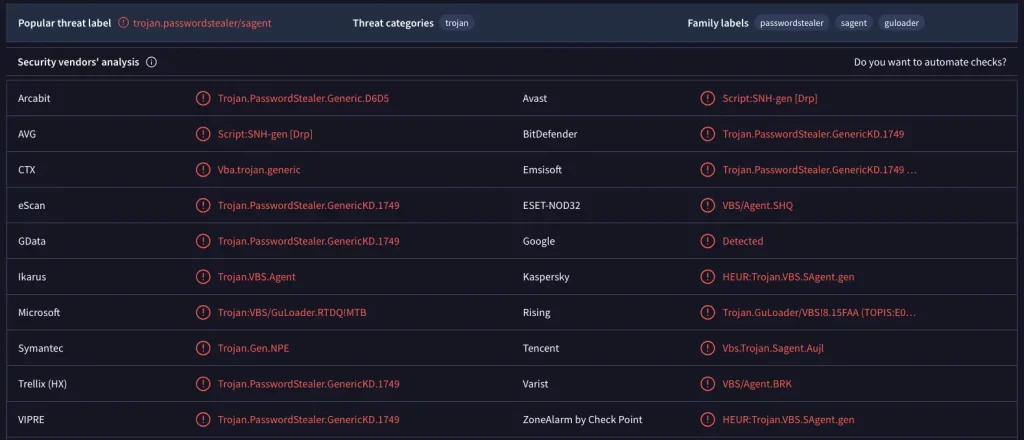

PasswordStealer w oszustwie na „Politechnikę Warszawską”

Oszuści w tym scenariuszu ataku podszywają się pod znany podmiot, rozsyłają wiadomości do wybranych odbiorców z informacją o potencjalnej współpracy biznesowej. W załączniku znajduje się archiwum ZIP. Po jego wypakowaniu mamy do czynienia z plikiem VBS – skrypt pobiera i instaluje złośliwe oprogramowanie, które ukrywa się w systemie – służy do kradzieży haseł użytkownika.

Atak nie jest trudny do rozpoznania, jeżeli pamięta się o kilku zasadach bezpieczeństwa:

Internautom zalecamy, aby nigdy nie klikali w podejrzane łącza oraz załączniki. Tak właśnie rozprzestrzenia się złośliwe oprogramowanie, które naraża firmę na straty. Bardzo ważne jest, aby posiadać oprogramowanie antywirusowe z licznymi modułami bezpieczeństwa, które kompleksowo będzie chroniło system operacyjny.

Dodatkowo:

- Zwróć uwagę na błędy w pisowni.

- Sprawdź w sieci nadawcę: imię i nazwisko z treści, zajmowane stanowisko. Czasami warto zadzwonić do firmy, szkoły, urzędu, aby się upewnić, czy wiadomość faktycznie od nich pochodzi. Weryfikuj wszystkie numery telefonów, adresy e-mail podawane w stopce. Mogą one być prawdziwe (skopiowane od legalnej firmy), co nie oznacza, że ktoś taki wysłał do ciebie niebezpieczną wiadomość.

- Jeżeli nie masz pewności, to zignoruj wiadomość albo zapytaj dział IT. Możesz też skontaktować się z nami. Chętnie pomożemy!

- Podejrzane incydenty możesz zgłosić na incydent.cert.pl

Warte odnotowania rekomendacje dla firm

- Edukacja pracowników. Tylko wykwalifikowany pracownik, który pozna metody socjotechniczne, którymi posługują się cyberprzestępcy, będzie w stanie szybko odróżnić prawdziwą wiadomość od fałszywej.

- Wdrożenie produktów bezpieczeństwa. Nawet największe umysły w dziedzinie bezpieczeństwa nie poradzą sobie z zalewem spamu, jeśli będzie on docierał do stacji roboczych pracowników. Niechciane wiadomości (spam, phishing) powinny być unieszkodliwiane, zanim trafią na urządzenie końcowe. Jakaś ich minimalna ilość itrafi do pracownika, jednak prawidłowo zaimplementowane technologie antyspamowe wsparte dodatkową ochroną antywirusową z zaawansowanymi modułami, będzie dobrą inwestycją dla zachowania reputację firmy i bezpieczeństwa danych (ransomware w spamie to bardzo częste zjawisko).

- Zasady postępowania. Wdrożenie polityki bezpieczeństwa i egzekwowanie zasad będzie najłatwiejszym rozwiązaniem — blokowanie dostępu do zasobów, stron internetowych, używanie tylko niezbędnych aplikacji do pracy, białe listy urządzeń USB, mikro-autoryzacja użytkowników. Firmy, które nie zamierzają iść na łatwiznę, powinny przeszkolić swoich pracowników, co też wynika z niektórych przepisów jak RODO i NIS2. Zasady reagowania na incydenty powinny zostać wydrukowane w formie ściągawki i być zawsze pod ręką pracownika.

Czy ten artykuł był pomocny?

Oceniono: 0 razy