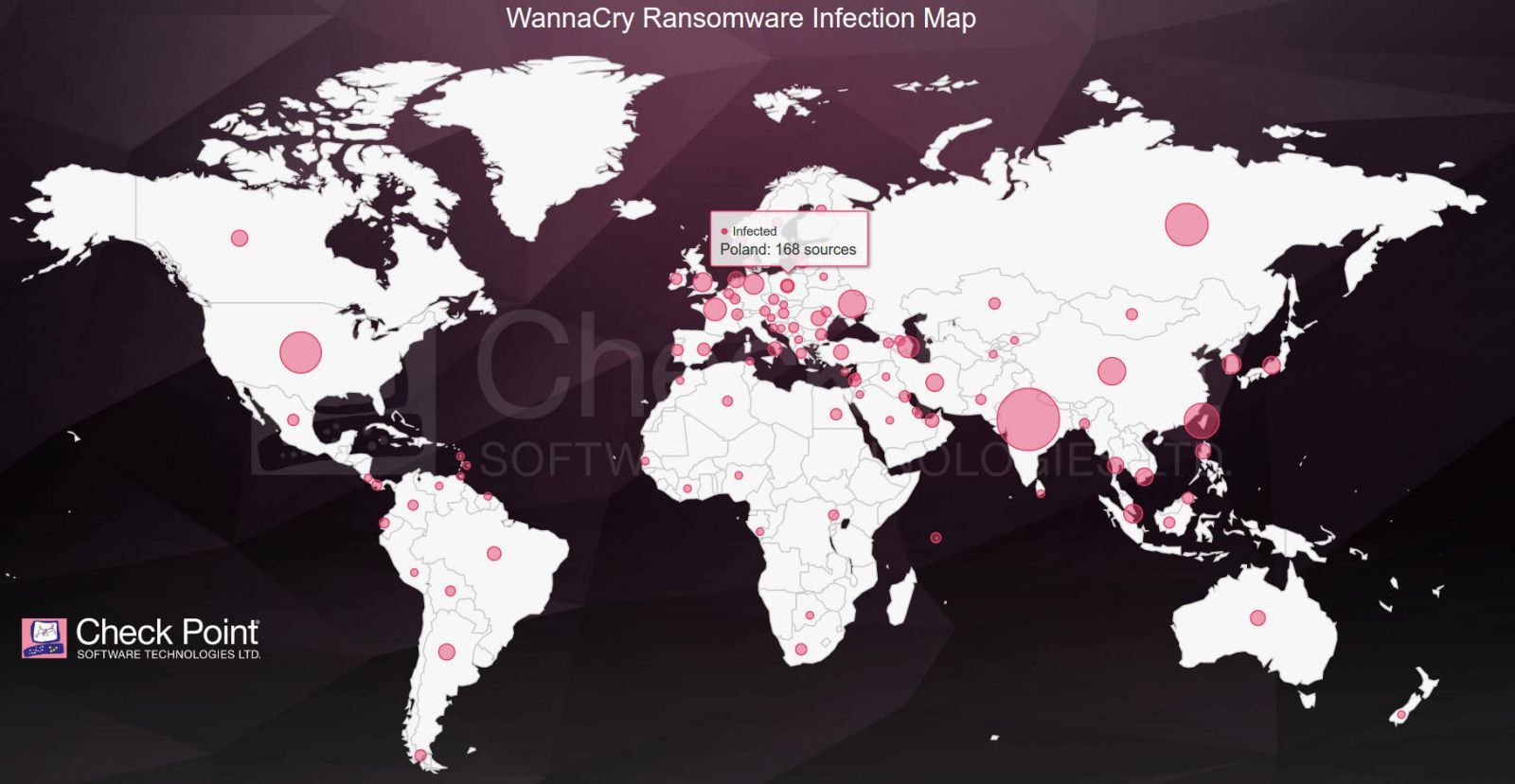

Błyskawiczna propagacja złośliwego oprogramowania z rodziny ransomware nie jest nadzwyczajnym incydentem bezpieczeństwa. Szacuje się, że w ciągu pierwszych kilku dni od rozpoczęcia złośliwej kampanii, ransomware WannaCry zdołało zaszyfrować ponad 200 000 użytkowników końcowych z systemem operacyjny Windows, w tym wiele firm z sektora publicznego oraz prywatnego z całego świata. Użytkownicy z Polski oberwali tylko rykoszetem – CERT Polska szacuje, że było to około 0,65% wszystkich infekcji, czyli około 1235 unikalnych adresów IP przynależących do polskiej puli adresowej. Z kolei anonimowe statystyki Check Pointa pochodzące z urządzeń tego producenta mówią o kilkuset atakach na unikalne adresy IP w Polsce.

Atak nie był tak zaawansowany, jak go malują niektóre „nietechniczne” media. Wykorzystywał znaną podatność w obsłudze protokołu SMB 1.0 (Server Message Block). Pozwoliło to wirusowi rozprzestrzeniać się na kolejne komputery w sieci wewnętrznej i poza nią, ale pod warunkiem, że port 445 był przekierowany na publiczny adres IP – czyli najprościej rzecz ujmując – był dostępny z zewnątrz. W podobny sposób działają maszyny-pułapki, tj. honeypoty, które są bardzo przydatne w zbieraniu próbek wirusów do testów, nauki analizy malware i analizy ataków sieciowych.

Opisywana skala incydentu z ransomware WannaCry nie była spowodowana wysublimowanym atakiem, lecz ignorowaniem (przez całe miesiące, a może nawet i lata) złotych zasad bezpieczeństwa. Rutyna wzięła górę nad zdrowym rozsądkiem:

- zapomniano lub zignorowano o konieczności aktualizowania oprogramowania (nie tylko tego antywirusowego),

- zaniechano aktualizowania systemów operacyjnych: ze względu na koszty, specyficzne wymagania środowiska pracy, konieczne certyfikacje, brak wsparcia ze strony producenta dla specjalistycznego oprogramowania dla Windows XP,

- celowo lub nieświadomie udostępniano niepotrzebne protokoły „na zewnątrz”.

W sieci można natknąć się na fałszywe dekryptory zaszyfrowanych plików przez WannaCry. Są to fałszywki – następne złośliwe oprogramowanie. Jak na razie nikt nie znalazł błędnej implementacji szyfrów w kodzie WannaCry, więc wszystkie takie informacje należy traktować jako nieprawdziwe i podchodzić do nich z rozsądkiem.

Jedynym sprawdzonym i działającym dekryptorem jest WannaWiki. Aby odszyfrować pliki, należy spełnić dwa warunki, o których przeczytacie w artykule: „Odszyfrowanie plików po ataku ransomware WannaCry jest możliwe, zobacz jak to zrobić”.

Pojedynek producentów

W kwestii ochrony przed ransomware zapytaliśmy kilku dostawców oprogramowania zabezpieczającego, co mają do zaproponowania swoim klientom. Oto pytania:

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia, zanim rozpocznie ono proces szyfrowania? Nasz wielki test na ochronę przed ransomware udowodnił, że zapewnienia producentów o doskonałej ochronie przed tego rodzaju szkodnikami często mijają się z prawdą. Weryfikują to także codzienne incydenty, o których dowiadujemy się od naszych czytelników i partnerów – nawet największym graczom w branży antywirusowej zdarza się nie zablokować nowej próbki ransomware.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub, czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Visty i niewspieranych systemów Windows Serwer, szkodzą sobie podwójnie? (Po pierwsze: Microsoft nie wspiera już tych systemów. Po drugie: czy takie oprogramowanie antywirusowe jest przestarzałe? – same bazy wirusów to przecież nie wszystko).

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Na ostatniej stronie rekomendujemy konkretne produkty do ochrony przed ransomware.

Kaspersky Lab

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

W przypadku nowych szkodliwych programów (które nie zostały jeszcze przeanalizowane w laboratorium antywirusowym) skuteczność danego rozwiązania bezpieczeństwa będzie w prostej linii zależała od jakości mechanizmów proaktywnych (heurystyka, wykrywanie na podstawie zachowania w systemie, emulacja uruchamiania podejrzanych obiektów itp.). Jeżeli mechanizmy te są efektywne i wspierane pracą analityków, istnieje bardzo duża szansa wykrycia nieznanego wcześniej zagrożenia. Skuteczność ta może być dodatkowo zwiększona przy użyciu chmury, która pozwala na szybsze reagowanie. Dlaczego niektórzy producenci rozwiązań bezpieczeństwa mają z tym większe problemy niż inni? Być może jest to kwestia niedostatecznych inwestycji w działy badawczo-rozwojowe.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Nasze produkty konsumenckie i biznesowe są wyposażone w ciągle rozwijany moduł Kontrola systemu, który pozwala na wykrywanie nieznanych zagrożeń (w tym ransomware), a także na cofnięcie działań wykonanych przez szkodliwe oprogramowanie, jeżeli do nich dojdzie. Moduł ten radził sobie np. z wykrywaniem zagrożenia WannaCry zanim jeszcze pojawiły się uaktualnienia baz antywirusowych. Ogólnie rzecz ujmując, nasze technologie skutecznie chronią klientów przed zagrożeniami ransomware, co potwierdzają profesjonalne testy, m.in. niedawne badanie przeprowadzone przez AVLab.pl.

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Na chwilę obecną nasz produkt konsumencki Kaspersky Total Security posiada wbudowaną funkcję tworzenia kopii zapasowych. Jest ona w pełni zintegrowana z produktem – stanowi jeden z modułów dodatkowych, uzupełniających ochronę.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie? (Po pierwsze: Microsoft nie wspiera już tych systemów. Po drugie: czy takie oprogramowanie antywirusowe jest przestarzałe? – same bazy wirusów to przecież nie wszystko).

Brak oficjalnego wsparcia dla systemu Windows XP oznacza, że jego użytkownicy są pozostawieni samym sobie w kwestii bezpieczeństwa. Microsoft stanął wprawdzie na wysokości zadania i udostępnił dla tego systemu łatę usuwającą lukę wykorzystywaną przez WannaCry, jednak nie ma żadnej gwarancji, że w przyszłości również tak będzie. Dlatego zalecamy porzucenie tego systemu i przejście na nowsze rozwiązania, a jeżeli nie ma wyjścia (gdy korzystanie z Windowsa XP jest niezbędne w danych okolicznościach), konieczne jest zastosowanie nowoczesnego rozwiązania bezpieczeństwa, które ten system obsługuje. Nasze bieżące wersje produktów dla użytkowników domowych w dalszym ciągu w pełni obsługują ten system. W kontekście WannaCry warto dodać, że samo załatanie luki rzeczywiście uniemożliwi zainfekowanie komputera, jednak brak podatności nie oznacza braku możliwości uruchomienia narzędzia szyfrującego dostarczonego w inny sposób – gdy użytkownik popełni błąd np. klikając podejrzany odnośnik, uruchamiając załącznik z niepewnej wiadomości e-mail itp.

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Idealne rozwiązanie bezpieczeństwa to takie, które wykrywa wszystkie zagrożenia, nie generuje żadnych fałszywych alarmów i w żadnym stopniu nie obciąża chronionego systemu. Oczywiście technologia taka na dzień dzisiejszy nie istnieje, jednak naszym największym wyzwaniem jest zbliżyć się do tego ideału tak bardzo, jak tylko się da. Ponadto, mierzymy się z wyzwaniem zapewnienia ochrony infrastruktury krytycznej, Internetu Rzeczy, nowoczesnych samochodów, organizacji finansowych oraz aktywnie walczymy z atakami APT i DDoS. Trudno wskazać jeden aspekt, który stanowi największe wyzwanie.

Arcabit

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

Problem mniejszej niż stuprocentowej skuteczności w detekcji różnego rodzaju zagrożeń przez oprogramowanie ochronne jest bardzo rozległy i można go rozpatrywać z różnych punktów widzenia: handlowego, marketingowego, strategicznego i przede wszystkim technicznego. Skupiając się na płaszczyźnie technicznej, musimy wyodrębnić odrębne zagadnienia ograniczające skuteczność rozwiązań ochronnych:

- Cyberprzestępcy i twórcy szkodliwego oprogramowania mają dostęp do rozwiązań ochronnych funkcjonujących na rynku i mogą w ramach procesu tworzenia i propagacji szkodliwych aplikacji tak modyfikować tworzony kod i wykorzystywane mechanizmy, żeby rozwiązania ochronne ich nie wykrywały i (w trakcie ich działania) nie klasyfikowały wykonywanych przez nie operacji jako szkodliwych. Istnieje kolosalna liczba mechanizmów „zaciemniających”, zarówno sam kod, jak i mechanizmy funkcjonowania malware’u w systemie.

- Konieczność wypracowania rozsądnego kompromisu między skutecznością detekcji (zwłaszcza tzw. behawioralnej), a poziomem zagrożenia fałszywymi alarmami i wynikającymi z potencjalnego ich wystąpienia negatywnymi konsekwencjami. Przykładem w kontekście krypto-ransomware jest blokowanie działanie aplikacji, które zmieniają format plików na dysku (oczywiście dotyczy o plików, które mają zdefiniowany, rozpoznawalny format). Na przykład plik JPEG przestaje być plikiem JPEG. Trzeba jednak wykluczyć operacje zamierzone, czyli:

- zmiana formatu JPEG na PNG,

- lub szyfrowanie plików legalnymi aplikacjami do szyfrowania danych.

Ryzyko fałszywych alarmów jest w tym wypadku znaczne, a straty spowodowane fałszywym wskazaniem szkodliwego działania i zablokowaniem operacji mogą być bardzo dotkliwe.

- Konieczność zachowania rozsądnego poziomu wykorzystania zasobów przez oprogramowanie ochronne – użytkownicy odrzucą rozwiązanie, które dla dodatkowych kilku procent skuteczności będą wymagały dodatkowych kilkudziesięciu procent mocy procesora. Dotyczy to zwłaszcza starszych maszyn.

- Skala zjawiska – trzeba mieć świadomość, że nawet wykazana w dowolnym teście skuteczność detekcji na poziomie np. 99% (abstrahując oczywiście od metody wykazywania takiego poziomu detekcji, co jest osobną kwestią) oznacza, że dla zbioru 100 000 próbek malware (a wcale nie jest to duża liczba próbek), antywirus nie zdoła zablokować statystycznie 1000 próbek. W kontekście krypto-ransomware wystarczy jedna próbka, żeby zaszyfrować lub zniszczyć dane.

Wniosek jest tutaj naturalny: trzeba szukać innych rozwiązań, które będą uzupełniały mechanizmy detekcji, nawet te najbardziej zaawansowane.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Zakres funkcji realizowanych przez nasze rozwiązania jest ogromny. Ograniczając się w tym momencie do zagrożeń skupiających się na szyfrowaniu plików nasze mechanizmy rozwijamy aktualnie w ramach kilku projektów:

- wykrywanie heurystyczne i sygnaturowe blokujące możliwość uruchomienia szkodliwego kodu jako najbardziej klasyczne podejście,

- mechanizmy oparte na zasobach chmury jako uzupełnienie lokalnych (działających w ramach systemu użytkownika) mechanizmów detekcji,

- mechanizmy behawioralne aktywowane już po uruchomieniu dowolnej aplikacji: upraszczając, silniki kontrolują, co uruchomione procesy „robią” i w przypadku przekroczenia założonego „bezpiecznego” progu aplikacja jest blokowana,

- mechanizm SafeStorage pozwalający na odzyskanie zaszyfrowanych i uszkodzonych plików, jeśli metody ochrony przytoczone powyżej zawiodą.

Suma powyższych mechanizmów pozwala nam śmiało stwierdzić, że nasze rozwiązania ochronne gwarantują najwyższy poziom bezpieczeństwa danych użytkowników. Znajduje to potwierdzenie w naszej codziennej praktyce i współpracy z Klientami.

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Pakiety Arcabit zawierają moduł do tworzenia kopii zapasowych. Moduł ten pozwala na stworzenie wielu profili kopii zapasowych obejmujących różne zasoby i różne ustawienia. Użytkownik może określić, jakie foldery i jakie rodzaje plików mają być archiwizowane. Może również wybrać kopie pełne lub przyrostowe. Do tego dajemy również możliwość zdefiniowania harmonogramu tworzenia kopii.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie?

Trzeba pamiętać, że za decyzją użytkowników o korzystaniu ze starszych wersji systemów operacyjnych mogą stać różne argumenty – od finansowych po techniczne. Rozwijanie aplikacji ochronnych obejmujących swoimi wymaganiami zarówno nowe systemy (Windows 10, Server 2016) jak i systemy stare (Windows XP/Vista) to coraz większe wyzwanie dla producentów oprogramowania ochronnego. Mamy świadomość, że na rynku funkcjonuje jeszcze dużo maszyn pracujących w oparciu o Windows XP i Vista. My w naszej ofercie mamy rozwiązania także dla tych systemów i dokładamy wszelkich starań aby użytkownicy starszych wersji Windows mieli dzięki naszym rozwiązaniom zagwarantowany najwyższy poziom bezpieczeństwa.

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Nieustającym wyzwaniem jest nadążanie za nowymi pomysłami cyberprzestępców i nowymi wektorami ataków. Przewidywanie kierunków rozwoju szkodliwego oprogramowania także nie jest łatwym zadaniem. Jak już wspomniałem, nasze aplikacje rozwijamy w ramach wielu projektów obejmujących zarówno klasyczne metody detekcji i – szerzej – ochrony przed zagrożeniami jak i mechanizmy „nietypowe”, eksplorujące inne obszary ochrony (jak np. wspomniany SafeStorage czy bezpieczna przeglądarka SafeBrowser). Często sytuacja na rynku cyberzagrożeń zmienia się z dnia na dzień i scenariusz rozwoju aplikacji musi być również błyskawicznie zmieniony. Bywa nawet tak, że dostosowujemy nasze rozwiązania do specyficznych wymagań pojedynczych klientów.

Quick Heal

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

Produkt Quick Heal Total Security dla użytkowników domowych i oprogramowanie klasy enterprise Seqrite Endpoint Security z powodzeniem wykryło i blokowało nowe ataki ransomware. W ciągu tych kilku pierwszych dni, ponad 48 000 użytkowników zostało zaatakowanych w ten sam sposób. Funkcja „Anti-ransomware”, podobnie jak „DNAScan” które są zaimplementowane w oba nasze produkty, uzyskały ocenę „Best +++” w testach przeprowadzonych przez wasze laboratorium. W naszych produktach to właśnie te składniki są kluczowe w ochronie przed tego rodzaju zagrożeniami.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Nasze produkty zapewniają wielowarstwową ochronę stawiając czoła nowym zagrożeniom. Zauważyliśmy również, że ostatnie warianty różnych ransomaware stosują ataki siłowe, aby zalogować się do serwerów za pośrednictwem pulpitu zdalnego. Oprogramowanie naszej firmyt z powodzeniem blokowało próby nieautoryzowanego logowania.

Co więcej, rozwiązania opracowane przez naszych inżynierów oferują wielowątkowe podejście do ochrony i posiadają m.in.:

- System zapobiegania intruzom (IPS)

- Detekcję behawioralną

- Zaawansowany mechanizm DNAScan

- Wspomnianą funkcję Anti-Ransomware

- Ochronę w oparciu i skanowanie heurystyczne i sygnatury

- Ochronę poczty e-mail

- Mechanizm tworzenia kopii zapasowych i przywracania danych.

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Jak już wspomniano, w swojej ofercie posiadamy produkty, które zawierają moduły do tworzenia kopii zapasowych i przywracania danych. Dzięki nim niejednokrotnie udało się odtworzyć kluczowe dane naszym klientom.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie?

Używanie nieaktualizowanego i nieobsługiwanego oprogramowania zwiększa ryzyko infekcji i sprawia, że organizacje są narażone na różne ataki. Chociaż zaleca się stosowanie najnowszych systemów operacyjnych i aktualizowanie zainstalowanego oprogramowania, – w rzeczywistości – ze względów ekonomicznych i operacyjnych, organizacje są zmuszone do korzystania ze starszych wersji systemów. Niestety, ale życie weryfikuje, że znaczenie modernizacji systemów jest po prostu ignorowane.

Nasze produkty Quick Heal i Seqrite oferują obsługę wielu systemów operacyjnych Windows: od Windows 2000, Windows XP do Windows Serwer 2016 (w tym systemy operacyjne dla komputerów stacjonarnych i serwerów).

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

W zeszłym roku na forum „World Economic Forum” (WEF) tematem przewodnim była tak zwana „czwarta rewolucja przemysłowa” charakteryzująca się szeregiem nowych technologii łączących fizyczne, cyfrowe i biologiczne światy. Szybkość zmian jest bezprecedensowa. Dostrzegamy kwestię cyfryzacji, która staje się bardziej agresywna i wyrafinowana. Technologie ciągle ewoluują, więc nasi inżynierowie muszą szybko dostosować się i stawić im czoła. Dlatego zaangażowaliśmy się w rozwijanie ochrony NexGen dla punktów końcowych.

Emsisoft

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

Żadne oprogramowanie nie jest w stanie wykrywać 100% zagrożeń. Wierzymy w podejście wielowarstwowe: jeśli jedna konkretna warstwa nie zdoła zatrzymać zagrożenia, kolejne będą musiały to zrobić, zanim szkodnik zacznie infekować system użytkownika.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Jeśli chodzi o ochronę klientów prywatnych i biznesowych przed ransomware i innymi szkodliwymi programami, produkty firmy Emsisoft charakteryzują się wielowarstwową ochroną. Uważamy, że żadna technologia sama w sobie nie da stuprocentowej skuteczności. Jednak przy zastosowaniu wielu różnych technologii, można osiągnąć bardzo wysoki stopień ochrony. W przypadku ransomware WannaCry, klienci firmy Emsisoft są chronieni w następujący sposób:

- Jeśli ktoś używa programu Emsisoft Internet Security to zapora internetowa wewnątrz sieci może uniemożliwić komuś z zewnątrz dostępu do portów.

- Ochrona plików: na chwilę przed aktywnością szkodliwego oprogramowania w systemie, mechanizm File Guard sprawdza podstawowe informacje o pliku w naszej bazie danych sygnatur. Nasze ogólne podpisy, które stworzyliśmy w powiązaniu ze wzorcami rozprzestrzeniania się WannaCry (pierwszy atak odbył się w lutym 2017 roku), obejmowały większość szkodników używanych w tym konkretnym ataku. Kilka wariantów komponentów backdoora, które nie były jeszcze nam znane, zostały dodane w ciągu 30 minut.

- Blokada zachowań to technologia blokowania zachowań wykrywająca próbę zainfekowania systemu przez złośliwe oprogramowanie. Podobnie wtedy, gdy jakiś komponent ransomware zostanie aktywny, program Behavior Blocker firmy Emsisoft wykryje zachowanie ransomware i zatrzyma go uniemożliwiając dalszego działania.

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Emsisoft obecnie nie oferuje samodzielnego lub połączonego rozwiązania tworzenia kopii zapasowych. Wolimy skupić się na tym, co robimy najlepiej: ochronie użytkowników przed wszelkimi rodzajami złośliwego oprogramowania.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie? (Po pierwsze: Microsoft nie wspiera już tych systemów. Po drugie: czy takie oprogramowanie antywirusowe jest przestarzałe? – same bazy wirusów to przecież nie wszystko).

Zdajemy sobie sprawę z konieczności zachowania bezpiecznych, a więc i zaktualizowanych środowisk. Jest to jeden z powodów, dla których przestaliśmy wspierać systemy operacyjne starsze niż Windows 7. Wiemy także, że są sytuacje, kiedy konieczność korzystania ze starszych wersji nie podlega dyskusji, jednak brak aktualizacji zabezpieczeń oznacza, że systemy te są bardzo narażone na zagrożenia zewnętrzne.

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Zazwyczaj nie dzielimy się planami dotyczącymi rozwoju naszego produktu.

Comodo

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

Ransomware WannaCry nie sprawia naszemu produktowi żadnych problemów. Na załączonym filmie wideo możesz obejrzeć dowód, gdzie nawet wyłączyliśmy składnik antywirusowy i nadal zachowujemy ogromną skuteczność:

Powyższe wideo demonstruje podejście zapobiegawcze do ochrony (jaką stosujemy), dlatego szkodliwe oprogramowanie typu 0-day nie ma szansy w starciu z produktami Comodo Security.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Tak, jesteśmy bardzo pewni. Stosujemy tak zwany model ochrony „default-deny” w rozwiązaniach dla klientów i przedsiębiorstw, w których nieznane zagrożenie zawsze działa w obrębie kontenera – wirtualizowany jest dostęp do wszystkich kluczowych elementów, a zatem komputery PC, w których są zainstalowane produkty Comodo, nie muszą zawierać wzorców wykrywania nowych odmian wirusów, w tym i ransomware.

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Udostępniamy rozwiązanie do tworzenia kopii zapasowych za pomocą naszego najbardziej rozbudowanego oprogramowania Comodo Internet Security Complete. W dzisiejszym świecie tworzenie kopii zapasowych opartych na chmurze jest bardzo ważne, a nie tylko w przypadku złośliwych programów typu ransomware.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie? (Po pierwsze: Microsoft nie wspiera już tych systemów. Po drugie: czy takie oprogramowanie antywirusowe jest przestarzałe? – same bazy wirusów to przecież nie wszystko).

Ważne jest, aby użytkownicy mogli korzystać z najnowszego oprogramowania zabezpieczającego, które mają zapewnić lepsze bezpieczeństwo. Aktualizowanie systemu do najnowszej wersji zawsze wiązało się z pewnymi losowymi zdarzeniami oraz kosztami finansowymi. Jeśli ktoś uważa, że Windows XP jest dla niego wystarczający, nie możemy zabronić mu używania tego systemu. Nasze produkty nadal wspierają użytkowników Windows XP i w przyszłości także będą.

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Zawsze koncentrujemy się na głównym problemie, jakim jest złośliwe oprogramowanie. Przez lata udawało nam się zapobiegać szkodnikom 0-day. Jeśli spojrzymy na raporty z testów antywirusowych badających skuteczność wykrywania zagrożeń 0-day, to Comodo plasuje się w ścisłej czołówce. Jest to nasz znak rozpoznawczy.

Niestety, firmy testujące wciąż skupiają się na ocenie wykrywalności znanych zagrożeń z wykorzystaniem tradycyjnych technologii ochronnych, a powinny skupić się na sprawdzeniu ochrony przez wirusami 0-day. W końcu to jest najważniejsze.

Sophos

1. Kiedy ofiara staje się celem ataku, w którym wykorzystano nieznaną wcześniej próbkę złośliwego oprogramowania typu ransomware, dlaczego rozwiązania bezpieczeństwa ciągle mają problem z wykryciem zagrożenia zanim rozpocznie ono proces szyfrowania?

Większość produktów ochrony końcowej, w tym Sophos Endpoint Protection, koncentruje się na zapobieganiu uruchamiania złośliwych plików wykonywalnych. Produkty wysokiej jakości zatrzymują również złośliwe skrypty i dokumenty, ponieważ ransomware nie zawsze korzysta z plików wykonywalnych. Zazwyczaj jest to skuteczniejsze, ponieważ zatrzymuje oprogramowanie, zanim będzie miało szansę zaszkodzić. Niestety, hakerzy stają się coraz bardziej skuteczni, próbując obejść ochronę programu endpoint przez stały, automatycznie zmieniający się kod, pakując go i zaszyfrowując na różne sposoby oraz szukając nowych technik infekcji, takich jak wykorzystanie legalnego oprogramowania i uruchamianie skryptów bez użycia plików ransomware.

Najlepsze produkty do ochrony końcówek, takie jak Sophos Endpoint Protection, wykorzystują wiele technik do blokowania złośliwego oprogramowania, w tym ransomware. Robią to na przykład poprzez blokowanie adresów URL, zapobiegając dostępowi do znanych już stron internetowych, które zostały zainfekowane lub złośliwych stron, które są narzędziem ataku. Przy użyciu statycznych technik skanowania, które analizują złośliwe zachowania w obrębie kodu, zatrzymują „rodziny” ransomware, a nie czyste „sygnatury” złośliwego oprogramowania. Jednak żadna z nich nie może być w 100% skuteczna.

Sophos w swoim portfolio posiada również produkt do ochrony endpoint nowej generacji, zwany Intercept X, który działa równolegle z tradycyjną ochroną endpoint. Ogromną zaletą tego produktu jest między innymi to, że zatrzymuje on procesy związane z zachowaniami ransomware i szyfrowanie plików dzięki technice, którą nazywamy CryptoGuard. Tym samym zapewnia dodatkową warstwę ochrony i uzupełnia działanie tradycyjnych produktów do ochrony końcówek zatrzymując nieznany malware, który został pominięty przez klasyczne narzędzia.

Żaden dostawca programów do ochrony nie może twierdzić, że jego produkt jest w 100% skuteczny. Intercept X jest jednak tego bliski. Miarą skuteczności CryptoGuard jest to, że zatrzymał każdy wariant WannaCry, który widzieliśmy do tej pory nie wymagając nawet aktualizacji.

2. Jako firma dostarczająca rozwiązania bezpieczeństwa na rynek konsumentów i biznesu, co możecie zaoferować swoim klientom? Czy w kwestii ransomware jesteście pewni swojego oprogramowania?

Wprowadziliśmy Sophos Intercept X na rynek we wrześniu ubiegłego roku i miało to duży wpływ na walkę z ransomware. Intercept X wykrywa i zatrzymuje nieautoryzowane szyfrowanie danych na stacji roboczej, czego nie potrafią klasyczne narzędzia ochrony. Nasza licencja Advanced Protection Server obejmuje tę samą technologię CryptoGuard dla serwerów Windows. Jesteśmy również w fazie testów beta dla wersji premium naszego darmowego produktu Sophos Home. Wersja premium będzie zawierać CryptoGuard. Natomiast teraz nasi klienci mogą kupować i instalować nasz produkt HitmanPro Alert, który obejmuje również CryptoGuard: www.hitmanpro.com

3. Kopia zapasowa jest bardzo ważna nie tylko z powodu ataków ransomware. Czy posiadacie już produkt lub czy planujecie stworzenie kompletnego rozwiązania, które pozwoli skonsolidować proces tworzenia kopii plików i/lub systemów z ochroną antywirusową? Czy taki produkt będzie miał w ogóle sens?

Nie. Zgadzamy się, że tworzenie kopii zapasowej jest ważne. Jako Sophos nie oferujemy dedykowanych produktów do backupu, koncentrujemy się na bezpieczeństwie, a zwłaszcza na identyfikowaniu i przerywaniu ataków. Nasza technologia CryptoGuard, jak wspomniano powyżej, przechowuje kopie w tle, z których możemy skorzystać, jeśli zidentyfikujemy atak ransomware. Nie zastępuje to jednak potrzeby tworzenia regularnych kopii zapasowych.

Klienci powinni uruchamiać zarówno automatyczne tworzenie kopii zapasowych, jak i zabezpieczenia końcówek nowej generacji, ale nie jesteśmy przekonani, że ich integracja jest niezbędna.

4. Ransomware WannaCry zainfekował wiele systemów starszych niż Windows 7. Czy w takim wypadu klienci przestarzałego Windows XP, Vista i niewspieranych systemów Windows Serwer szkodzą sobie podwójnie?

Klienci powinni dokładać wszelkich starań, aby ich systemy były aktualizowane, co oznacza zaktualizowanie XP i 2003, które nie są już wspierane przez firmę Microsoft do nowszej wersji.W niektórych przypadkach, gdy firma działająca w starszych systemach oprogramowania nie ma możliwości aktualizacji, istnieje opcja objęcia jej ochroną. W takich przypadkach oferujemy klientom za dodatkową opłatą obsługę aktualizacji systemu Windows XP / 2003 w produkcie Endpoint Protection.

5. Jakie są obecnie największe wyzwania, przed którymi stoją wasi inżynierowie oprogramowania? Jakie macie plany związane z rozwojem swoich produktów?

Nadal rozwijamy możliwości produktu do ochrony endpoint nowej generacji – Intercept X oraz naszą zaporę XG. Skupiamy się przy tym zwłaszcza na rozwijaniu zdolności obu produktów do synchronizacji posiadanej przez nich wiedzy o stanie bezpieczeństwa środowiska, w którym pracują w celu uzyskania bardziej proaktywnej ochrony. Pracujemy nad zwiększeniem uczenia maszynowego do Intercept X, używając wiodących technologii od Invincea, spółki którą kupiliśmy w zeszłym roku. Dodamy także nowe, ciekawe funkcje, których celem będzie zapobieganie typowym technikom wykorzystywanym przez hakerów do rozprzestrzeniania malware z zagrożonego komputera oraz technik, które poszerzą nasze możliwości analizy i blokowania nowych zagrożeń w całej sieci.

Podsumowanie

Czasami dostajemy zapytania z prośbą o wskazanie skutecznej ochrony przed wirusami typu ransomware. Jeśli dla czytelnika wybór tego „jedynego” rozwiązania ciągle pozostaje trudny, to wskazujemy kilka konkretnych programów zabezpieczających, które charakteryzują się odmiennym podejściem do ochrony w kontekście informacji zawartych w artykule (kolejność poniższej listy jest przypadkowa):

1. SecureAPlus

O rozwiązaniu SecureAPlus producenta SecureAge Technology z siedzibą główną w Singapurze możemy napisać wiele dobrego.

- Technologia skanowania UniversalAV fantastycznie sprawuje się jako mechanizm skutecznego wykrywania różnego spektrum zagrożeń, w tym natarczywych i denerwujących Adware.

- Ochrona, która odwołuje się do silników antywirusowych w chmurze to jeden z elementów rozpoznawczych oprogramowania SecureAPlus.

- SecureAPlus w odpowiednich rękach stanowić może potężne narzędzie w walce ze szkodliwym oprogramowaniem. Program działa żwawo i nie powoduje problemów z wydajnością.

Więcej o zaawansowanym modelu ochrony bazującym na „białych listach plików”, pisaliśmy w recenzji poświęconej oprogramowaniu SecureAPlus.

2. Comodo

Mocnym punktem pakietu Comodo Internet Security oraz Comodo Cloud Antivirus jest moduł automatycznej piaskownicy, który potrafi nie tyle zatrzymać, co uruchomić „poza systemem operacyjnym” szkodliwe oprogramowanie. Oczywiście działa to automatycznie już na ustawieniach domyślnych, dlatego czytelnik nie musi martwić się o dodatkową konfigurację.

3. Arcabit

Wielokrotnie poruszana kwestia modułu SafeStorage opracowanego przez polską firmę Arcabit, wzbudza zaufanie do rozwiązań domowych i firmowych tego producenta. Oprócz wielu autorskich technologii do wykrywania złośliwego oprogramowana, w oprogramowaniu firmy Arcabit spotykamy moduł SafeStorage, który tworzy kopie zapasowe plików sprzed chwili zaszyfrowania, skasowania, uszkodzenia. Przywrócenie w ten sposób utraconych danych trwa dosłownie kilkanaście sekund.

Praktyczne zastosowanie Arcabit Internet Security w starciu z WannaCry ransomware możliwe jest do obejrzenia na zamieszczonym materiale wideo w tym artykule.

4. SpyShelter Firewall

SpyShelter Firewall nie jest antywirusem. Jest za to warownią, która zdoła zastąpić antywirusy. Może zapewnić wykrycie znacznie bardziej wyrafinowanych zagrożeń niż tradycyjne oprogramowanie antywirusowe. Zawiera m.in.:

- ochronę systemu i plików systemowych przed modyfikacją, instalacją rootkitów, wstrzykiwaniem kodu,

- ochronę systemu przed keyloggerami działającymi z poziomu jądra,

- ochronę przed przechwyceniem obrazu z kamery internetowej oraz dźwięku z wbudowanego głośnika laptopa,

- ochronę przed zrzutami ekranu.

Zapewnia także zwiększoną odporność wybranych aplikacji na manipulację przez exploity poprzez ograniczenie im dostępu do plików i rejestru, przechwytywaniu klawiszy oraz podwyższaniu uprawnień.

Szczegółowa recenzja pt. „SpyShelter Firewall — warownia, która zdoła zastąpić antywirusy” opisuje wszystkie te aspekty.

5. Kaspersky

Oprogramowanie tego producenta nigdy nie zawodziło w testach antywirusowych. Zoltan Balazs z MRG Effitas opublikował krótki test z wykrywania exploita opracowanego przez NSA. Uzbrojono go w droppera przenoszącego ransomware WannaCry i za pośrednictwem Metasploita (gotowy exploit jest dostępny publicznie) przeprowadzono symulację ataku.

Wiele popularnych pakietów nadal zawodzi. Oprogramowanie firmy Kaspersky Lab – nie. Pomimo, że exploit EternalBlue z ransomware WannaCry został po raz pierwszy wykorzystany w ataku w lutym 2017 roku, to po trzech miesiącach niektóre programy antywirusowe wciąż mają problem z jego blokowaniem.

Podobny test, w którym sprawdziliśmy ochronę przed bardzo niebezpiecznymi atakami drive-by download opublikujemy już w czerwcu.

6. Emsisoft

Emsisoft dostarcza oprogramowanie, które posiada bardzo dobry mechanizm behawioralnego blokowania. Zachowanie podobne do backdoorów, spyware, programów typu hijack, jak również wstrzykiwanie kodu do innych procesów, osiąga bardzo dobre rezultaty w wielu testach antywirusowych. Emsisoft pisze na swoim blogu, że ich aplikacja wykrywała WannaCry, zanim jeszcze opracowano sygnaturę.

Zaszyfrowało mi pliki, co zrobić?

Metoda 1. Czytelnik może skorzystać z portalu id-ransomware, który w większości przypadków poprawnie weryfikuje rodzaj wirusa szyfrującego i na własną rękę poszukać dekryptora.

Metoda 2. Czytelnik może przywrócić dane z kopii zapasowej, wcześniej upewniając się, że zagrożenie zostało całkowicie usunięte.

Metoda 3. Jeśli bezpłatne metody nie przyniosą oczekiwanych rezultatów, czytelnik może poprosić nas o pomoc w odszyfrowaniu plików. Taka usługa jest płatna.

Czy ten artykuł był pomocny?

Oceniono: 0 razy