Czy cyberprzestępców motywują już tylko pieniądze? Jak się okazuje, niektórym wystarczy wywołanie trochę politycznego zamieszania. Twórca nowego targetowanego (wymierzonego w określone cele) ransomware żąda od swoich ofiar publicznego uznania deklaracji nieposłuszeństwa wobec przywódców ich krajów. Problem w tym, że głowy państw, w których wykryto działanie zagrożenia (Arabia Saudyjska i Filipiny) nie najlepiej znoszą krytykę, a już zupełnie nie tolerują internetowych gróźb, do których zmusza ofiarę twórca zagrożenia.

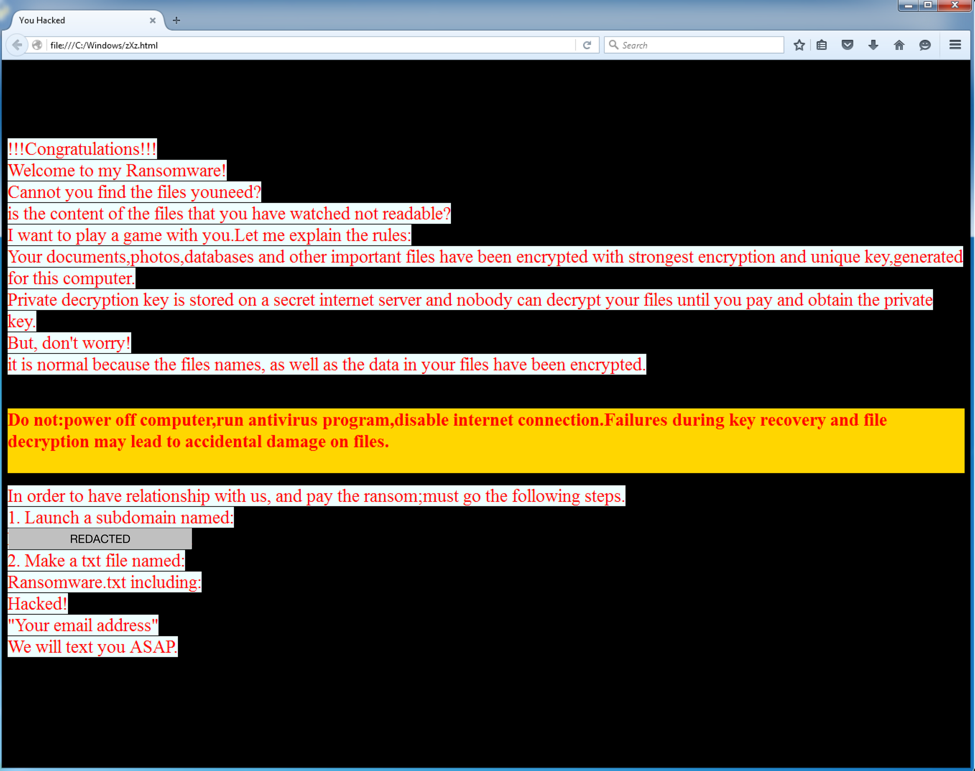

Wirusa o nazwie RanRan wychwyciła firma Palo Alto, która w swoim raporcie z 8 marca poinformowała, że nową infekcją próbowano atakować bliskowschodnie organizacje rządowe. W napisanym łamaną angielszczyzną roszczeniu twórca zagrożenia przestrzega ofiarę, by nie próbowała wyłączać komputera, uruchamiać antywirusa, ani odłączać sieci, bo może uniemożliwić odzyskanie swoich plików. Aby tego uniknąć poszkodowany musi utworzyć dokument „ransomware.txt”, umieścić w nim słowo „Hacked!”, podpisać swoim adresem email, a następnie wgrać plik na wskazaną przez agresora stronę. Znajdują się na niej antyrządowe treści i wezwania do aktów przemocy wobec władzy.

Chcesz posiedzieć? Obraź króla!

Nie wiadomo, czy ktoś już uległ szantażowi, ale samo wydanie maila cyberprzestępcom wystawia ofiarę na ogromne ryzyko – przeciwstawianie się władzy w obu wspomnianych krajach jest proszeniem się o kłopoty. Prawa cenzorskie Arabii Saudyjskiej za krytykę rządu lub rodziny królewskiej przewidują m.in. dotkliwe kary cielesne i więzienie. Z kolei na Filipinach swoboda wypowiedzi jest mocno ograniczona szeroko zakrojoną polityką zwalczania tzw. „internetowych paszkwili”. Przekroczenie jej wytycznych również może grozić odsiadką, nawet do 12 lat. W takich warunkach prawnych tworzenie opozycyjnej witryny zawierającej adres mailowy rzekomego autora (lub osoby „tylko” popierającej sprawę) może zostać uznane za zdradę niezależnie od okoliczności powstania takiej strony www.

Nowy cel, stary karabin

Jak na wojownika w politycznej sprawie RanRan działa dość standardowo. Zamyka procesy atakowanej maszyny (np. funkcje bazodanowe) i wstrzymuje ich reaktywację do czasu zaszyfrowania. Automatycznie zamyka okna zawierające słowa „menedżer zadań”, którym użytkownik mógłby próbować zamknąć zagrożenie z poziomu systemu. Wirus korzysta z 8 różnych kluczy szyfrujących, dobierając je w zależności od rozmiaru blokowanego pliku – najmniejszy przedział to pliki do 5 MB, największy dokumenty objętości powyżej 3 TB. Szczęśliwie dla potencjalnych ofiar analiza RanRan wykazała błędy kodowania, które umożliwiły powstanie narzędzia deszyfrującego cześć zaatakowanych plików. Aby odzyskać całość odciętych danych niezbędne będzie jednak przywrócenie backupu wykonanego przed atakiem szyfrującym. Nowoczesne rozwiązania do tworzenia kopii bezpieczeństwa jak np. program ShadowProtect SPX neutralizują skutki takich ataków odzyskując nawet kilka terabajtów danych w czasie poniżej 15 minut.

Co tam *** w polityce?

Trudno obecnie o temat budzący żywsze emocje niż polityka. Czy w Polsce, czy w Stanach jest ona nr 1 wielu serwisów informacyjnych i mediów społecznościowych. Nic zatem dziwnego, że wizerunki polityków były wykorzystywane jako „motyw przewodni” również przez twórców cyberataków – koronnym przykładem szyfrujący „Trump Locker” aktywny w sieci od połowy lutego. Co ciekawe, kilka dni po jego wykryciu infekcja ransomware (jego nazwy nie ujawniono) skutecznie zablokowała sieć komputerową Senatu Koła Parlamentarnego Pensylwanii. Atak – odnotowany przez część amerykańskich mediów jako „cyfrowy cios w demokratów” – mógł być zarówno dziełem przypadku (kampanie spamowe nie omijają już nikogo), jak i świadomą próbą paraliżu pracy opozycyjnego ugrupowania przez tzw. internetowe trolle działające na rzecz republikanów.

Jedno jest pewne:

Mimo dotychczasowego flirtowania cyberprzestępców z sympatiami i antypatiami politycznymi, pojawienie się RanRan wyznacza nowy etap w rozwoju malware – stwierdza Krystian Smętek, inżynier systemowy rozwiązań ShadowProtect SPX z firmy Anzena.

Czy ten artykuł był pomocny?

Oceniono: 0 razy