Nawet 1,2 miliona graczy może być zagrożonych za sprawą wykorzystania przez cyberprzestępców skryptów open-source’owego silnika gier komputerowych Godot Engine. Zagrożenie to ukazuje rosnący trend w cyberprzestępczości: atakowanie niszowych, ale podatnych społeczności. Gracze, którzy często priorytetowo traktują wydajność i wygodę ponad bezpieczeństwo, stają się idealnymi ofiarami takich podstępnych ataków.

Najbardziej narażeni są codzienni gracze, którzy chętnie pobierają modyfikacje i dodatki wzbogacające rozgrywkę. Z analizy wynika, że:

- Gry oparte na Godot, dostępne na platformach takich jak Windows, macOS i Linux, stały się głównymi celami.

- Cyberprzestępcy wykorzystują zdolność Godot do wykonywania skryptów wieloplatformowych, co zwiększa zasięg ataku.

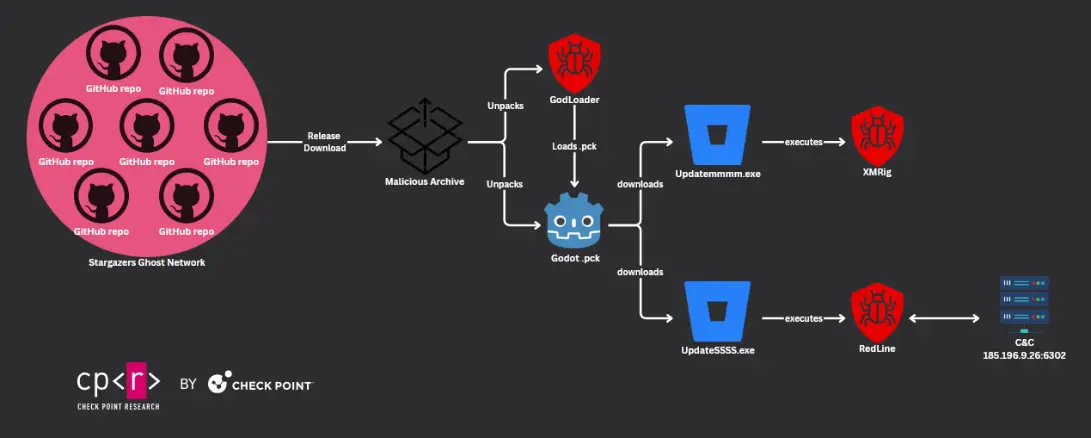

- Poprzez Stargazers Ghost Network, atakujący rozpowszechniają złośliwe oprogramowanie ukryte pod postacią aktualizacji gier, modów lub innych dodatków do pobrania, wprowadzając w błąd nawet doświadczonych użytkowników.

Jak cyberprzestępcy wykorzystują Godot Engine?

Godot Engine to otwarto-źródłowa platforma do tworzenia gier, ceniona za elastyczność i bogaty zestaw narzędzi. Wspiera różne formaty eksportu, umożliwiając twórcom docieranie do platform takich jak Windows, macOS, Linux, Android, iOS czy uniwersalnego HTML5. Dzięki przyjaznemu interfejsowi i językowi GDScript, przypominającemu Pythona, Godot przyciąga zarówno początkujących, jak i zaawansowanych deweloperów. Niestety, właśnie ta popularność stała się celem cyberprzestępców.

Atak polega na wykorzystaniu funkcjonalności skryptów Godota. Złośliwe oprogramowanie, nazwane GodLoader, pozostaje niewykrywalne przez większość tradycyjnych rozwiązań antywirusowych. Wbudowana funkcja ładowania plików .PCK umożliwia uruchamianie złośliwego kodu za pomocą skryptu GDScript. Daje to napastnikom szerokie możliwości, od pobierania dodatkowego złośliwego oprogramowania, po zdalne wykonywanie poleceń.

Od czerwca 2024 roku technika GodLoader zdołała ominąć mechanizmy wykrywania, infekując w ciągu trzech miesięcy ponad 17 000 maszyn. Dodatkowo, dzięki swojej wieloplatformowości, zagrożenie to dotyczy także systemów Android i innych środowisk.

Złośliwy kod jest rozpowszechniany przez Stargazers Ghost Network – infrastrukturę „Distribution as a Service” (DaaS). Przestępcy wykorzystują pozornie legalne repozytoria na GitHubie, co tworzy iluzję wiarygodności. W okresie od września do października 2024 roku aż 200 repozytoriów zawierających GodLoadera pojawiło się na tej platformie, co skutkowało szybkim wzrostem liczby infekcji – poinformował Check Point.

Konsekwencje dla deweloperów i graczy

Dla twórców gier korzystających z otwartych platform, takich jak Godot, ryzyko przypadkowego wdrożenia złośliwego kodu jest realnym zagrożeniem. Z kolei gracze mogą nieświadomie instalować gry zawierające zainfekowane elementy. Strategia dystrybucji oparta na budowaniu zaufania do otwartego oprogramowania dodatkowo zwiększa skuteczność tego typu ataków.

Jak się chronić?

Osoby regularnie korzystające z gier i instalujące oprogramowanie powinny unikać klikania w podejrzane linki i pobierania plików z niezweryfikowanych źródeł i czytać najnowsze informacje na temat aktualizacji systemów zabezpieczeń swoich urządzeń.

GodLoader to przykład coraz bardziej wyrafinowanych zagrożeń w świecie cyberprzestępczości. Świadomość zagrożeń i odpowiednie narzędzia bezpieczeństwa są kluczowe, by przeciwdziałać tego typu atakom i chronić zarówno deweloperów, jak i użytkowników końcowych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy