Gooligan, czyli nowa kampania malware rootuje urządzenia z Androidem, wykrada adresy e-mail oraz ich tokeny autoryzacyjne – tak informuje firma Check Point Software Technologies, która odkryła i ujawniła nowy wariant malware atakujący urządzenia z systemem Android (13 tys. urządzeń dziennie, do tej pory ponad milion).

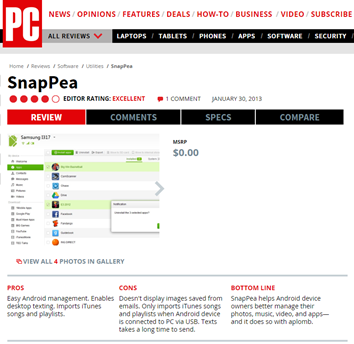

Wydział badań nad urządzeniami mobilnymi firmy Check Point po raz pierwszy napotkał kod Gooligana (nazwa wzięła się od Snipe’a Gooligan’a) w szkodliwej aplikacji SnapPea już w zeszłym roku. Warto nadmienić, że program SnapPea znajduje się w repozytorium polecanych programów przez m.in.: polski serwis „dobreprogramy.pl”, „komputerswiat.pl”, „pcworld.pl”, „instalki.pl”…

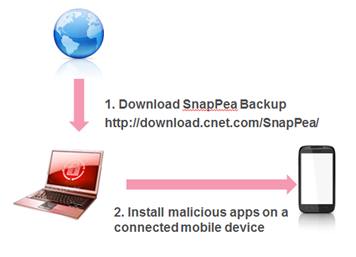

W tamtym okresie, infekcja rozpoczynała sie od zainstalowania programu SnapPea na PC: następnie, kiedy urządzenie mobilne zostało „sparowane” z komputerem (to za wyraźną zgodą użytkownika), na smartfonie instalował się składnik SnapPea, który to lokował fałszywe wersje dwóch aplikacji (Daily Racing 1.3 i BatteryBot 8.3.5_zh10169) i rozpoczynał proces instalacji złośliwego oprogramowania na urządzeniu. Malware korzystając z zestawu 12 exploitów uzyskiwało prawa roota na urządzeniu i rozpoczynało nasłuchiwanie poleceń z serwera C2.

W sierpniu 2016, malware pojawił się ponownie w nowym wariancie infekując 13 tys. urządzeń dziennie. Zdecydowana większość, bo aż 40% zainfekowanych urządzeń znajduje się w Azji, natomiast w Europie około 12%.

Infekcja dokonuje się dwutorowo: przez ściągnięcie i zainstalowanie aplikacji z kodem Gooligan lub przez kliknięcie w szkodliwy link podczas ataku phishingowego.

Z informacjami, które podaje Check Point wynika, że hakerzy mogą uzyskać dostęp do wrażliwych danych użytkownika z usług: Gmaila, Zdjęć Google, Dokumentów Google czy sklepu Google Play. Producent systemu operacyjnego Android, natychmiast po odkryciu podatności został poinformowany o sprawie otrzymując niezbędne szczegóły.

Złośliwy kod Gooligana infekował każdego dnia około 13 tys. urządzeń i jest pierwszy, który doprowadził do zrootowania ponad miliona urządzeń, łamiąc konta mailowe nie tylko użytkowników indywidualnych, ale również agencji rządowych, instytucji edukacyjnych, firm finansowych oraz spółek giełdowych.

Problem ze starymi wersjami Androida

Gooligan namierza urządzenia z Androidem 4 (Jelly Bean i KitKat) oraz 5 (Lollipop), które reprezentują blisko 74% używanych urządzeń z systemem Google’a. Oznacza to, że potencjalnym celem hakerów może być nawet miliard smartfonów i tabletów. Co ciekawe, po przejęciu kontroli nad urządzeniem, napastnicy generują zyski instalując na nim „oszukańcze” aplikacje ze sklepu Google Play oraz oceniają je w imieniu ofiary. Jak wskazują dane, każdego dnia Gooligan instaluje co najmniej 30 tys. aplikacji na zainfekowanych urządzeniach, natomiast od momentu rozpoczęcia kampanii zainstalowano ponad 2 miliony niechcianych aplikacji.

Dla wszystkich obawiających się o swoje dane, Check Point stworzył narzędzie online pozwalające użytkownikom Androida sprawdzić, czy ich konto Google (adres e-mail) zostało naruszone. Michael Shaulov z firmy Check Point Software Technologies tłumaczy, że jeśli czyjeś konto zostało uznane za naruszone, należy bezzwłocznie zainstalować nową, czystą wersję systemu operacyjnego dla telefonu. Ten złożony proces nazywa się flashingiem i w takim przypadku rekomendujemy wyłączenie zainfekowanego urządzenia, a następnie udanie się do certyfikowanego technika lub operatora sieci komórkowej w celu re-flesha urządzenia.

Czy Twoje konto Google zostało zaatakowane przez Gooligana?

Czy ten artykuł był pomocny?

Oceniono: 0 razy