Grupa naukowców opublikowała ważny raport poruszający problematykę bezpieczeństwa produktów do ochrony komputerów domowych i firmowych oraz ich wpływu na pogorszenie szyfrowania komunikacji w kontekście stosowania przez producentów ataków man-in-the-middle (podstawianie własnego certyfikatu celem rozszyfrowania i przeskanowania nagłówków HTTPS), co prowadzi do zastosowania słabszych funkcji szyfrujących dane przekazywanych z powrotem jako odpowiedź do serwera.

Jeżeli do tej pory nie wiedzieliście, w jaki sposób wasze antywirusy są w stanie przeskanować szyfrowany ruch HTTPS, to śpieszymy z wyjaśnieniami – producenci stosują prawdziwe ataki mn-in-the-middle (link is external), w których posługują się swoimi certyfikatami SSL instalowanymi w magazynie „Zaufane Główne Urzędy Certyfikacji” (możecie to sprawdzić wpisując: Uruchom→ certmgr.msc). Robią to z dobrych pobudek: aby odszyfrować, następnie przeskanować i ponownie zaszyfrować przesyłane informacje, które wysyłane są z powrotem do serwera przez przeglądarkę lub inny protokół komunikacyjny. Są też i dobre strony takiego podejścia do ochrony – niektóre antywirusy mogą blokować połączenia szyfrowane bardzo starymi protokołami SSL 2.0 i 3.0, które podatne są na manipulację, w tym wymuszanie korzystania ze słabszszych funkcji szyfrujących komunikację, a to już może prowadzić do rozszyfrowania informacji.

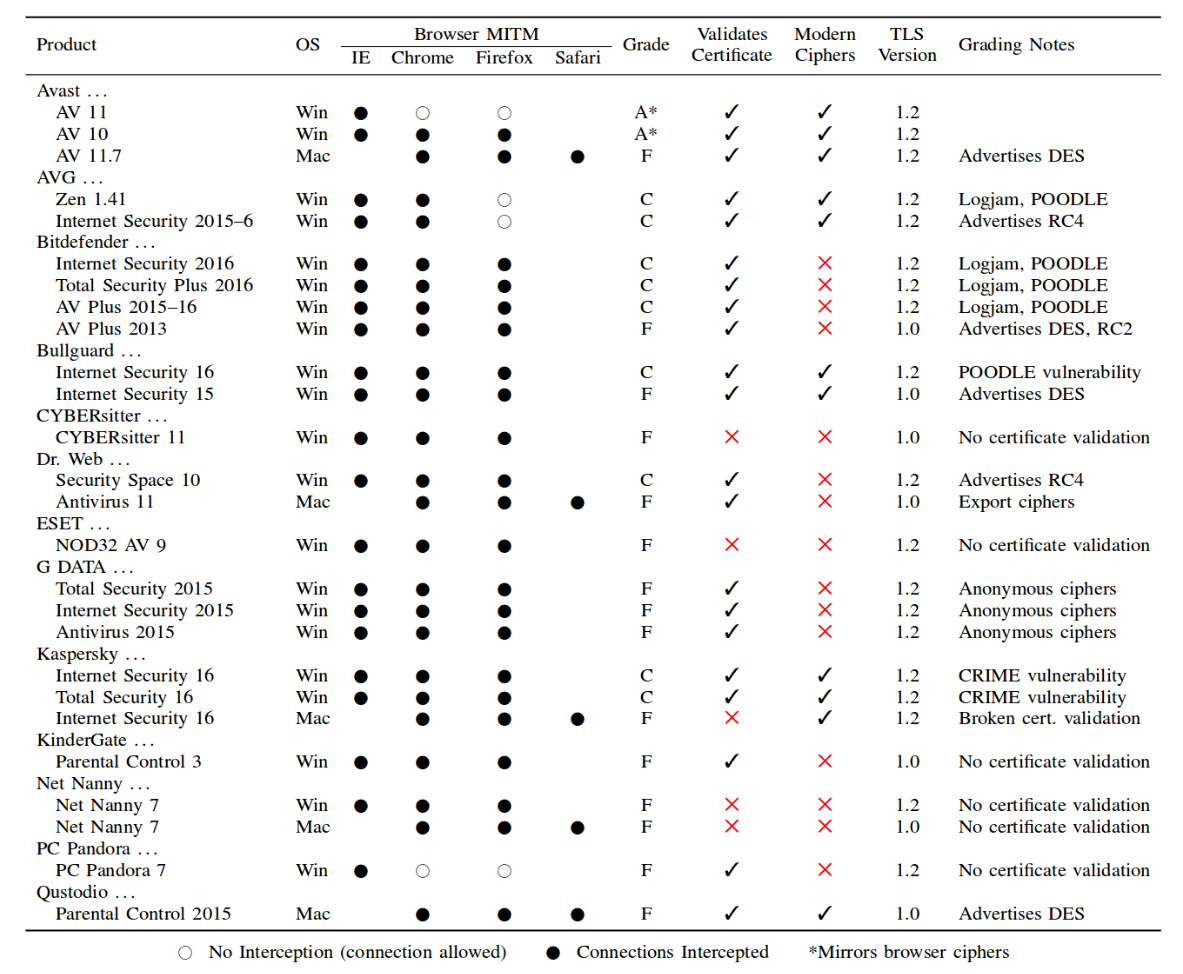

Badacze po przeanalizowaniu 8 miliardów zapisanych parametrów negocjowania bezpiecznego połączenia (TLS handshake) w odpowiedzi od otworzonych stron internetowych (e-commerce oraz „schowanych” za CloudFlare), wzięli pod lupę kilkanaście najpopularniejszych rozwiązań do ochrony komputerów:

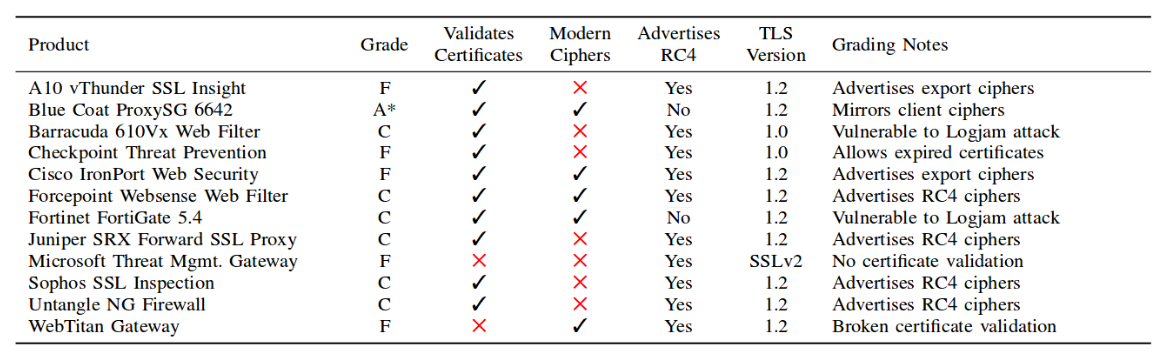

Z rozwiązaniami do zastosowań komercyjnych wcale nie jest lepiej:

Dostawcy poszczególnych rozwiązań z całą pewnością angażują wiele zasobów i dokładają należytych starań, aby pomóc w egzekwowaniu strategii bezpieczeństwa oraz zasad dotyczących skanowania potencjalnych wektorów ataku i tym samym starają się poprawić bezpieczeństwo klienta końcowego. Jednak medal ten ma dwie strony – pomiędzy nimi a podmiotami, które starają się ciągle ulepszać standardy komunikacji przyczyniając się do ulepszania mechanizmów szyfrowania, rysuje się pewien konflikt, którego szczegóły zostały zawarte w badaniu:

– Częstotliwość stosowania ataków man-in-the-midde jest znacznie większa, niż wcześniej sądzono. Robią to w zasadzie wszyscy.

– Większość wskazanych w badaniu produktów do ochrony sieci firmowych podatnych jest na szpiegowanie użytkowników i wstrzykiwanie kodu. W efekcie zmniejszają bezpieczeństwo połączenia, np. nie weryfikują poprawności certyfikatów. Tylko Blue Coat zdobył najwyższą ocenę „A”. Pozostałe produkty firm: Barracuda, Checkpoint, Cisco, Fortinet, Juniper, Microsoft, Sophos, Untangle i WebTitan nie najlepiej „zabierają się” za ponowne szyfrowanie parametrów negocjowania połączenia i nie zawsze stosują bezpieczne metody szyfrowania pakietów oraz kluczowych danych wymaganych do negocjowania ustawień zabezpieczeń transmisji.

– Większość sprawdzonych rozwiązań do ochrony sieci domowych podatna jest na atak POODLE, Logjam, CRIME. Niektórzy producenci, którzy filtrują ruch sieciowy na portach „80 / 8080 / 443” nie sprawdzają poprawności certyfikatów.

– Najbezpieczniejszy skaner ruchu szyfrowanego posiada Avast (chociaż badacze skupili się na sprawdzeniu starej wersji antywirusa), który otrzymał ocenę „A”.

– Pozostałe 24 antywirusy posiadają jedną lub więcej wad, które mogą zostać wykorzystane do odszyfrowania komunikacji przez atakującego (podatności BEAST, FREAK, Logjam na TLS).

– Badacze zachęcają dostawców oprogramowania antywirusowego do całkowitego zaprzestania przechwytywania ruchu HTTPS, ponieważ antywirusy i tak mają już duży dostęp do lokalnych zasobów.

Antywirusy vs. reszta świata

Opublikowane badanie w kontekście ostatnich komentarzy byłego pracownika Mozilli oraz zespołu odpowiedzialnego za przeglądarkę Google Chrome z pewnością dolewają oliwy do ognia. Jak dowiadujemy się ze źródła, niektóre osoby głęboko wtajemniczone w rozwój przeglądarek zarzucają wszystkim producentom antywirusów (poza Microsoftem – ciekawe dlaczego?), że ich rozwiązania ochronne obniżają poziom bezpieczeństwa przeglądarek. Na przykład, kiedy po raz pierwszy do przeglądarek wprowadzono mechanizm ASLR, wielu producentów AV wstrzykiwało własne DLL-e do ASLR, aby sprawdzać bezpieczeństwo tych procesów. W efekcie mogło się to zakończyć zablokowaniem aktualizacji tj. uniemożliwieniem dostarczenia użytkownikom poprawek bezpieczeństwa. Jednak z drugiej strony, ci sami producenci przeglądarek chyba zapominają o ilości luk, które są znajdywane w ich produktach.

I komu tutaj wierzyć? Czyją stronę trzymać? Może Windows Defendera? Zdecydowanie nie – przed tym pseudo-antywirusem jeszcze długa droga do osiągnięcia zadowalającego poziomu. Jeśli ktoś nie wierzy, niech rzuci okiem na nasze ostatnie testy i prześledzi wyniki Microsoft Windows Defender:

- Wielki test oprogramowania dla domu i dla firm do ochrony przed krypto-ransomware

- Test bezpłatnych skanerów antywirusowych

- Już w tym miesiącu opublikujemy kolejny większy test, w którym sprawdziliśmy, jak to jest z tymi atakami man-in-the-middle oraz faktyczną ochroną „antywirusowych przeglądarek / wirtualnych pulpitów” do wykonywania bezpiecznych e-płatności.

Czy ten artykuł był pomocny?

Oceniono: 0 razy