Producenci oprogramowania VPN (Virtual Private Network) korzystają z fali popularności. Ich produkty są reklamowane i polecane przez liczne internetowe portale, ale tak naprawdę trudno jest zweryfikować gwarancje stawiane przez dostawcę VPN. I możemy podać za przykład, że niektóre aplikacje VPN po cichu wstawiają do każdej odwiedzanej strony WWW specjalny kod JavaScript, aby śledzić i kierować ruchu e-commerce do partnerów zewnętrznych. Do najczęściej używanych bibliotek śledzących zaliczamy Google Ads, Google Analytics, Squareup oraz inne. Dlatego warto czasami sięgać po testy i porównania, ciągle mając na uwadze niedoskonałości VPN, jak również możliwe występowanie nieznanych luk, które będą mieć ogromne znacznie w celowym identyfikowaniu użytkownika.

Porównanie VPN

W opublikowanym porównaniu 6 rozwiązań VPN znajdują się następnujące produkty:

[ninja_tables id=”29101″]

Celem tego badania było opracowanie zestawienia popularnych aplikacji VPN dla Androida pod kątem użyteczności (np. dedykowanego serwera, aby szybko udostępniać pliki w sieci peer to peer), prędkości działania, prywatności oraz bezpieczeństwa. Test został przeprowadzony wspólnie przez AV-Comparatives i PC Magazine.

Metodologia testu uwzględniała trzy scenariusze:

- Leak Test: testy ujawniania adresów IP i adresów IP serwerów DNS, co jest niepożądane w przypadku VPN, ponieważ drastycznie wpływa to na pogorszenie prywatności i bezpieczeństwa.

- Kill-Switch Test: producenci często zamieszczają funkcjonalność automatycznego rozłączania połączenia w przypadku ujawnienia adresu IP.

- Performance Test: sprawdzenie prędkość pobierania i wysyłania danych podczas aktywnego połączenia z serwerem VPN.

- Pozostałe: pod uwagę brano takie parametry jak: zwrot środków pieniężnych po zakupie VPN, używane protokoły szyfrowania, ilość dostępnych do wyboru serwerów VPN, ujawnianie raportu dotyczącego przechowywanych logów, główną siedzibę producenta (jurysdykcję prawną dostawcy VPN), używanie komponentów lub technologii firm trzecich, jak i kilka innych czynników, które są wymienione na stronach 6-8 w raporcie.

Testy przeprowadzono na urządzeniu Samsung Galaxy S9 z Androidem 10. Smartfon był podłączony do sieci Wi-Fi o parametrach 200Mb dla pobierania i 50Mb dla wysyłania, a jako lokalizację serwera VPN zawsze wybierano Austrię.

Krótkie wyjaśnienie działania sieć VPN

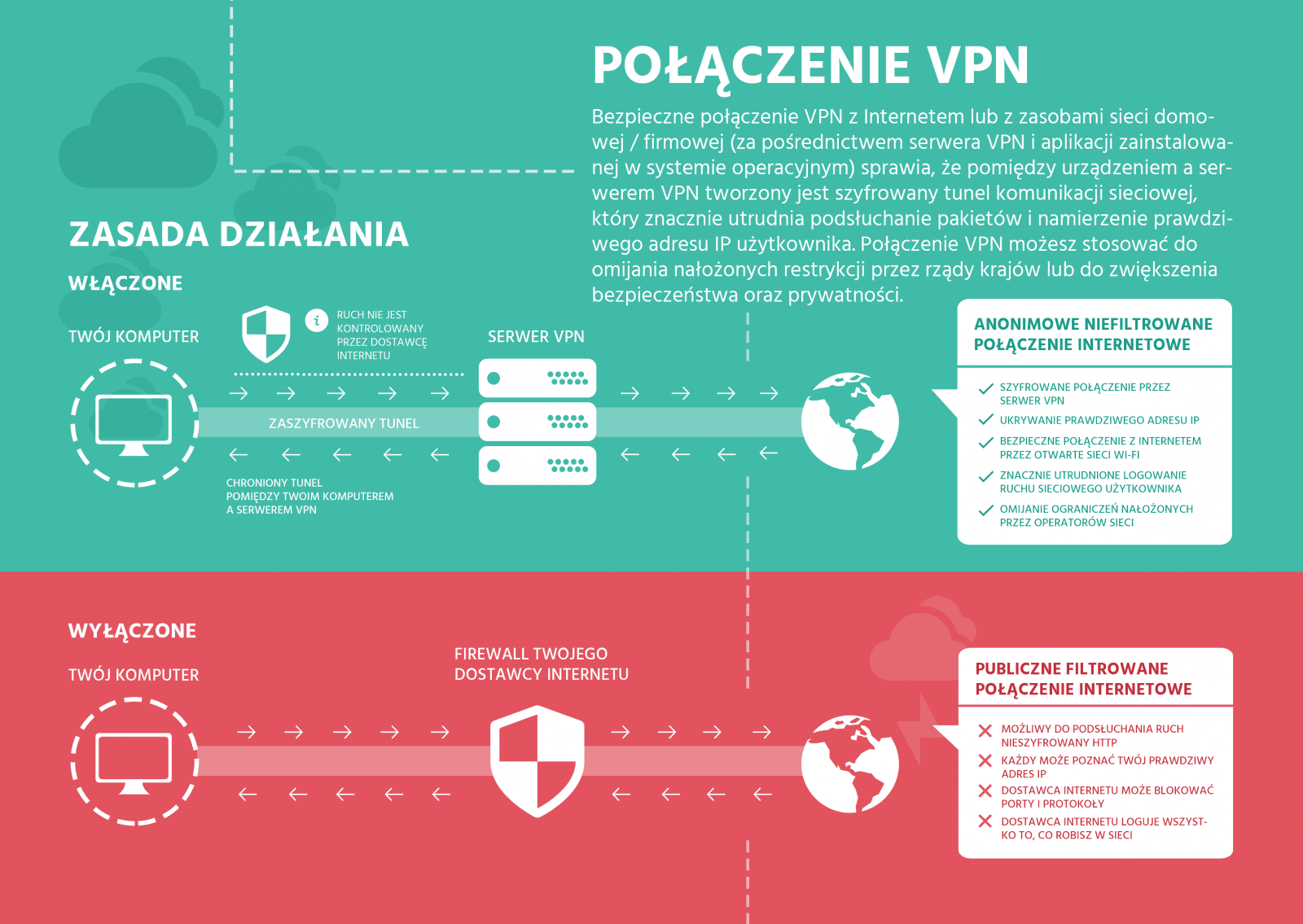

Pomiędzy urządzeniem a serwerem VPN tworzony jest szyfrowany tunel komunikacji sieciowej, który utrudnia podsłuchiwanie pakietów i namierzenie prawdziwego adresu IP użytkownika.

Serwer VPN sprawia, że połączenie z bankiem może być bezpieczne nawet przy użyciu otwartych sieci Wi-Fi. Taki ruch nie może być kontrolowany przez dostawcę Internetu, chociaż dzięki logom, operator dowie się, że użytkownik korzysta z VPN. Nie będzie jednak w stanie blokować słów kluczowych, stron internetowych.

Zasadę działania VPN najlepiej oddaje poniższe grafika:

Aplikacja VPN może być uruchomiona w dowolnym momencie, ale jest szczególnie rekomendowana dla operacji:

- podłączania się do publicznych sieci,

- zachowania prywatności i bezpieczeństwa wprowadzanych poufnych danych na stronach o podwyższonym ryzyku (banki, płatności online, zakupy),

- ukrycia prawdziwego adresu IP (ostrożnie z zaufaniem do dostawcy VPN!),

- dostępu do treści cenzurowanych w danym regionie geograficznym.

Wnioski z porównania aplikacji VPN

Wszystkie rozwiązania pozytywnie zaliczyły test wycieków adresów IP, jak również testy kill-switch. Różnic należy doszukiwać się w wydajności serwerów, które są uwarunkowane obciążeniem sieci, lokalizacją wybranego serwera, a także używanych protokołów szyfrowania:

- Aplikacja CyberGhost używa protokołu: WireGuard (default) albo OpenVPN.

- ExpressVPN: OpenVPN (default) lub Lightway.

- HMA: OpenVPN.

- Hotspot Shield: Catapult Hydra.

- NordVPN: NordLynx (default), OpenVPN.

- ProtonVPN: KEv2/IPSec (default), OpenVPN.

Pozostałe cechy z testu, które warto przeanalizować

- Liczba dostępnych serwerów (im więcej, tym większy wybór krajów dla połączeń wychodzących na świat).

- Dostępność wersji Trial albo Freemium (bezpłatna, ale z ograniczeniami np. 500MB dziennego transferu i jeden serwer VPN).

- Liczba używanych urządzeń jednocześnie (smartfony i komputery).

- Czy dostawca publikuje raport przejrzystości (nie starszy niż 2 lata)? Chociaż wielu dostawców VPN twierdzi, że nie zapisuje żadnych logów, to nie sposób tego sprawdzić w praktyce. Poniekąd publikowanie raportu transparentności jest oznaką uszanowania prywatności użytkowników.

- Ilość zapytań przez służby o logi dotyczące użytkowników. Bardzo często dostawcy VPN muszą współpracować z organami w zależności od jurysdykcji. Publikowanie informacji o tym, ile wniosków wysłano o logi użytkownika, jest kolejnym ukłonem w stronę transparentności i zaufania.

- Gwarancja o braku zbierania logów. Ten parametr jest niemożliwy do zweryfikowania, jednakże znalazł się w porównaniu. Bazuje na informacjach marketingowych, które przekazuje producent.

- Oraz kilka innych cech, które mają duże przełożenie na prywatność i bezpieczeństwo.

Przejrzystość a współpraca z policją

Trzy ostatnie cechy dotyczące raportu przejrzystości, ilość zapytań o logi przez służby, jak i gwarancję o braku zbierania logów, prezentują się w porównaniu VPN następującą:

- CyberGhost VPN: raport przejrzystości jest, jest też gwarancja o nie zbieraniu logów, lecz brakuje informacji o współpracy ze służbami.

- ExpressVPN: brak danych dotyczących współpracy ze służbami, jak również brak raportu przejrzystości logów. Gwarancja o nie zbieraniu logów jest, ale to mało pocieszające.

- HMA: Brawo! Producent udostępnia informacje o wszystkich parametrach.

- Hotspot Shield: absolutny brak przejrzystości (wielu producentów antywirusów korzysta z technologii tej firmy).

- NordVPN: brak raportu o transparentności logów. Informacje o współpracy ze służbami są publikowane (ostatni raport pochodzi z maja 2021 r.).

- ProtonVPN: brak danych z raportu przejrzystości oraz współpracy ze służbami. Gwarancja no-log policy jest małym pocieszeniem.

Pod uwagę warto jeszcze wziąć np. używanie komponentów firm trzecich. To ważne, ponieważ każda luka w zewnętrznym oprogramowaniu musi zostać załatana przez dewelopera biblioteki, co może opóźniać aktualizację bezpieczeństwa.

Pozostałe parametry zostawiamy Czytelnikom do własnej analizy.

Prywatność w VPN patykiem po wodzie pisana!

Wątpliwości o VPN rozwiewa też raport pt. „An Analysis of the Privacy and Security Risks ofAndroid VPN Permission-enabled Apps” przeprowadzony przez kilku badaczy, którzy poddali analizie 283 aplikacje VPN na Androida. To stary raport, bo z roku 2016, lecz pokazuje podejście producentów do oprogramowania VPN w tamtym czasie.

Najważniejsze wnioski z obu raportów są następujące:

Nie istnieją darmowe VPN szanujące prywatność! Nie istnieją komercyjne VPN szanujące prywatność!

Najrozsądniej jest używać takich VPN-ów, które są skonfigurowane i zarządzane samodzielnie lub przez organizację. Dla użytkowników domowych skonfigurowanie i zabezpieczenie serwera jest zadaniem trudnym, dlatego pozornie oczywistym wyborem są usługi VPN. Należy pamiętać, że prywatność w Internecie jest niemalże niemożliwa, ponieważ prędzej czy później dochodzi o wycieków. Aplikacji VPN nie należy się bać i warto ich używać, pamiętając, do czego one służą (i że nie pozostawiają suchej nitki na prywatności).

Czy ten artykuł był pomocny?

Oceniono: 0 razy