Zgłoś błąd lub sugestię

Jeżeli zauważysz błąd albo masz sugestię dotyczącą korekty danych, możesz zgłosić go za pomocą poniższego formularza.

* Wszystkie pola są wymagane.

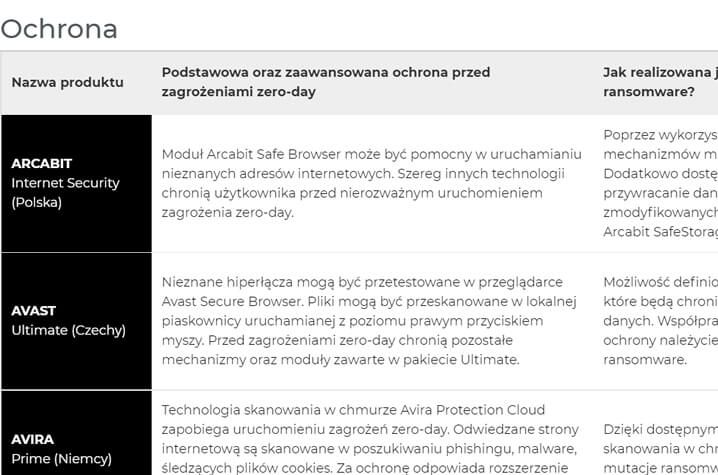

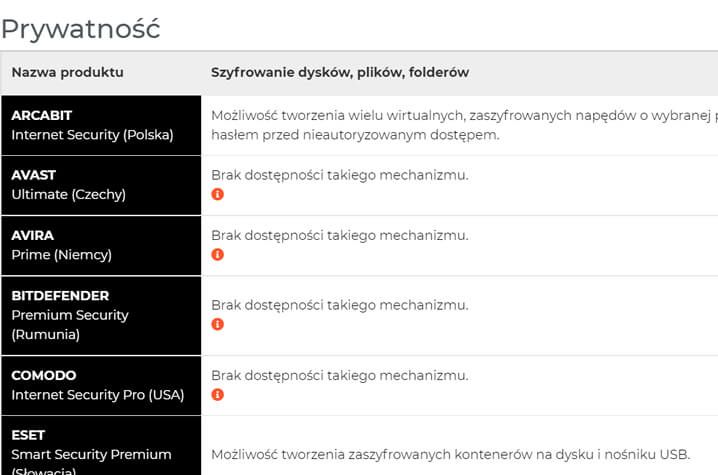

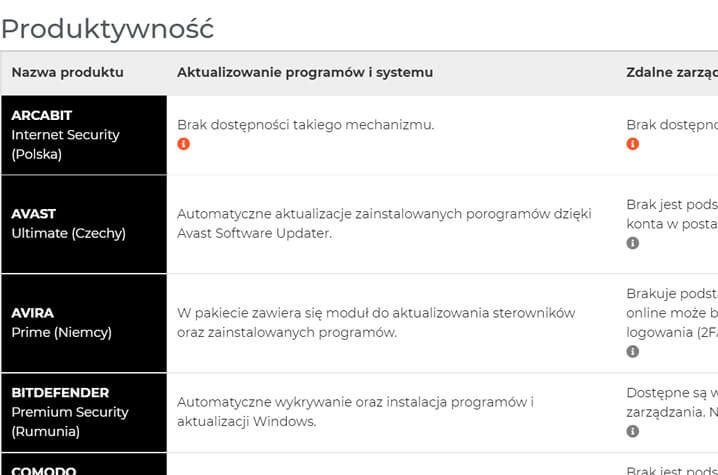

Cztery tabele znajdujące się poniżej dotyczą porównania ochrony rozwiązań antywirusowych, produktywności pakietów bezpieczeństwa, ich zabezpieczenie prywatności, a także wybranych cech oprogramowania. Informacje te zostały opracowane z najwyższą starannością, aby nie dopuścić do wykluczenia cyfrowego spowodowanego brakiem odpowiedniej ochrony plików i danych osobowych w Internecie, jednocześnie aby zapobiegać cyberatakom, a także pomóc w wyborze najlepszego oprogramowania ochronnego dla gospodarstwa domowego i mikro firmy.

Opracowując to porównanie kierowaliśmy się zasadą, aby dane przedstawione w zestawieniu były jak najbardziej aktualne i aby odzwierciedlały najnowsze aktualizacje produktów ochronnych.

Pod tabelami publikujemy tzw. changelog. Zachęcamy społeczność użytkowników Internetu, aby brali czynny udział w regularnym aktualizowaniu informacji zawartych w tabelach.

Prosimy o kontakt, jeżeli zauważysz błąd albo masz sugestię dotyczącą korekty danych. Propozycję edycji możesz zgłosić za pośrednictwem formularza na tej stronie. Przeanalizujemy Twoją opinię i zaktualizujemy dziennik zmian.

Skuteczna ochrona przed ransomware i zagrożeniami 0-day, to nie opcja, lecz absolutna konieczność, dlatego będziemy rekomendować tylko dobre pakiety.

Producenci, tworząc moduły bezpieczeństwa, muszą uwzględniać nowoczesne trendy ochrony prywatności i danych z wycieków internetowych.

Wszechstronny pakiet powinien być wyposażony w funkcje takie jak: aktualizacja systemu i programów, tworzenie kopii zapasowej, menadżer haseł i inne.

Oprócz krótkiego podsumowania tabela zawiera informacje, które mogą być pomocne tym klientom, którzy oczekują wartości dodanych po zakupieniu licencji.

Razem zadbajmy o to, aby informacje w tabelach zawsze były aktualne!

Zgłoszone błędy i aktualizacje będą zamieszczone w tym dzienniku zmian.

Zgłoś błąd, propozycję edycji, dodanie nowej funkcjonalności w tabelach.

Publikacja porównania.

Jeżeli zauważysz błąd albo masz sugestię dotyczącą korekty danych, możesz zgłosić go za pomocą poniższego formularza.

* Wszystkie pola są wymagane.

[ninja_tables id=”29687″]

[ninja_tables id=”29688″]

[ninja_tables id=”29689″]

[ninja_tables id=”29691″]

Wyrażam zgodę na przesłanie oferty drogą telefoniczną przez IT Partners security sp. z o.o. z siedzibą Katowicach ul.Padereskiego 35 na podany przeze mnie adres e-mail zgodnie z ustawą z dnia 10 maja 2018 roku o ochronie danych osobowych (Dz. Ustaw z 2018, poz. 1000) oraz zgodnie z Rozporządzeniem Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (RODO).

[ninja_tables id=”27481″]