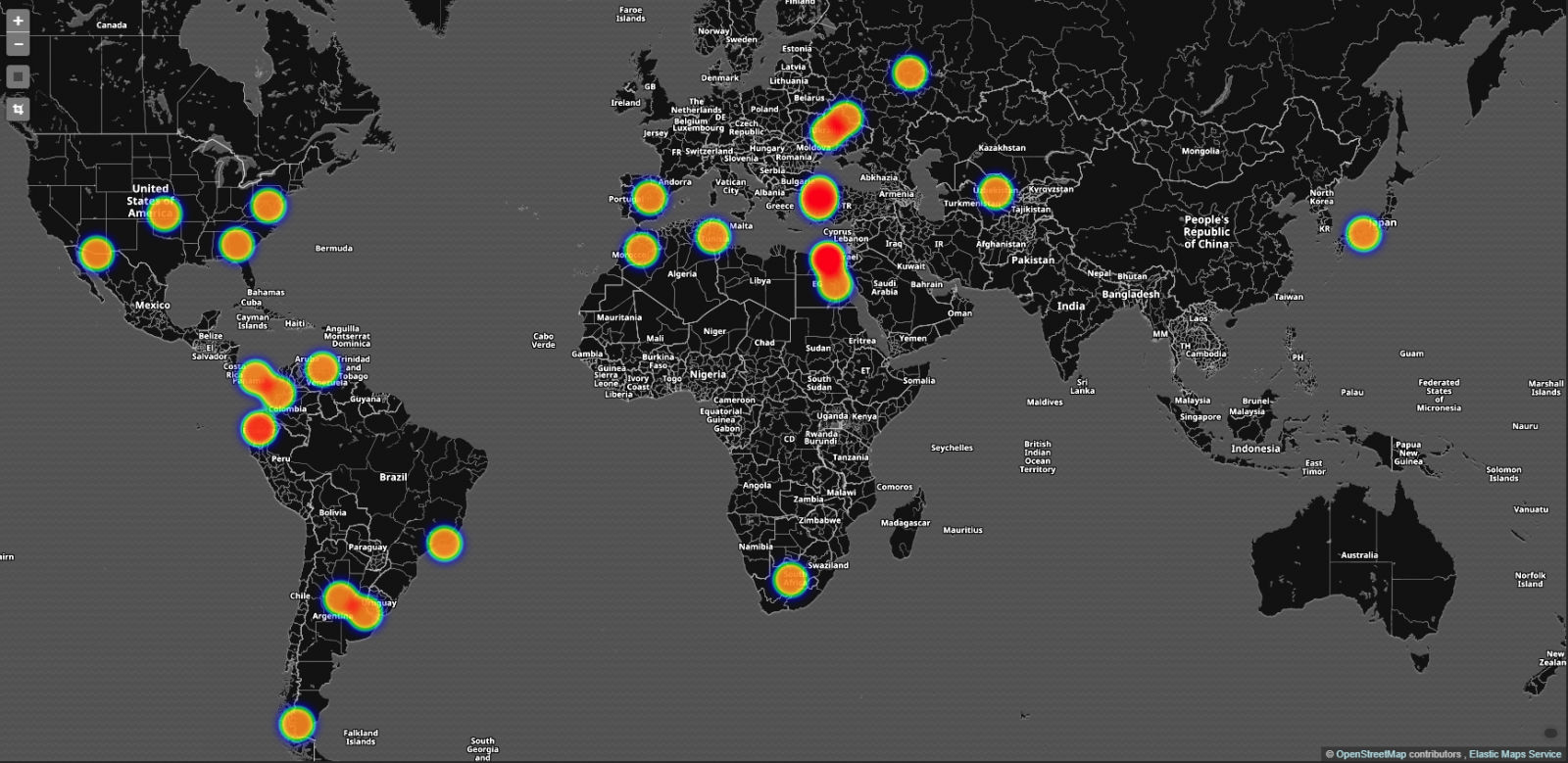

Eksperci z firmy Check Point specjalizującej się w dostarczaniu rozwiązań przeznaczonych do zabezpieczania sieci, systemów komputerowych i Internetu Rzeczy, zauważyli 23 listopada 2017 roku zwiększony ruch sieciowy na swoich honeypotach w Niemczech, USA i we Włoszech, które na porcie 37215 przyjmowały większą ilość pakietów TCP niż zwykle. Po szybkim rozpoznaniu okazało się, że atakujący znalazł w routerach Huawei HG532 przeznaczonych dla sektora SOHO (Small Office and Home Office) lukę 0-day i wykorzystywał ją najpierw do infekowania urządzeń brzegowych, a później do ataków DDoS na innych użytkowników Internetu.

Botnet i ataki DDoS (TCP, UDP flood)

Wspomniana podatność oznaczona identyfikatorem CVE-2017-17215 dotyczy protokołu UPnP (Universal Plug and Play), który jest oparty w Huawei HG532 o protokół TR-064 (pełna specyfikacja) i umożliwia zdalne wykonanie kodu na urządzeniu przez port 37215. Rozwiązanie do szybkiego współdzielenia plików i zarządzania jest wygodne, ale przynosi też pewne ryzyko, które uwarunkowane jest wsparciem producenta. Mówiąc wprost, aktualizacjami bezpieczeństwa. Huawei (i nie tylko) jako producent modemów i routerów stosując protokół TR-064 do automatycznej identyfikacji problemów z infrastrukturą dostawcy Internetu (ISP) np. podczas zmiany parametrów i zmiany ustawień urządzenia, czasami może zapomnieć ograniczyć lub nie zbyt dobrze zabezpieczyć dostęp do serwera TR-064 z zewnątrz, co niestety ktoś może to wykorzystane przeciwko internaucie.

Atakujący mogą zastosować exploita i wysłać polecenie konfiguracyjne do urządzenia zmieniając, chociażby ustawienia serwera DNS. Jak poważne mogą być tego konsekwencje aż strach pomyśleć: atakujący będzie mógł wystawić własny serwer DNS i podstawiać dowolną stronę z szyfrowanym protokołem, np. stronę banku lub portal social media (wtedy najlepszym zabezpieczeniem okazuje się dwuetapowa weryfikacja) lub dołączyć router do sieci botnet i wykorzystać urządzenie do przeprowadzania ataków DDoS (jak w tym przypadku) bądź jako serwera proxy ukrywającego przestępcze działania.

Pracownicy firmy Check Point zgłosili lukę producentowi natychmiast po jej zidentyfikowaniu. Dzięki szybkiej i sprawnej komunikacji pomiędzy zespołami bezpieczeństwa obu producentów bardzo szybko powstała aktualizacja oraz sygnatura wykrywająca atak.

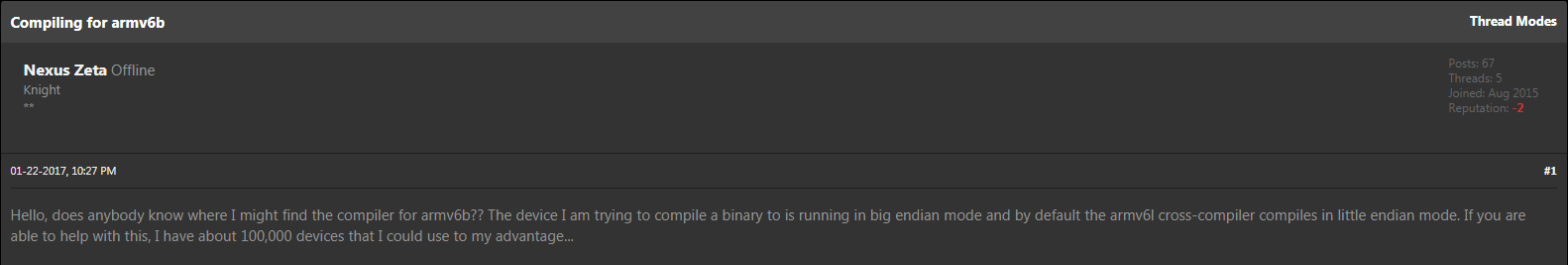

Podejrzewa się, że za atakiem stoi osoba przedstawiająca się jako „Nexus Zeta”, która na forum „HackForum” 15 sierpnia 2017 roku założyła konto i która zarejestrował domenę serwera C&C „nexusiotsolutions[.]netto” należącą do botnetu na adres email nexuszeta1337@gmail[.]com

Badacze, prowadząc śledztwo, zauważyli, że konto o nazwie „NexusZeta” jest też aktywne w portalach społecznościowych (głównie na Twitterze) i na Githubie. Eksperci z Check Point natknęli się także na powiązany adres e-mail z kontami Skype i SoundCloud. Te konta są założone na imię Caleb Wilson / wilson37 / Caleb Wilson 37, ale pewności co do prawdziwego imienia i nazwiska tej osoby oczywiście nie ma.

Na jednym z forów pojawiła się taka prośba:

“hello, im looking for someone to help me compile the mirai botnet, i heard all you have to do is compile it and you have access to 1 terabit per second so please help me setup a mirai tel-net botnet”.

Zdaniem autorów raportu, osoba „Nexus Zeta” nie posiada tak zaawansowanej wiedzy, jak początkowo przypuszczano. „Jest raczej amatorem z dużą motywacją”. Nie zmienia to jednak faktu, że „Nexus Zeta” wszedł w posiadanie exploita na lukę 0-day w urządzenia firmy Huawei.

Jak się chronić?

Jeżeli urządzenie brzegowe dostarczył nam dostawca Internetu, to trzeba go „poprosić” o natychmiastową aktualizację lub wymianę urządzenia. Warto też upewnić się, czy port 37215 lub 7547 jest dostępny z zewnątrz. W ostatnim kroku należy wykonać aktualizację oprogramowania routera, jeżeli się takowe pojawi. Z opisu technicznego producenta Huawei wynika, że ciągle rozpatrują zgłoszoną podatność.

Czy ten artykuł był pomocny?

Oceniono: 0 razy