Od czerwca 2018 roku do listopada 2018 roku firma Microsoft pracowała nad załataniem dwóch podatności, które dotyczyły logowania do usług poczty Microsoft Outlook, sklepu z aplikacjami Microsoft Store i do usługi tworzenia prezentacji w Microsoft Sway. Nie jest wykluczone, że atakujący mógł przejąć konto dowolnego użytkownika i to w dowolnej usłudze Microsoftu. Aby mogło się to udać, ofiara musiała być wcześniej zalogowana do swojego konta (lub musiała logować się po otworzeniu strony) i kliknąć w link. Ale nie żaden złośliwy link. Jak najbardziej prawdziwy link w domenie live.com:

hxxps://login.live.com/login.srf?wa=wsignin1.0&rpsnv=13&rver=6.7.6643.0&wp=MBI_SSL&wreply=https%3a%2f%2fsuccess.office.com%2fen-us%2fstore%2fb%2fhome%3fwa%3dwsignin1.0&lc=1033&id=74335

To „niedopatrzenie” zostało zauważone przez badacza bezpieczeństwa Sahadem Nk.

W jaki sposób była możliwa kradzież tokenu potrzebnego do zalogowania się na innym urządzeniu?

Tak została opisana procedura:

- Open the Azure Portal

- Click on “Create a resource” and select “Web”

- Click on “Web App”

- In the field App name, enter successcenter-msprod (note, this will not work anymore, as I’ve already claimed that name).

- Continue with the steps to select the preferred OS type and Plan.

- After the application is set up, from the side panel, click on “Custom domains” and add a hostname like success.office.com and save the settings

- Choose from various deployment options to deploy an application

Przede wszystkim hacker musiał założyć konto na portalu Microsoft Azure. Utworzyć nowy zasób. W nazwie podać successcenter-msprod (nie zawsze to przechodziło). Dodać nazwę hosta jako success.office.com. Po wdrożeniu aplikacji w chmurze Azure atakujący kontrolował domenę success.microsoft.com i wszystkie dane, które przez nią przechodziły.

Teraz wystarczyło podesłać spreparowany link do ofiary, a kiedy ta była wcześniej zalogowana lub logowała się w tym momencie (nawet z użyciem 2FA), to atakujący przejmował token dostępu, co jest równoznaczne z posiadaniem czyichś danych uwierzytelniających.

Tak więc domena login.live.com zezwalała domenie success.office.com na przekierowanie i wysyłanie tokenów. Doprowadziło to do wycieku tokenu na serwer Azure, który był kontrolowany przez osobę postronną. Te informacje mogły być wykorzystane do zalogowania się bez znajomości nazwy użytkownika i hasła.

I okazuje się, że przed nieautoryzowanym zalogowaniem się drugi składnik uwierzytelnienia nie zawsze chroni. Mimo wszystko zachęcamy użytkowników do sparowania aplikacji Microsoft Authenticator z usługami Microsoftu, aby za jej pośrednictwem potwierdzać uwierzytelnienie. Niestety, jeśli ofiara kliknęła w link i zalogowała się (lub wcześniej była zalogowana), to atakujący i tak mógł wykorzystać token do zalogowania się na innym urządzeniu. W związku z tym prosimy, abyście pamiętali o wylogowaniu się z usługi, jeśli z niej nie korzystacie i przestrzeganiu zasady, że nie klikamy we wszystko co popadnie.

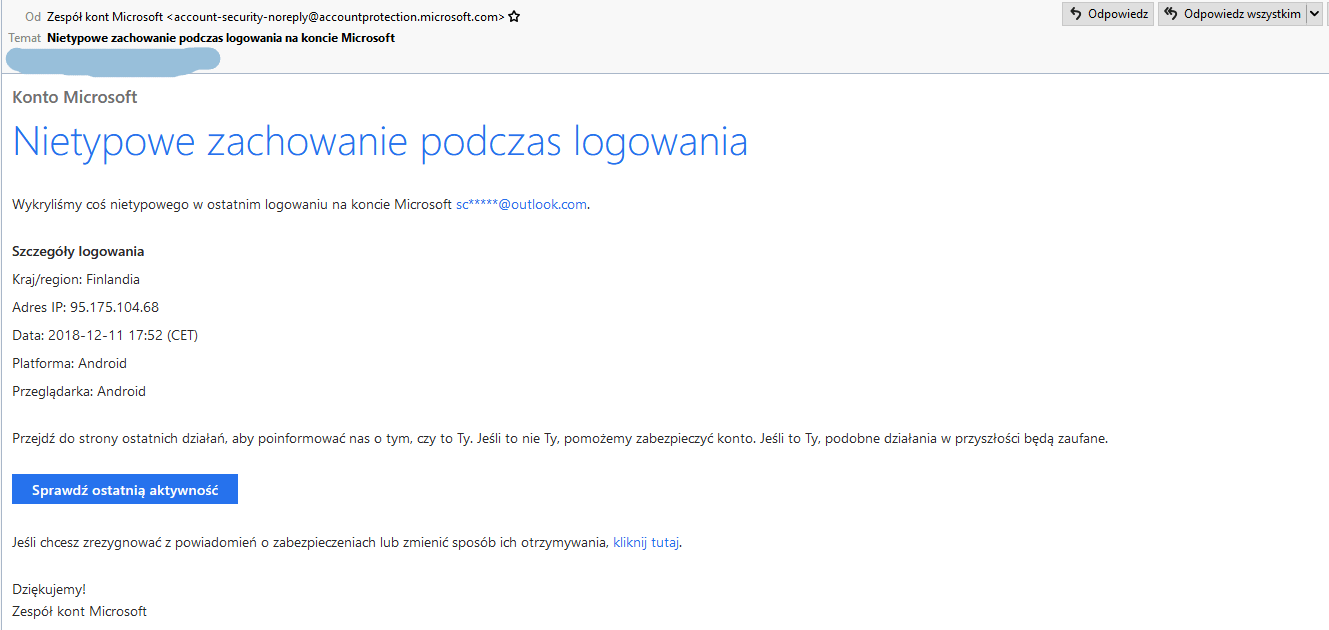

W przypadku nietypowego zachowania, jakim jest logowanie się z innego kraju, system bezpieczeństwa Microsoftu wysyła ostrzeżenia:

Luki zostały zgłoszone firmie Microsoft w czerwcu 2018 roku i zostały naprawione pod koniec listopada 2018 roku. Zaprezentowana koncepcja ataku dotyczyła kont Outlook oraz Sway, ale badacz nie wyklucza, że atak mógł zadziałać dla pozostałych usług, które Microsoft oferuje w chmurze.

Wszystkim użytkownikom zalecamy zmianę hasła oraz włączenie uwierzytelniania wielopoziomowego z wykorzystaniem aplikacji Microsoft Authenticator.

Czy ten artykuł był pomocny?

Oceniono: 0 razy