Celem pierwszorzędnym większości szkodliwego oprogramowania jest wykonywanie swojego szkodliwego kodu, na drugie miejsce schodzi konieczność niezauważonego działania w systemie tak długo, jak to tylko możliwe. Twórcy oprogramowania zabezpieczającego stale ulepszają metody wykrywania i starają się zachować jeden krok przewagi. Czy to się udaje?

Jako przykład przytoczmy niedawno odkryte przez lab G Daty malware Poweliks. Jest to trojan, którego głównym celem jest pobieranie złośliwego oprogramowania do systemu. I nic w tym dziwnego na pierwszy rzut oka. Zazwyczaj, gdy mówi się o złośliwym oprogramowaniu, odnosi się do plików wykonywalnych w systemie komputerowym, które mają za zadanie np. kradzież poufnych danych. Pliki te mogą zostać skasowane przez silniki antywirusowe w sposób klasyczny.

Sęk w tym, że Poweliks jest w stanie przetrwać w systemie, pozostać niezauważony, ponieważ nie tworzy żadnego pliku.

Metoda działania

Początkowy plik, który uruchamia wszystkie szkodliwe aktywności w systemie komputerowym posiada cały kod niezbędny do ataku, jest zaszyfrowany i ukryty, czeka na swoje wywołanie. Zasada działania trojana Poweliks przypomina rosyjską lalkę matrioszkę.

- Jako punkt wyjścia trojan wykorzystuje podatności w zabezpieczeniach programu Microsoft Word przy pomocy spreparowanego dokumentu Word, który dystrybuowany jest za pośrednictwem poczty e-mail.

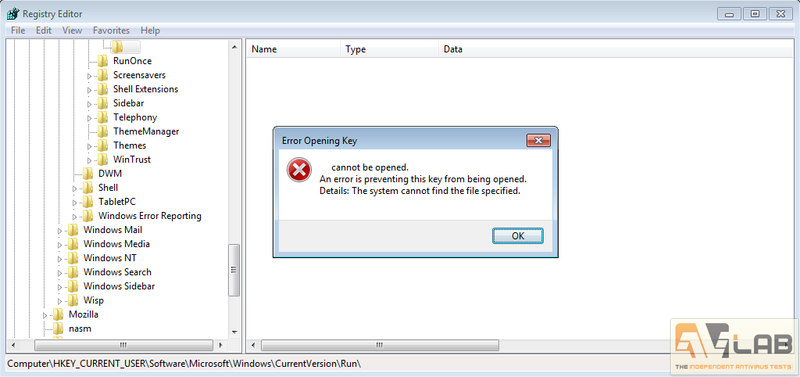

- Po uruchomieniu zainfekowanego pliku i ponownym uruchomieniu systemu, trojan tworzy zakodowany klucz rejestru w autostarcie pozostając niezauważony (klucze są ukryte).

- Następnie, trojan za pomocą powłoki wiersza poleceń Microsoft PowerShell instaluje dodatkowy kod, który jest skryptem PowerShell zakodowanym w Base64, wywołuje i wykonuje niskopoziomowy program (schellcode) napisany w asemblerze.

- W końcowym etapie schellcode wykonuje binarny ładunek, który próbuje się połączyć z zakodowanymi adresami IP, aby otrzymać dalsze polecenia od hakera.

- Wszystkie działania są przechowywane w rejestrze. Trojan Poweliks nie tworzy żadnych plików na dysku.

Tak więc, napastnicy są w stanie obejść klasyczne techniki anty-malware. Wszystkie polecenia trojana są wykonywane w pamięci.

Aby zapobiec atakom jak ten, programy antywirusowe muszą albo wykryć zainfekowany plik wordowski zanim zostanie wykonany, albo muszą korzystać z kolejnych linii obrony jakimi są kontrola rejestru i blokada nietypowych zachowań procesów.

źródło: G Data

Czy ten artykuł był pomocny?

Oceniono: 0 razy