W przeciągu kilku ostatnich tygodni obserwujemy wzrost złośliwego oprogramowania pobieranego z Internetu za pośrednictwem złośliwych reklam (malwertising). Jest to drugi najpopularniejszy sposób dostarczania malware do systemów Windows zaraz za pocztą elektroniczną – na podstawie HP Threat Insights Report. Przestępcy, chcąc wzbudzić zaufanie do zarejestrowanej domeny, imitują strony internetowe popularnych programów, aby oszukać użytkowników i zainfekować ich komputery złośliwym oprogramowaniem. W tym celu „inwestują” w reklamy Google, a linki do niebezpiecznych stron pojawiają się na samej górze w wynikach wyszukiwania.

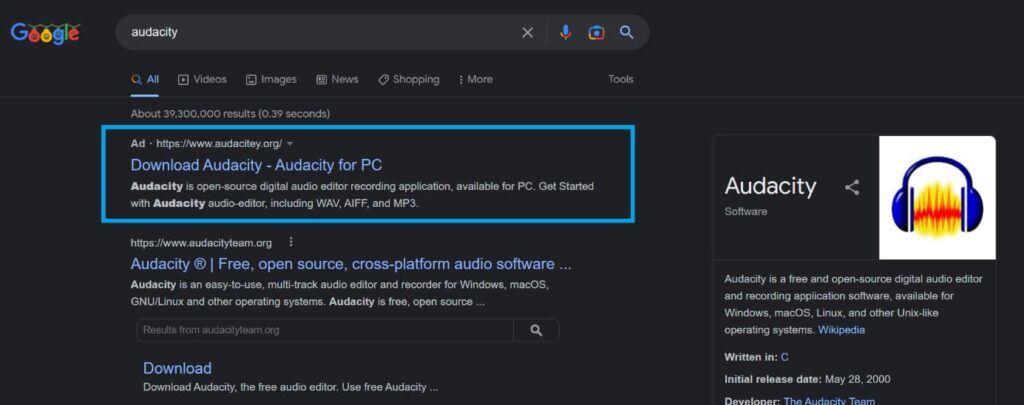

Przykład dla wyniku wyszukiwania „audacity”, gdzie fałszywa strona wygląda niemal identycznie jak prawdziwa:

Fałszywe domeny przypominają legalne, prawdziwe witryny. Przestępcy używają tak zwanego typosquattingu, czyli oszustwa polegającego na wykorzystywaniu brakujących liter w znanych domenach albo „końcówkach” domen. Celem oszustów jest nakłonienie użytkownika do odwiedzenia niebezpiecznej strony internetowej, która może zostać wykorzystana do pobierania wirusa, zamiast legalnego instalatora aplikacji.

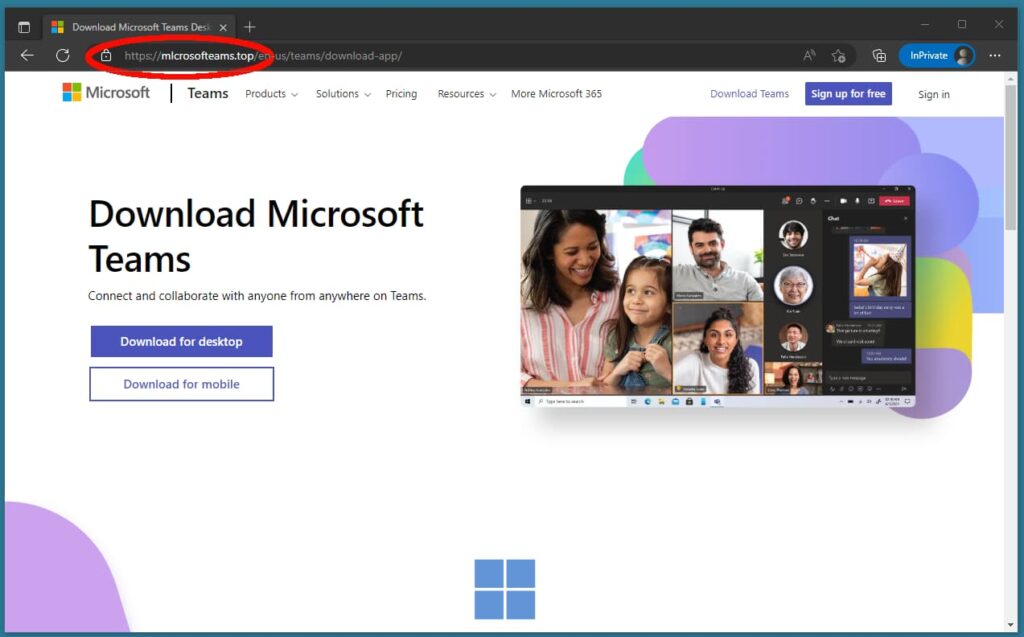

Przykład fałszywej domeny dla oprogramowania Microsoft Teams z tzw. „kłódeczką” szyfrowanej strony HTTPS:

Do popularnych sposobów omawianego oszustwa zaliczamy:

- Zarejestrowanie nazwy domeny takiej jak „googel.com” lub „g00gle.com” zamiast „google.com”

- Zarejestrowanie nazwy domeny „mlcrosofteams.top” zamiast linku „microsoft.com/teams”

- Rejestracja nazwy domeny typu „paypa.com” zamiast „paypal.com”.

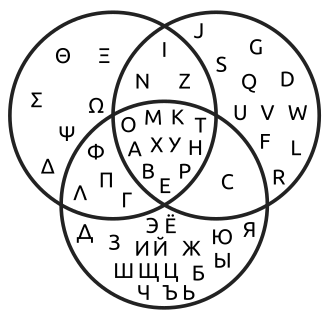

Diabeł tkwi w szczegółach, dlatego prawidłowe rozpoznawanie domen i wychwycenie literówek nie zawsze jest możliwe z uwagi na możliwość rejestracji domeny ze znakami spoza alfabetu łacińskiego.

Źródło: Wikipedia.

Przedsiębiorcy do ochrony swoich interesów mogą wykorzystać rozwiązanie BrandProtect albo MarkMonitor, które wykorzystują uczenie maszynowe do wykrywania oszustw typosquattingu i innych form oszustwa polegającego na podszywanie się pod znaną markę online. Innym pomocnym oprogramowaniem online jest DNSTwist – to narzędzie open source, które może generować potencjalne nazwy domeny podobne do oryginalnej. Takie domeny można zarejestrować i przeciwdziałać podszywaniu się pod firmę.

Jak możesz chronić się przed malwaretising?

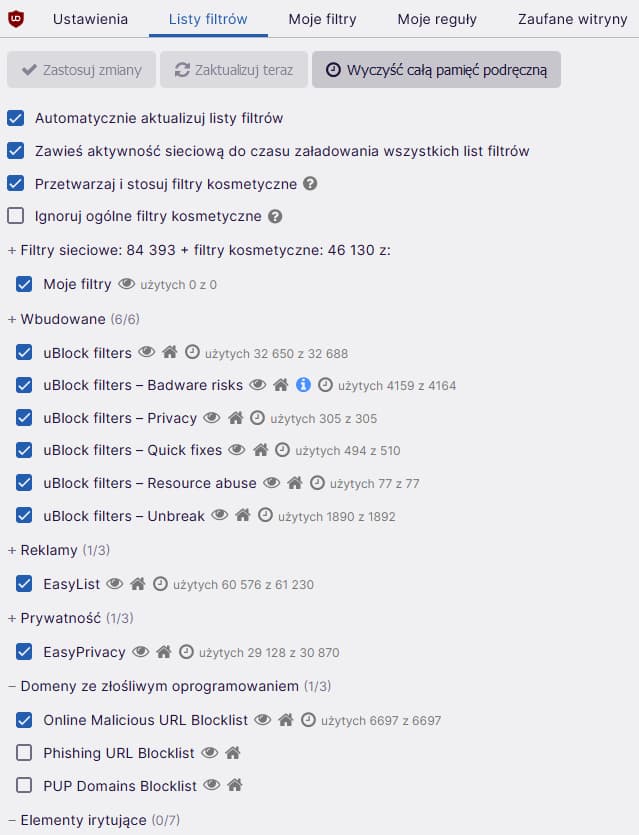

- Jednym ze sposobów jest używanie blockera reklam o nazwie uBlock Origin, które jest o otwartym kodzie źródłowym. Może ono pomóc w zapobieganiu otwierania złośliwej strony internetowej i wyświetlaniu niechcianych reklam. Z pośród wielu filtrów i reguł do blokowania domen, reklam oraz trackerów każdy znajdzie coś dla siebie. Rozwiązanie wspiera Listę CERT Polska. O jej wdrożeniu pisaliśmy tutaj.

- Oprogramowanie antywirusowe staje się niezbędne w obliczu typosquattingu i malwaretisingu, ponieważ przestępcy zyskują obszar do działania, nad którym wyszukiwarki internetowe nie są w stanie zapanować. Przeczytaj nasze porównanie 4 darmowych programów antywirusowych i wybierz coś dla siebie.

Dlaczego warto korzystać z blokera reklam?

uBlock Origin i AdGuard to niezależne projekty, które mogą zmniejszyć ryzyko przypadkowego natrafienia na złośliwe oprogramowanie oraz złośliwą reklamę. Z jednej strony trzeba pogodzić to ze wspieraniem twórców Twoich ulubionych treści i nie blokować reklam na ich stronach internetowych i kanałach YouTube, jednakże musisz pamiętać o swoim bezpieczeństwie cyfrowym – narasta praktyka kupowanych w wyszukiwarkach reklam, które zawiera niebezpieczne oprogramowanie.

Korzystając z narzędzia do blokowania reklam, możesz blokować trackery, które są często używane do zbierania informacji z urządzenia (fingerprinting) i Twoich nawyków przeglądania stron (profilowanie użytkownika). Maszynowe blokowanie takich skryptów na pewno pomoże w ochronie prywatności w Internecie oraz lepszym bezpieczeństwie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy