Obecnie oprogramowanie antywirusowe jest nadal główną tarczą ochronną przed złośliwymi programami. Zdaniem ekspertów ds. cyberbezpieczeństwa, ilość zagrożeń jest na tak wysokim poziomie, że gdy brytyjska National Crime Agency (Narodowa Agencja do zwalczania przestępczości) ostrzegała o nadchodzących malware GOZeuS i CryptoLocker, informacje podanawane przez analityków wskazywały na fakt, że programy antywirusowe nie wystarczają nawet do ochrony przed łatwymi do wykrycia szkodliwymi programami.

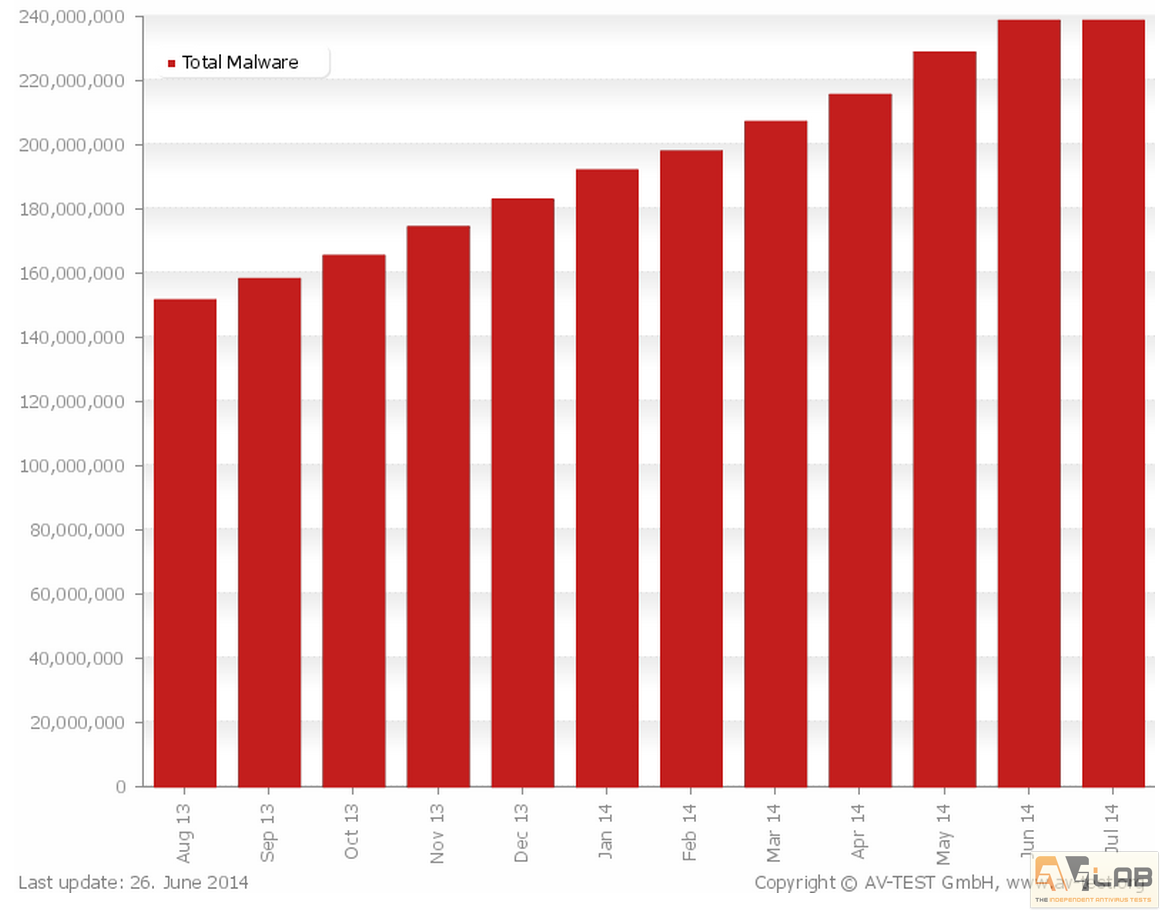

Według niezależnej niemieckiej organizacji AV-Test.org, ponad 220 000 szkodliwych programów pojawia się każdego dnia. W ostatnim roku liczba malware ze sztuk 150 000 000 wzrosła o 75% i oscyluje obecnie wgranicach 240 000 000! W przypadku nowych malware: rok temu 7 000 000, obecnie jest prawie 10 000 000. W zależności od źródła takich statystyk, liczba ta może być inna.

Statystyki malware: http://www.av-test.org/en/statistics/malware/

Statystyki spamu: http://www.av-test.org/en/statistics/spam/

Paradoksalnie to wirusy spowodowały powstanie organizacji testujących programy antywirusowe: historia powstania AV-Comparatives.

Producenci antywirusów dzięki wykorzystaniu technik heurystycznych, behawioralnych i analizie wzorców, mogą wykrywać zagrożenia bardzo szybko. Kiedyś ochrona bazowała tylko na napisanej sygnaturze usuwającej wirusa i zaprojektowana była do eliminowania zagrożeń rozprzestrzeniających się za pośrednictwem dyskietek i płyt CD. Obecnie opracowanie składowej wzorca zachowań plików trwa błyskawicznie. Jednak wg wiceprezesa ds. technicznych Comodo Egemen’a Tas’a, około 50 do 60 procent niektórych zagrożeń zero-day może pozostać niezauważona przez co najmniej od 2 do 7 dni. Liczby te mogą potwierdzić testy VirusBulletin oraz Lastline Labs, które pokazują, że nawet ochrona proaktywna nie jest w stanie wykryć wszystkich zagrożeń.

Egemen podkreśla również, że: kombinacja silnego i niezawodnego oprogramowania antywirusowego wraz z podstawową kontrolą wykonawczą plików, czyli okienka (które każdy ma tendencję do wyłączania) ostrzegawczego informującego o wymogu podwyższonych uprawnien do uruchomienia, wystarczy, aby utrzymać system w czystości.

„W celu zabezpieczenia się przed GOZeuSem i CryptoLockerem, użytkownicy powinni przestrzegać kilka praktyk, które nie są skomplikowane. Należy stosować jedynie certyfikowane i sprawdzone oprogramowanie antywirusowe, zawsze aktualne i najnowsze. Dodatkowo, aby zapobiec tego typu szkodliwemu oprogramowaniu na przejęcie systemu należy wyjść poza tradycyjne profilaktyki bezpieczeństwa poprzez wykorzystanie HIPS (Intrusion Prevention System).”

Z kolei Melih Abdulhayoglu, CEO producenta Comodo mówi, że większość tradycyjnych programów antywirusowych na rynku „po prostu nie działa” i wykrywa zagrożenia, takie jak wirusy i złośliwe oprogramowanie tylko wtedy, gdy już zainfekowały system.

„Przez wiele lat branża antywirusowa promowała swoje produkty na rynku masowym jako złoty środek ochrony. W rezultacie miliony użytkowników domowych i biznesowych uważa, że są bezpieczni w Internecie tylko dlatego, że uruchomili program antywirusowy – to kompletne szaleństwo! Tradycyjne produkty antywirusowe nie chronią przed nowym złośliwym oprogramowaniem, takim jak Cryptolocker”.

Melih podkreśla też, że jedynym sposobem na utrzymanie systemu w czystości jest zastosowanie technologii „ograniczającej”, która jest w stanie wykryć i przeanalizować w piaskownicy nieznany ruch przychodzący z Internetu, co oznaczałoby, że nic szkodliwego nie może reagować lub rozprzestrzeniać się systemie, dopóki nie zostanie przeanalizowane i potwierdzone jako „bezpieczne”.

Od użytkowników domowych przedsiębiorcy są jednak bardziej podatni na ataki wirusów i złośliwego oprogramowania. Ze względu na fakt, że hakerzy stosują ukierunkowane malware (APT), które celuje w jeden indywidualny wewnętrzny system bezpieczeństwa firmy, wirus taki jest w stanie uzyskać dostęp do sieci całego przedsiębiorstwa. Od 2012 roku coraz częściej stosowana przez hakerów jest taktyka wodopoju „watering hole”.

Mieć czy nie mieć [antywirusa]?

Czy przytoczone wyżej przykłady oznaczają, że użytkownicy powinni pozbyć się swoich dotychczasowych aplikacji zabezpieczających? Nie, po prostu antywirusy muszą być wspierane przez inne narzędzia. Dzisiejsze antywirusowe nie przypominają tych sprzed lat. Zapory sieciowe, moduły do wykrywania włamań, heurystyka, wirtualizacja, piaskownice, ochrona przed wyciekiem danych, szkolenia pracowników, stosowanie polityk bezpieczeństwa i ochrony danych oraz inne warstwy ochrony składają się na cały security system, nie tylko ten antywirusowy.

źródło: National Crime Agency, Comodo, AV-Test, VirusTotal

Czy ten artykuł był pomocny?

Oceniono: 0 razy