Całą historię opisuje na swoim blogu Check Point. Firmy tej nie trzeba przedstawiać, bowiem jest ona dobrze znana na całym świecie i słynie z dostarczania oprogramowania, a przede wszystkim firewalli nowej generacji oraz urządzeń klasy UTM do zabezpieczenia punktów końcowych oraz stacji roboczych i urządzeń mobilnych.

Zespół ekspertów odpowiedzialnych za tworzenie aplikacji Mobile Threat Prevention już wielokrotnie powtarzał, jak niebezpieczne jest pobierane i instalowanie aplikacji z nieoficjalnych źródeł, nawet, jeśli są one znane – przynajmniej z nazwy, która wzbudza zaufanie u osoby, która ją pobiera. Nie oznacza to, że aplikacje w Google Play są w 100% zawsze bezpieczne i zweryfikowane pod kątem szkodliwości. Już nie raz opisywaliśmy przypadki złośliwych programów w oficjalnym sklepie Google dla systemu Android. Niedawno odkryto przecież ponad 100 złosliwych aplikacji w Google Play, które zawierały spyware wyświetlające reklamy, oraz aplikację, która kradła hasła i loginy do Facebooka.

Doskonałym przykładem na to, jak niebezpieczne mogą być aplikacje pobierane i instalowane z niezaufanych źródeł (torrenty, fora, które udostępniają pliki APK) jest chiński producent oprogramowania antywirusowego Qihoo, odpowiedzialny za aplikacę 360 Total Security – dosyć popularną w Polsce. Tak, to ten sam producent, który oszukiwał w testach antywirusowych AV-Comparatives, za co Austriacy wycofali przyznane certyfikaty potwierdzające skuteczność. Cała historia została opisana w powyższym hiperłączu.

Atak, jak z powieści szpiegowskiej

Wszystko zaczęło się od oznaczenia sumy kontrolnej aplikacji jako bezpiecznej.

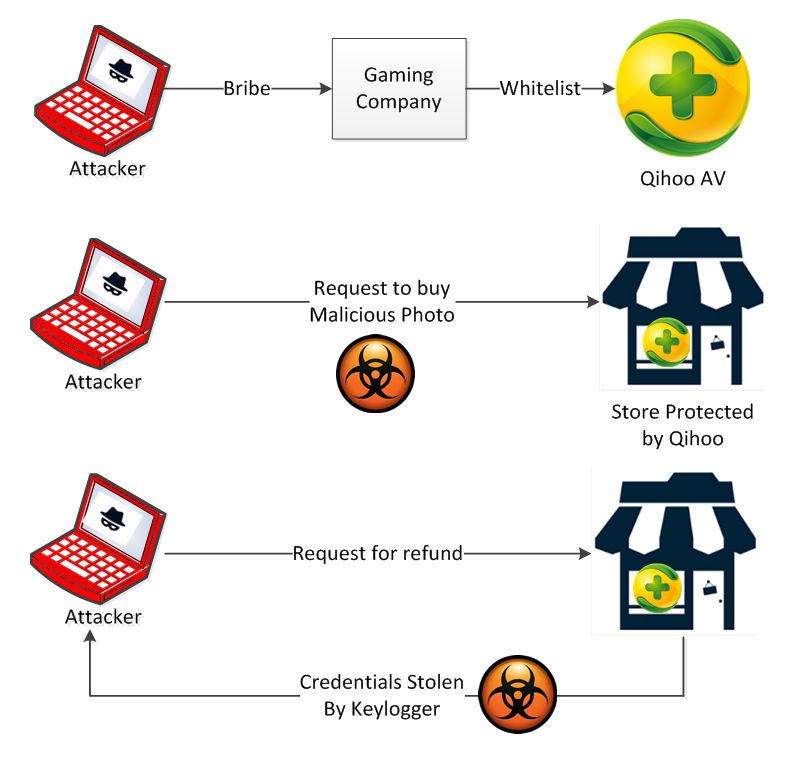

Osoba/y odpowiedzialne za stworzenie tej aplikacji przekupili jednego chińskiego dewelopera gier komputerowych (nazwijmy tą firmę jako “X”), aby ten podesłał plik do firmy Qihoo z nadzieją, że jej pracownik będzie chciał zapoznać się z tym, co ma do zaprezentowania firma X. Aplikacja przeszła testy bezpieczeństwa i została dodana do białej listy bezpiecznych programów w bazie danych antywirusa Qihoo, co pozwoliło przestępcom na bezkarne uruchamianie aplikacji przez niczego niepodejrzewających użytkowników na urządzeniach, które były chronione przez antywirusy marki Qihoo. Więcej o skuteczności tych programów przeczytacie pod tym adresem URL: https://avlab.pl/producent/qihoo

Masowa infekcja dopiero nastąpiła, gdy przestępcy podszywali się pod bardzo popularny w Chinach sklep Taobao.com, który w działaniu jest podobny do eBay, lecz kupujący, aby dokonać płatności, musi za pomocą aplikacji Aliwanwang wysłać do sprzedającego wiadomość ze zdjęciem przedmiotu, który chce kupić, natomiast system Alipay w ramach tej aplikacji realizuje płatność pomiędzy kupującym a sprzedającym.

I teraz najciekawsze. Przestępcy (prawdopodobnie) osadzając kod java script w obrazku (stegosploit) i podszywając się pod kupującego wysyłali do sprzedających wiadomość ze spreparowanym plikiem graficznym i kodem do pobierania trojana – a właściwie bezpiecznej aplikacji, która została dodana do zaufanych programów przez samego producenta. W efekcie malware infekowało system ofiary i kradło poświadczenia – loginy, hasła – wszystko to, co zostało przejęte przez malware Iceberg z funkcją keyloggera użytego w złośliwej kampanii reklamowej (malvertising) z udziałem Yahoo.

Porady na przyszłość

Wbrew temu, co powielają eksperci ds. bezpieczeństwa, iż aplikacje należy pobierać zawsze z zaufanych źródeł, to również należy mieć do takich programów ograniczone zaufanie i instalować tylko te, które są niezbędne do pracy lub rozrywki. Wszystkie inne powinny zostać usunięte zwalniając pamięć telefonu oraz niwelując potencjalne ryzyko ataku.

Użycie steganografii do rozprzestrzeniania złośliwego kodu jest bardzo rzadkie, a wykrycie szkodliwej aktywności po uruchomieniu spreparowanego pliku jest bardzo trudne, dlatego zawsze należy zachować czujność i sprawdzać dokładnie wszystkie podejrzane wiadomości, załączniki, hiperłącza. I wbrew temu co jest wielokrotnie powtarzane – programy antywirusowe nadal mają i jeszcze długo będą miały się dobrze. W końcu tak samo ewoluują jak metody ataków cyberprzestępców, chociaż nie zawsze z dobrym skutkiem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy