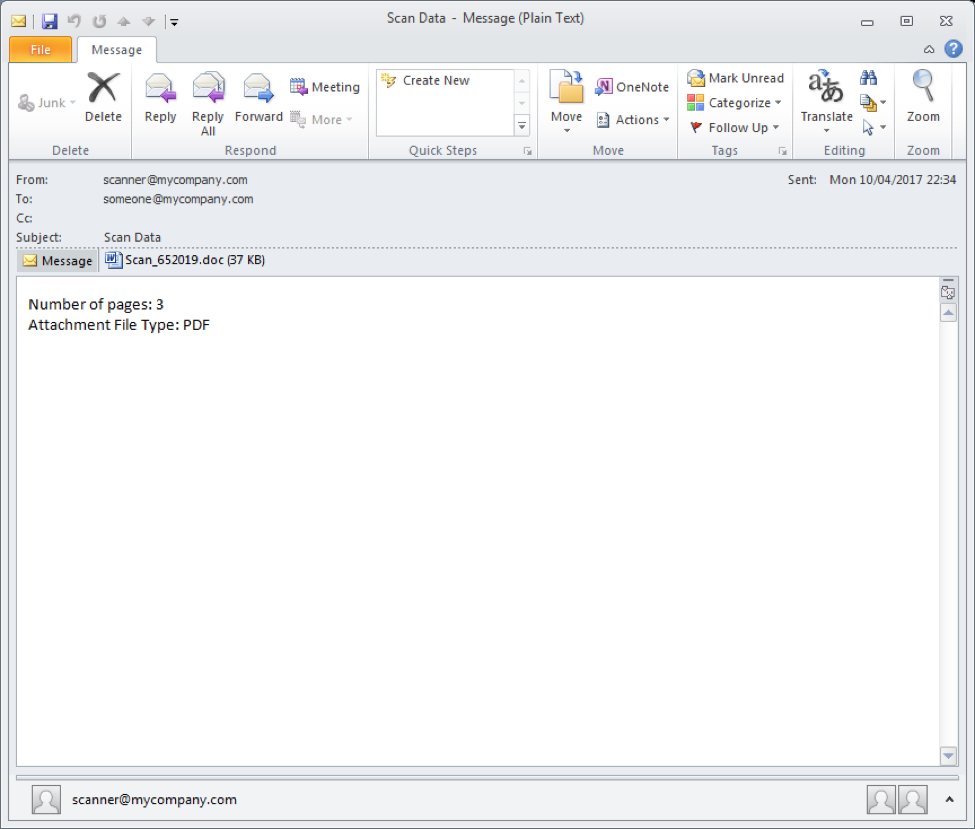

Pojawiły się nowe informacje o niedawno załatanej luce w oprogramowaniu Microsoft Word, które wykorzystywane jest w praktycznych socjotechnicznych atakach na użytkowników Internetu. Badacze z Proofpoint zaobserwowali zastosowanie exploita w dużej spamerskiej kampanii rozprowadzającej trojana Dridex. Wiadomości zostały wysłane do wielu organizacji na całym świecie, jednak według statystyk, najbardziej obleganym spamem narodem są Australijczycy. Jest to też pierwsza kampania, w której zauważono wykorzystanie nowo ujawnionej luki 0-day w pakiecie MS Office.

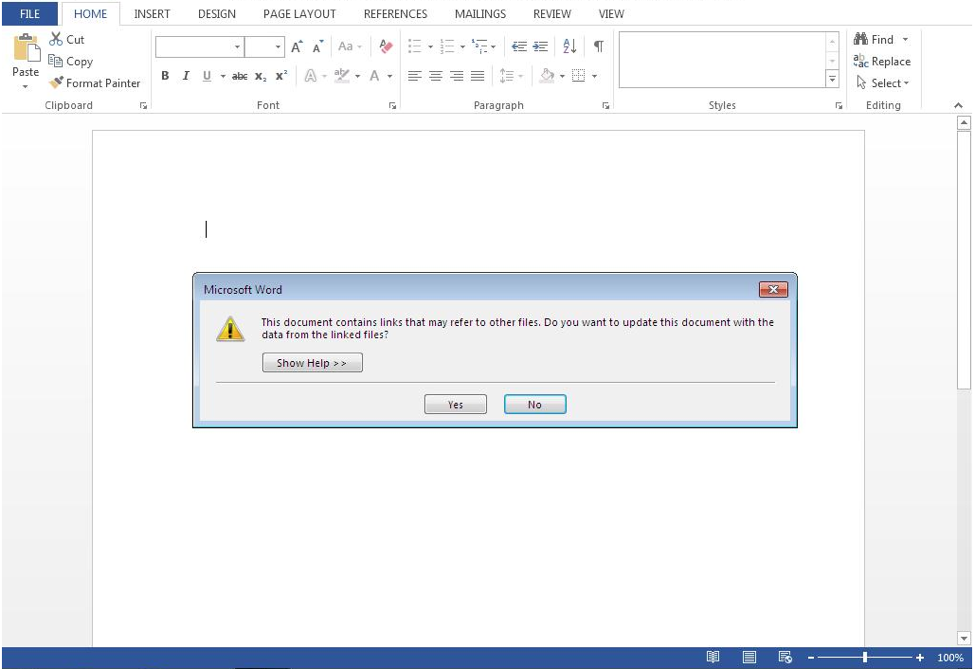

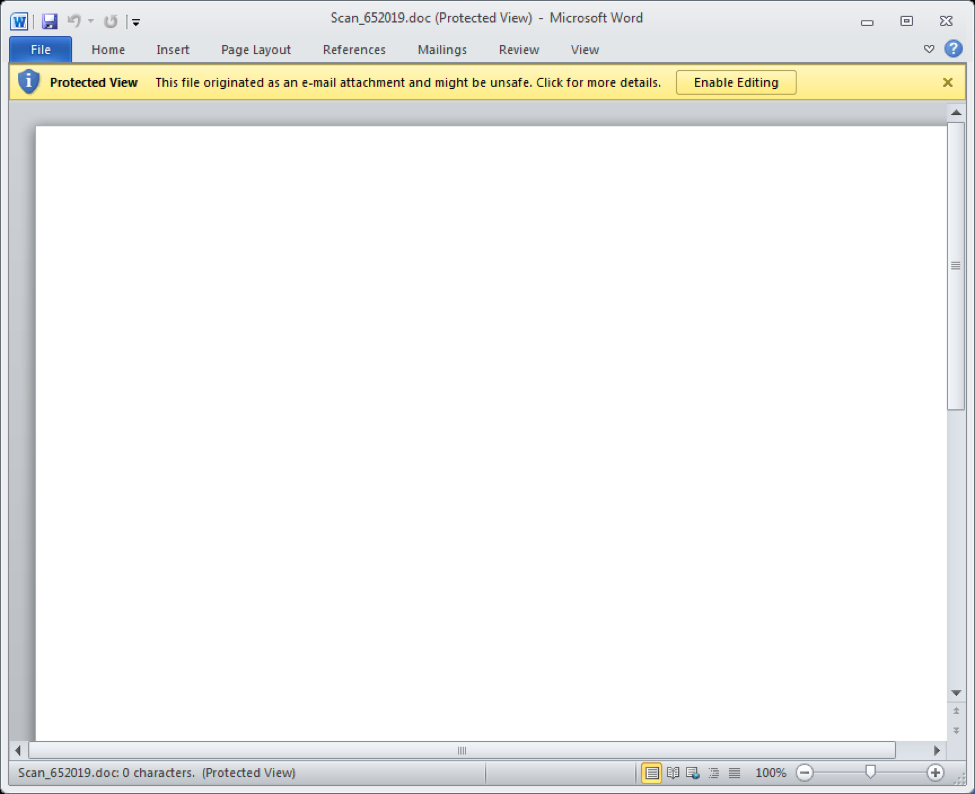

Microsoft Word obsługuje tak zwany „widok chroniony” dla dokumentów pobieranych z internetu lub otwieranych bezpośrednio z e-maila. W takich przypadkach należy „włączyć edycję” przed uruchomieniem exploitu. W tym właśnie problem – większość użytkowników z przyzwyczajenia może uruchomić tę funkcję, co spowoduje wykonanie się złośliwego kodu: pobranie i instalację jednego z wariantów trojana Dridex – „Dridex botnet ID 7500”.

Firma Microsoft udostępniła aktualizację dla podatności CVE-2017-0199 w dniu 11 kwietnia 2017 r. Ze względu na dużą skuteczność socjotechniki, ważne jest, aby użytkownicy i organizacje wdrożyli automatyczną aktualizację poprzez Windows Update tak szybko, jak to tylko możliwe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy