Zespół analityków firmy Check Point Research odkrył bardzo niebezpieczne zjawisko ataku hakerów na łańcuch dostaw oprogramowania do tworzenia gier na Androida. Popularny zestaw programistyczny SDK w Chinach, który zawiera niezbędne biblioteki do programowania aplikacji, został zainfekowany złośliwym kodem, mającym na celu wyświetlanie reklam i kradzież danych z telefonów.

Eksperci informują, że w ostatnich miesiącach aż 206 złośliwych gier zostało wrzuconych do sklepu Google Play, ale co gorsze, zabezpieczenia Google po raz kolejny okazały się niewystarczające. W konsekwencji, użytkownicy telefonów pobrali łącznie kilkaset złośliwych aplikacji ponad 147 milionów razy, padając ofiarą ukrytej kampanii. Wirus nazwany ‘’SimBad’’ powoduje, że telefony wyświetlały ukryte reklamy podczas gry, bez możliwości ich usunięcia z urządzenia.

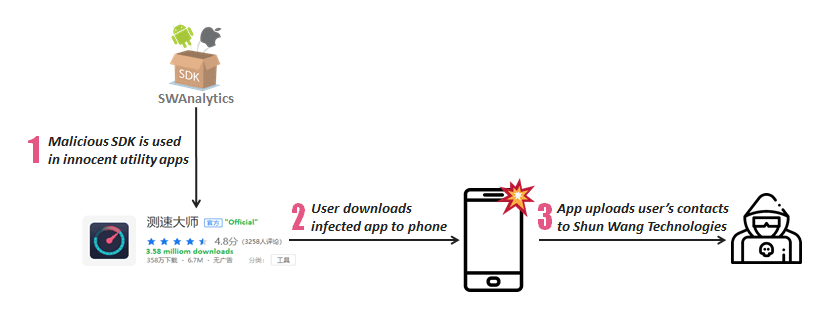

Złośliwe oprogramowanie zostało zintegrowane z rozwiązaniem programistycznym SDK SWAnalytics służącym do zarabiania na reklamach. SWAnalytic jest zintegrowany z pozornie niewinnymi aplikacjami opublikowanymi w największych chińskich sklepach, takich jak Tencent MyApp, Wandoujia, Huawei App Store i Xiaomi App Store. Po instalacji aplikacji, gdy SWAnalytics monitoruje ofiary otwierające zainfekowane aplikacje lub ponownie uruchamiające telefony, po cichu przesyła całą listę kontaktów do kontrolowanych serwerów Hangzhou Shun Wang Technologies.

Prawdopodobnie mogło dojść do zainfekowania łańcucha dostaw oprogramowania / bibliotek do SDK. W związku z tym programiści korzystali z zainfekowanych zestawów SDK, a skompilowane gry trafiały do Google Play.

SWAnalytics jest bardzo często wykorzystywany przez producentów gier (pozwala na wyświetlanie większej ilości reklam i większe przychody), będąc zintegrowanym z popularnymi aplikacjami na urządzenia Android, oferowanymi przez chińskich producentów gier i sklepy online. Po pobraniu złośliwej aplikacji ta wykrada z telefonu użytkownika dane (lista kontaktów) i przesyła do zdalnego serwera, należącego do hakerów.

Do dziś 12 spośród zainfekowanych aplikacji, z których większość stanowiły aplikacje systemowe, zostało pobrane 111 milionów razy przez użytkowników na całym świecie. Oznacza to, że hipotetycznie hakerzy mogli mieć niepowołany dostęp do listy nazwisk i numerów telefonów 1/3 całej populacji Chin…. Bardziej prawdopodobne jest jednak, że dane te krążyły na czarnym rynku i były wykorzystane do niebezpiecznych działań marketingowych lub skanowania danych.

W przeszłości hakerzy dokonywali już podobnych ataków. W 2017 roku fala ataków hakerskich NotPetya dotknęła setek tysięcy komputerów na całym świecie, w wyniku czego poszkodowane zostały wielkie firmy, instytucje rządowe i osoby prywatne. Podobnie ofiarą ataku padła powszechnie używana aplikacja CCleaner, mająca zabezpieczać urządzenia przez hakerami. Teraz okazuje się, że zagrożenie stanowi oprogramowanie SDK, powszechnie wykorzystywane przez producentów popularnych gier — ostrzegają analitycy Check Point Research.

- Szczegóły o zagrożeniu SimBad: https://research.checkpoint.com/simbad-a-rogue-adware-campaign-on-google-play/

- Szczegóły o złośliwym SDK: https://research.checkpoint.com/operation-sheep-pilfer-analytics-sdk-in-action/

- Ogólny wpis na blogu Check Point: https://blog.checkpoint.com/2019/03/13/mobile-supply-chain-attacks-are-more-than-just-an-annoyance/

Czy ten artykuł był pomocny?

Oceniono: 0 razy