Specjaliści Doctor Web przebadali trojana 1C.Drop.1 rozpowszechnianego poprzez e-maile wśród kontrahentów zarejestrowanych w bazie aplikacji księgowej 1C (oprogramowaniu używanym przez ponad milion firm). Infekuje on komputery z zainstalowaną aplikacją księgową 1C i uruchamia niebezpieczny program ransomware. Jest to jeden z tych rzadkich przypadków, w których agresorzy tworzą złośliwą aplikację używając nowych technik lub rzadkich języków programowania.

1C.Drop.1 jest pierwszym trojanem, przeanalizowanym przez specjalistów Doctor Web, napisanym w języku rosyjskim — a dokładniej z wbudowanym w aplikację 1C językiem, który używa do zapisu komend znaków Cyrylicy.

Trojan jest dystrybuowany jako załącznik do wiadomości e-mail zatytułowanej “Our BIC code has been changed”:

Greetings!

Our BIC code has been changed.

Please update your bank classifier.

The classifier can be updated automatically in 1C Enterprise 8.

File – Open classifier update processor from the attachment.

Click YES to update the classifier automatically.

Within 1-2 minutes if there is Internet connection.

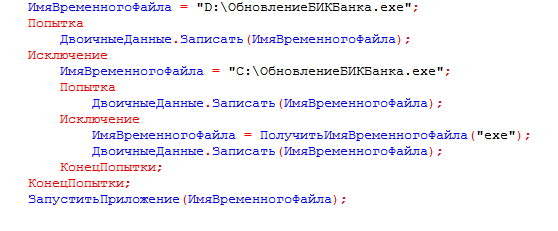

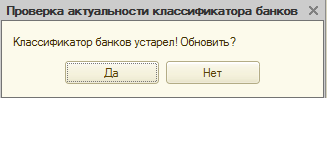

Ta wiadomość e-mail zawiera zewnętrzny moduł przetwarzania danych dla “1C: Enterprise” nazwany ПроверкаАктуальностиКлассификатораБанков.epf. Kod tego modułu jest chroniony hasłem — w ten sposób standardowe metody przeglądania plików nie mogą być użyte do wyświetlenia jego kodu źródłowego. Jeśli użytkownik uruchomi ten plik w trybie 1C:Enterprise, wyświetli się następujące okno:

W pierwszym kroku przeszukuje bazę danych aplikacji 1C pod kątem kontrahentów z podanymi adresami e-mail, a następnie wysyła wymienione powyżej wiadomości tekstowe z załączoną do nich swoją kopią. Trojan używa jako adresu nadawcy adresu e-mail określonego w koncie ofiary w aplikacji 1C. Jeśli użytkownik nie określił swojego e-maila, trojan zastępuje go adresem [email protected] i załącza plik zewnętrznego modułu przetwarzania danych pod nazwą ОбновитьБИКБанка.epf zawierający w sobie kopię trojana. Jeśli ten plik zostanie uruchomiony w oprogramowaniu 1C, to komputer będzie zaatakowany również i przez trojana ransomware, ale ta kopia 1C.Drop.1 wyśle kontrahentom uszkodzony plik EPF, którego nie da się otworzyć w programie “1C:Enterprise”. 1C.Drop.1 wspiera następujące bazy danych aplikacji 1C:

- Trade Management 11.1

- Trade Management (basic) 11.1

- Trade Management 11.2

- Trade Management (basic) 11.2

- Accounting 3.0

- Accounting (basic) 3.0

- 1C:Comprehensive Automation 2.0

Następnie 1C.Drop.1 wypakowuje, zapisuje i uruchamia trojana ransomware Trojan.Encoder.567, który szyfruje pliki na dyskach i żąda pewnych sum pieniędzy za ich odszyfrowanie. Niestety Doctor Web nie opracował jeszcze metody na odszyfrowanie plików zaatakowanych przez to malware, natomiast przestrzega przed otwieraniem jakichkolwiek załączników w aplikacji 1C:Enterprise, nawet jeśli zostały one otrzymane ze znanego adresu e-mail.

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy