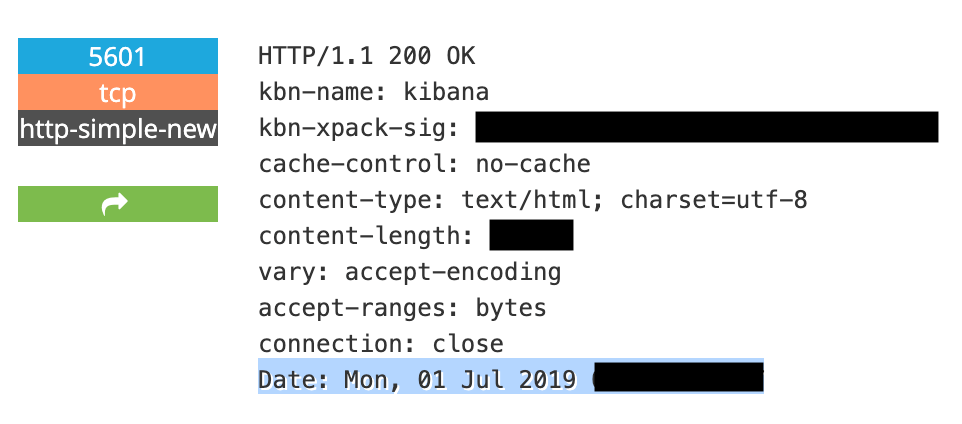

Na całe szczęście do wycieku nie doszło, a przynajmniej nie tym razem. Nie wiadomo czy wcześniej ktoś inny zauważył, że baza danych przedsiębiorstwa motoryzacyjnego Honda Motor Company nie była w żaden sposób zabezpieczona przed dostępem z sieci. Badacz-amator przeszukujący Internet pod kątem otwartych połączeń na porcie 5601 (web-aplikacja Kibana do wizualizacji logów), znalazł w wyszukiwarce Shodan następującą odpowiedź dla jednego z adresów IP:

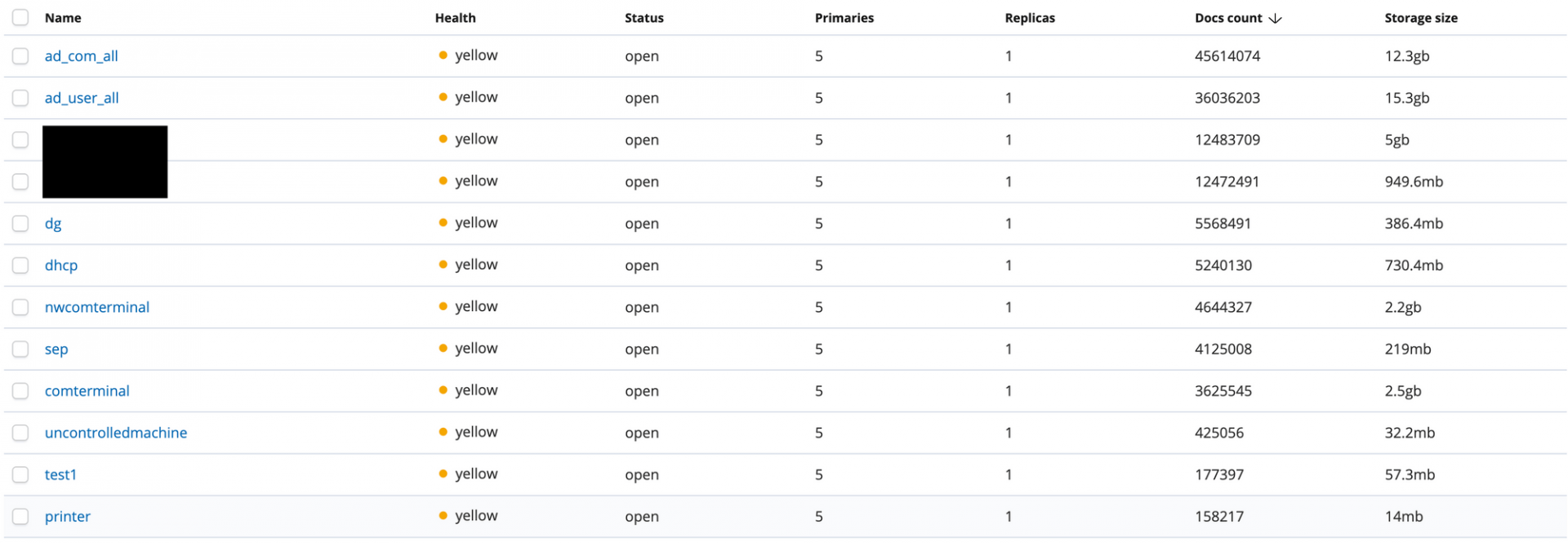

To co odkrył badacz nawet nam lekko mrozi krew, a przecież to nie my jesteśmy ofiarą tej niezapowiedzianej inspekcji. Baza zawierała dane kilku bądź kilkunastu oddziałów Hondy z całego świata. Dane były na tyle wrażliwe, że przestępca z łatwością zlokalizowałby konkretnych pracowników wysokiego szczebla (np. CEO, CFO, CSO). W rękach hakerów takie dane są darem z nieba. Przeprowadzenie ukierunkowanego ataku byłoby tylko kwestią czasu.

Ogólnie cała baza zawierała bardzo konkretne informacje, ponieważ przechowywano w niej również logi ze stacji roboczych. A więc:

- Adresy IP stacji roboczych.

- Stacje robocze z niezainstalowanym oprogramowaniem antywirusowym.

- Dostawcę oprogramowania ochronnego.

- Stacje robocze z niezaktualizowanymi programami.

- Adresy MAC komputerów.

- Nazwy hostów.

- Nazwy podłączonych do sieci drukarek i lokalne adresy IP.

- System operacyjny.

- Adresy e-mail pracowników.

- Imiona i nazwiska pracowników.

- Numery pracowników, nazwy kont.

- Data z ostatnim poprawnym logowaniem.

Baza zawierała wszystko to, co jest potrzebne do przeprowadzenia porządnego, nie-do-zatrzymania cyberataku. Wszystkie firmy, które posiadają wrażliwe dane są proszone o ich zabezpieczenie. Przeprowadzenie audytu może być pierwszym krokiem do udaremnienia włamania i konsekwencji prawno-finansowych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy