Spis treści

Temat „prywatności w sieci” nieustannie jest na powierzchni. Pewnie dlatego, że w społeczeństwie coś drgnęło od czasu wprowadzenia RODO. Dyrektywa o ochronie danych osobowych musi być stosowana przez sklepy internetowe, portale społecznościowe i blogi technologiczne. Lecz jakich byśmy argumentów nie dobrali, musimy do prywatności dołożyć równie ważny aspekt, który ma wpływ na bezpieczeństwo. Bez bezpieczeństwa nie da się zagwarantować prywatności.

Zaczynając pracę na komputerze, jedną z pierwszych czynności, jaką wykonujemy, to uruchomienie przeglądarki internetowej, z której korzystaliśmy kilka godzin wcześniej. Po przywróceniu poprzedniej sesji okazuje się, że przeglądarka już zapisała historię, zsynchronizowała zakładki, przywróciła poprzednio otwarte karty. A gdyby ktoś postronny uzyskał dostęp do naszej pracy i danych? Przecież przeglądarka mogła przechowywać hasła i inne, bardzo wrażliwe informacje.

Dobre przeglądarki rejestrują konfigurację urządzeń i stosują się do niej. Blokują wyskakujące okna, zapobiegają wyciekom tzw. fingerprint’u. Zatrzymują moduły śledzące i reklamy naruszające prywatność. Wszystkie te szczegóły składają się na tzw. profil użytkownika. Taki ID_użytkownika, może być wysłany do dewelopera aplikacji, następnie odsprzedany firmom z branży reklam.

Dowolna technika omijania mechanizmów zabezpieczeń lub luka w oprogramowaniu może skutkować ujawnieniem z przeglądarki poufnych informacji. Przeglądarka jest aplikacją, która najczęściej ma styczność z Internetem. Zatem stanowi pierwszą linię obrony i zarazem jest wystawiona na atak frontalny. Dlatego w tym przeglądzie przyjrzymy się najpopularniejszym przeglądarkom. Sprawdzimy ustawienia oraz podsumujemy informacje, za pomocą których producenci przekonują użytkowników do siebie. Tak więc oto nasze porównanie bezpieczeństwa i prywatności przeglądarek.

Najlepsze przeglądarki dla iOS i Androida

Metodologia poniższego zestawienia przeglądarek powstała w oparciu o nowowprowadzone ustawienia prywatności w urządzeniach Apple. Wzięliśmy pod uwagę:

(1) iOS, iPadOS: każdy wydawca, dodając aplikację do sklepu Apple Store, musi szczegółowo opisać dane, z jakich korzysta oprogramowanie i w jakim konkretnie celu te dane są przetwarzane.

(2) Android: informacje o prywatności i bezpieczeństwie są podawane przez dewelopera podczas dodawania aplikacji do sklepu i aktualizowania. Są to bardzo ogólne, wymagane informacje od dewelopera przeglądarki.

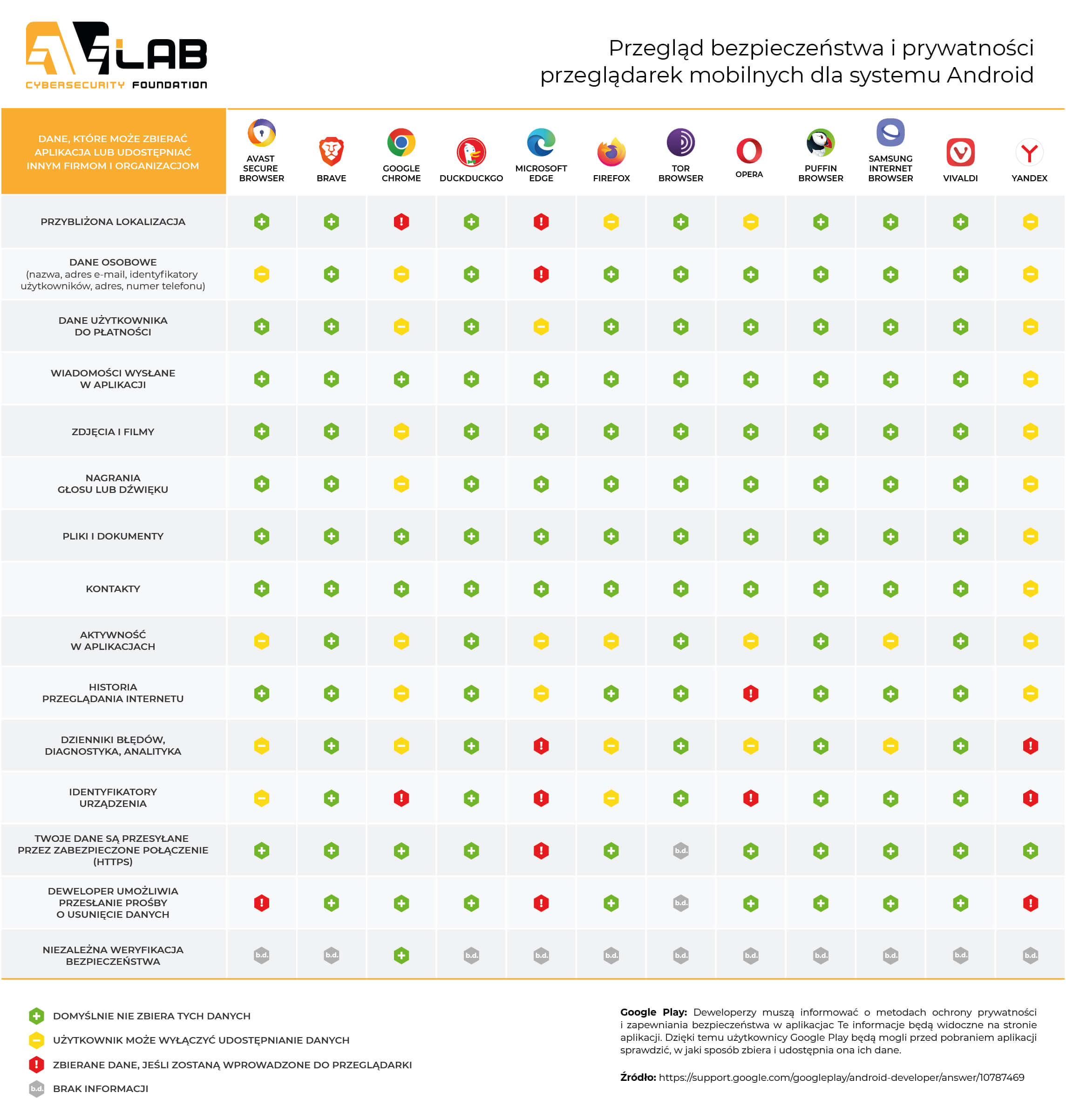

Poniższe zestawienie dotyczy danych, które może zbierać aplikacja i udostępniać innym firmom oraz organizacjom.

- Czerwone oznaczenie mówi o zbieraniu informacji i udostępnianiu innym podmiotom, jeśli zostaną wprowadzone do przeglądarki. Nad niektórymi danymi użytkownik nie ma kontroli.

- Żółte oznaczenie jest opcjonalne: przekazywanie danych może być wyłączone w ustawieniach aplikacji lub systemu, ale nie zawsze (warto to sprawdzić indywidualnie).

- Zielone oznaczenie, to najlepsza sytuacja. Producent deklaruje, że nie zbiera tych informacji (tym niemniej ufaj, ale kontroluj).

Dla systemu Android (według deklaracji producentów oraz sklepu Google Play) przeglądarkami, które gromadzą najmniej plików użytkownika oraz danych ze systemu, są: Brave, DuckDuckGo, Tor Browser, Puffin Browser, Vivaldi. Nie wszyscy mają aplikacje dla iOS, zatem synchronizacja pomiędzy macOS, iOS, Android, Windows nie zawsze jest możliwa, a jest to na pewno ważna cecha, która może zdecydować o wyborze przeglądarki.

Tylko nieznacznie, bo od domyślnej konfiguracji zapobiegającej nadmiernemu zbieraniu i udostępnianiu informacji z urządzenia, odbiega Firefox. Dla Mozilli da się wyłączyć te ustawienia, aby zachować całkowitą niezależność od profilowania. Trzeba pamiętać, że nie zawsze udostępnianie danych jest czymś niepożądanym. Producentowi pomaga dzielenie się dziennikiem błędów aplikacji.

Jaka przeglądarka dla Windows, macOS, Linux?

Taka, która szanuje prywatność na urządzeniu mobilnym i zapewnia synchronizację zakładek, dlatego do zbudowania zestawienia bezpiecznych przeglądarek wzięliśmy pod uwagę cztery punkty:

(1) Możliwość instalowania rozszerzeń, które poprawiają bezpieczeństwo i prywatność: w odróżnieniu do wersji mobilnych nie ma tutaj ograniczeń co do instalowania rozszerzeń.

(2) Wbudowane mechanizmy bezpieczeństwa i prywatności. Wiele przeglądarek rozwiązuje kwestie bezpieczeństwa i prywatności na swój sposób. Niektóre z nich korzystają z Google Safe Browsing API. Korporacja Google świadczy usługi blokowania złośliwych hostów zanim użytkownik otworzy niebezpieczną stronę i ostrzeże przy pobieraniu szkodliwych plików.

(3) Ukryte ustawienia i funkcje – niewidoczne dla użytkownika. Często są to funkcje eksperymentalne, dlatego nie są włączone w stabilnych wersjach przeglądarki.

(4) Deweloperzy aplikacji dla Windows i Linux nie mają takich ograniczeń zbierania danych, jak w systemach Apple i Android, dlatego nie zdecydowaliśmy się na zbudowanie podobnej tabeli graficznej. Zamiast tego krótko opisujemy najważniejsze cechy i funkcje.

W zestawieniu analizujemy przeglądarki w kolejności alfabetycznej:

- Brave

- Bromite

- Chrome (Google)

- Chromium (Google)

- DuckDuckGo

- EDGE (Microsoft)

- Firefox (Mozilla)

- Iridium

- LibreWolf https://librewolf.net/installation/

- Opera

- Puffin Browser

- Safari (Apple)

- Tor Browser

- Ungoogled-Chromium (Społeczność)

- Vivaldi

Brave (bazuje na Chromium)

Przeglądarka Brave jest zbudowana na kodzie Chromium, ale o otwartym kodzie źródłowym, dlatego deweloperzy Brave, szanując prawa licencyjne Google, mogą budować własną przeglądarkę.

Brave ma wiele do zaoferowania pod względem bezpieczeństwa. Jest to na tyle intuicyjna przeglądarka, że nadaje się dla osób o niezbyt dużej wiedzy technicznej. „Po wyjęciu z pudełka” domyślnie blokuje skrypty reklamowe bez zewnętrznego rozszerzenia. Dla zapewnienia lepszego bezpieczeństwa nie pozwala ujawniać tzw. fingerprint’u („odcisku palca konfiguracji przeglądarki i systemu użytkownika”). Korzysta z przekierowań na bezpieczniejszy protokół HTTPS, jeżeli wykryje, że serwer zgłasza stronę WWW pod dwoma adresami — nieszyfrowanym HTTP i szyfrowanym HTTPS. Ma wbudowanego klienta pobierania torrentów, więc nie trzeba korzystać z dodatkowego oprogramowania.

Brave wycina reklamy i wstawia własne (za co użytkownicy otrzymują kryptowalutę BAT). Za to Brave może być źle odbierane przez właścicieli internetowych mediów, którzy utrzymują się z reklam. Jest to nawet traktowane jako nieetyczne postępowanie i mocno kontrowersyjne, ponieważ to twórcy Brave, decyduje o rodzaju reklamy, która zostanie wyświetlona użytkownikowi. Twórcy Brave odpierają zarzuty w taki sposób, że „Brave dostosowuje reklamy do zainteresowań użytkownika, przez co będą lepiej dopasowane i mniej natrętne”.

Przeglądarka Brave ma dużą zaletę. Ze względu na fakt, że domyślnie blokuje skrypty z reklamami, potrafi wycinać natrętne przerywniki na YouTube na urządzeniach mobilnych. Brave jest oczywiście dostępne w języku polskim na Windows, Linux i systemy Apple.

Przeglądarka Brave to taka ulepszona wersja Chrome, pozbawiona znacznej części funkcji monitorujących użytkownika, które mogą komunikować się z serwerami Google.

Bromite (kod Chromium)

Twórcy Bromite twierdzą, że ich przeglądarka czerpie wszystko co najlepsze z przeglądarek Brave, Iridium i Ungoogled-Chromium. A więc mamy zapewnione zarówno bezpieczeństwo (Chromium) oraz prywatność (powyłączane są usługi Google).

Bromite to dobra przeglądarka dla bezpieczników i ludzi z czapeczkami foliowymi. Niestety, przeglądarka Bromite jest dostępna wyłącznie na Androida. Można ją pobrać tylko przez alternatywny sklep F-Droid lub zainstalować aplikację z pliku APK (w opcjach Androida trzeba włączyć instalację programów z niezaufanych źródeł).

Bromite bazuje na Chromium, ale posiada łatki zwiększające bezpieczeństwo i prywatność. Bromite ma już wbudowany silnik blokujący reklamy (AdBlock), który jest domyślnie włączony, a także może blokować skrypty JS. Poprzez opcjonalne flagi obsługuje DNS-over-HTTPS i inne. Obsługiwane są serwery Google, Cloudflare, Quad9 (F-Secure) oraz AdGuard. Z przeglądarki usunięto tryb incognito, który nie jest uznawany za bezpieczny. Pełna lista łatek i funkcji jest dostępna na stronie projektu: https://www.bromite.org

Sami twórcy przyznają, że przeglądarka Bromite ze względów licencyjnych, czyli bazowaniu na silniku Chromium, nie jest pozbawiona wszystkich funkcji związanych z prywatnością. Z tego powodu nie poleca się jej dziennikarzom śledczym oraz osobom mieszkającym w krajach o polityce represyjnej wobec obywateli. Deweloperzy Bromite rekomendują Tor Browser dla osób o podwyższonym ryzyku operacyjnym.

Chrome (Google)

Chrome to bezpieczna i zarazem najbardziej kontrowersyjna przeglądarka. Wygrywa większość zawodów, gdzie eksperci mogą zdobyć ogromne nagrody za znalezienie podatności. Nie bez powodu przeglądarka Google Chrome jest uznawana przez ekspertów i entuzjastów IT jako najbezpieczniejsza.

Oprócz częstych aktualizacji Chrome kusi najlepszymi wynikami w penetracyjnych testach bezpieczeństwa. Nawet firma Google zachęca specjalistów do znajdowania luk. Płaci od 5 do 150 tysięcy dolarów, aby możliwe było jeszcze lepsze zabezpieczenie i tak dobrze zabezpieczonego Chrome. Pod względem ilości rozszerzeń Chrome Web Store jest numerem jeden.

Chrome to wspaniałe narzędzie do gromadzenia danych o użytkowniku. Jeżeli cenisz sobie prywatność, omijaj szerokim łukiem przeglądarkę Chrome. Domyślnie włączona funkcja „wbudowanego antywirusa” gromadzi sporo danych dla Google.

Google ma w planach całkowity zakaz instalowania rozszerzeń typu AdBlock, uBlock Origin, NoScript. Prawdopodobnie tego typu rozszerzenia będą dostępne w sklepie z pewnymi ograniczeniami dla użytkownika – mniej blokowania za cenę znalezienia się w sklepie na warunkach Google.

Google Chrome profiluje użytkowników na różne sposoby. Tworzy unikalny identyfikator dla każdej przeprowadzanej instalacji. Ten niepowtarzalny identyfikator jest wysyłany do Google przy każdym uruchomieniu przeglądarki, dzięki czemu Google może stworzyć spójną tożsamość użytkownika, podważając jego anonimowość.

Chrome to naprawdę bezpieczna przeglądarka. Jednak zapędy korporacji na odcinanie się od zaawansowanej konfiguracji, a także dziesiątki, jeśli nie setki kontrowersyjnych zapisów w polityce prywatności, czyni przeglądarkę Google Chrome jedną z najbardziej pożerających okruchy prywatności.

Chromium (Google)

To Chrome nieposiadające tak dużej integracji z usługami i serwerami Google. Zawiera kilka poprawek zwiększających prywatność. Chromium ma otwarty kod, ale jest to przeglądarka „goła”, pozbawiona części technologii z Chrome, więc zalecana użytkownikom świadomym.

Chromium nie potrafi się samo aktualizować. Stabilne kompilacje Chromium są wydawane do dwóch razy na miesiąc, ale też są wydawane kompilacje dzienne. Wadą Chromium jest wspominany brak możliwości włączenia automatycznej aktualizacji, co naraża użytkowników na luki w zabezpieczeniach. Niemniej dla brak takiej funkcji też może być zaletą.

Chrome jest pozbawione „zintegrowanego antywirusa”, czyli mówiąc wprost, Google nie ma możliwości skanowania plików użytkownika. Chromium jest wysoko ocenianą przeglądarką pod względem prywatności i jest prawdopodobnie jednym z lepszych wyborów. Jest to przeglądarka polecana użytkownikom, którzy będą potrafili zainstalować potrzebne rozszerzenia.

Przeglądarka Chromium przypomina niedokończoną wersję Chrome. Jest to też oprogramowanie typu open source, więc każdy może sprawdzić, czy luki zostały usunięte i co jest w środku (czego nie można powiedzieć o bardziej dopracowanym Chrome).

Chromium zapewnia użytkownikowi więcej prywatności niż Chrome, ponieważ żadne istotne dane nie są wysyłane do Google. Na Chromium nadal można korzystać z usług Google, synchronizacji na wielu urządzeniach. Niestety Chromium jest dostępny wyłącznie dla Windows i Linux. To chyba jedyna wada Chromium (poza brakiem funkcji włączania/wyłączania automatycznych aktualizacji).

EDGE (Microsoft)

EDGE nie jest tak często aktualizowany jak Chromium (chociaż EDGE bazuje na Chromium) i mamy wątpliwości co do prywatności. Podczas korzystania z wyszukiwarki Bing, wszystkie zapytania oraz historia odwiedzanych stron, jak i wyników wyszukiwania, są zapisywane na koncie użytkownika w chmurze. Microsoft jest więc podobny do Google. Profilują użytkownika, ustawiając mu konkretny ID przypisany do instalacji Windows. Dzięki temu z łatwością mogą powiązać wszystkie dane o konkretnym użytkowniku.

Przeglądarka EDGE każdą kartę otwiera w piaskownicy, podobnie jak Chrome i Chromium, co jest zresztą zrozumiałe. To jest bezpieczny sposób ochrony przed różnego rodzaju atakami w konkretnej, otwartej karcie.

Zachowano tu filtr Windows Defender SmartScreen, co ułatwia identyfikowanie zgłoszonych witryn internetowych, które wyłudzają informacje i zawierają złośliwe oprogramowanie, oraz podejmowanie świadomych decyzji dotyczących pobieranych plików. Z podobnej technologii korzystają wszystkie przeglądarki, aczkolwiek niektóre z nich, opisywane w tym poradniku, są pozbawione takiej ochrony, ze względu na odmienne podejście twórców do prywatności.

Zasada jest następująca. Jeśli chcesz przeglądać Internet prywatnie, EDGE nie jest dla Ciebie. Podobnie jak w przypadku systemów Windows, dobrym pomysłem jest unikanie produktów Microsoft. EDGE ma również zamknięty kod źródłowy, pomimo że korzysta z otwarto-źródłowego Chromium, więc nie wiadomo, co się dzieje za „kulisami”. Dla prywatności to nie jest dobre.

Firefox (Mozilla)

Mozilla Firefox to dobra przeglądarka, zapewniająca prywatność i bezpieczeństwo jednocześnie. Oferuje ciekawe funkcje ochrony prywatności i to już w domyślnej konfiguracji. Ma dużo opcji dostosowywania pod własne preferencje, wypracowane przez lata skuteczne mechanizmy bezpieczeństwa i dostaje regularne aktualizacje.

Konfigurując Firefox należy zwrócić uwagę na opcje prywatności i bezpieczeństwa. Dzięki nim można dostosować poziom szczegółowości blokowania ciasteczek, treści z elementami śledzącymi, skryptów do generowania kryptowalut, a także blokadę tzw. fingerprint’u, czyli zbierania informacji o konfiguracji przeglądarki i komputera.

Przeglądarka ma też swoje wady. Na przykład domyślnie włączona jest telemetria. Część użytkowników może zarzucać Mozilli, że przeglądarka jest własnością organizacji non-profit, której finansowanie pochodzi głównie z Google (około 90%). Dzięki temu Google jest domyślną wyszukiwarką w Firefox, przez co Mozilla dokłada się do monopolu Google na rynku wyszukiwarek.

W kwestii prywatności portal privacytools.io zwraca uwagę, że Firefox, podczas odwiedzania strony internetowej, zdradza tzw. fingerprint — dobrowolnie wysyła informacje o konfiguracji: zainstalowane czcionki, typ przeglądarki i rozszerzenia. Jeśli ta kombinacja informacji o konkretnym sprzęcie jest unikalna, identyfikacja i śledzenie użytkownika może być możliwa bez użycia plików cookie. Dlatego zaleca się (dla zachowania prywatności) fałszowanie user-agent’a, aby utworzony fingerprint pasował do dużej bazy użytkowników. Tłumacząc to inaczej, przeglądarka powinna „wyglądać” tak samo, jak wszystkie inne. Wyłączenie JavaScript, używanie Linuksa, a nawet korzystanie z Tor Browser sprawia, że przeglądarka wyróżnia się na tle innych. W ten sposób użytkownik ma zgubnie zagwarantowaną anonimowość.

Iridium (bazuje na Chromium)

Iridium też bazuje na Chromium, ale konfiguracja przeglądarki jest zrobiona pod kątem większej prywatności. To dobra wiadomość dla każdego, kto chce odizolować się od Google i zachować silnik renderujący strony technologicznego giganta.

Dodane modyfikacje zwiększają prywatność i zapewniają stosowanie bezpiecznych technologii. Automatyczne przesyłanie częściowych zapytań, słów kluczowych i telemetrii do centralnych usług Google odbywa się wyłącznie za zgodą użytkownika. Ponadto wszystkie kompilacje przeglądarki są odtwarzalne, dzięki czemu da się podejrzeć, co przeglądarka robiła w poprzedniej wersji.

Ambicją deweloperów jest wydawanie Iridium dla Debiana, Ubuntu, openSUSE, Fedory, RHEL / CentOS, Windows i macOS już kilka dni po premierze nowej wersji Chromium. Aby to osiągnąć, potrzeba liczniejszej społeczności lub organizacji, która będzie miała takie zamiary. Obecnie, pomiędzy cyklem wydawniczym Chromium a Iridium, mijają tygodnie.

Pod względem prywatności jest tu bardzo dobrze. W Iridium wyłączono funkcje śledzenia myszy, rzekomo poprawiającą nawigację w przeglądarce. Domyślnie aktywowane jest też żądanie wysyłania nagłówka „Do-Not-Track”.

LibreWolf (kod Firefoxa)

Twórcy przeglądarki mówią o niej, jako o niezależnej wersji Firefoxa, ponieważ w jeszcze większym stopniu zależy im na prywatności. I na przykład domyślnie przeglądarka nie wysyła telemetrii do producenta ani żadnych innych informacji. Nie integruje się z Google Safe Browsing, ponieważ wpływa to na prywatność. Ma zainstalowaną genialną wtyczkę uBlock Origin (którą możesz zintegrować z listą zagrożeń CERT Polska) oraz kilka innych wtyczek do lepszego zarządzania prywatnością. Jest open-source oraz otrzymuje aktualizacje wraz ze stabilną wersją Mozilla Firefox (chociaż twórcy rekomendują używanie wtyczki „LibreWolf Updater”).

Nie zaleca się korzystania z sieci Tor z LibreWolf. To bardzo niszowa przeglądarka i w związku z tym zawęża profil do identyfikacji. Więcej ciekawych informacji o przeglądarce podają deweloperzy: https://librewolf.net/docs/faq/

Opera

Przeglądarka Opera ma kilka interesujących funkcji. Są to gesty, wbudowane blokowanie reklam i VPN działający wyłącznie w obrębie przeglądarki! Wszystkie domyślnie są wyłączone.

Jeśli chodzi o prywatność, to Opera ma domyślnie włączone przewidywanie wpisywanych fraz, zezwala stronom na sprawdzanie, czy użytkownik ma zapisane formy płatności. Ma też domyślnie włączony MyFLow, odpowiednik Pocket w Firefox. Generalnie Opera jest domyślnie tak skonfigurowana, aby bardzo dużo wiedzieć o użytkowniku i urządzeniu. Domyślną wyszukiwarką jest Google. Kod przeglądarki jest zamknięty.

Ungoogled-Chromium

Ungoogled-Chromium to w 100% projekt typu open-source, który czerpie z przeglądarki Chromium, ale zupełnie nie pozwala na integrację z usługami Google. Zawiera dużo poprawek prywatności oraz transparentności. W rzeczywistości przeglądarka Ungoogled-Chromium zachowuje domyślne działanie Chromium i jednocześnie CAŁKOWICIE odcina się od serwerów Google.

W przeciwieństwie do innych odmian przeglądarek, bazujących na kodzie Chromium, projekt Ungoogled-Chromium czerpie z dosyć starej wersji Chromium, dlatego zaleca się korzystanie z wersji deweloperskiej Ungoogled-Chromium, aby otrzymywać regularne aktualizacje zabezpieczeń od Chromium.

Ungoogled-Chromium to przeglądarka dla entuzjastów prywatności. Zastąpiono w niej wszystkie żądania do serwerów Google na nieistniejące alternatywy, a także specyficzny kod dla usług internetowych Google. Wyłączono specyficzne funkcje dla usług Google Host Detector, Google URL Tracker, Google Cloud Messaging, Google Hotwording itp. Dodano nowe opcje w ukrytych flagach chrome://flags. Oprócz nowych opcji wprowadzonych przez społeczność, przeglądarka Ungoogled-Chromium zapożycza wiele z projektów Inox patchset, Bromite, deweloperów Debiana, którzy wprowadzają własne zmiany w Chromium, a także z przeglądarki Iridium Browser.

Z przeglądarki Ungoogled-Chromium usunięto możliwość synchronizacji kart, haseł, zakładek itp. Jest to cena, jaką trzeba płacić za odseparowanie się od Google.

Ungoogled-chromium to kolejne rozwidlenie przeglądarki Chrome, z której usunięto WSZYSTKIE funkcje szpiegujące Google. Oprogramowanie zostało przetestowane za pomocą narzędzia MITMproxy do przechwytywania komunikacji sieciowej i okazało się, że nie wysyła niechcianych żądań.

Ungoogled-chromium jest uznawana przez entuzjastów prywatności za całkowicie bezpieczną i pozbawioną „szpiegowania” przez Google. Mimo tego odradza się korzystanie z tej przeglądarki większości użytkownikom, ponieważ przeglądarka nie aktualizuje się sama. W dodatku społeczność Ungoogled-chromium i tak nie nadąża za aktualizacjami z Chromium.

Ungoogled-chromium to dobra przeglądarka dla ludzi, którzy wiedzą, czego chcą.

Safari (Apple)

Safari jest domyślną przeglądarką dla systemów Apple. Świetnie integruje się z całym ekosystemem, co jest zrozumiałe. Przeglądarka Safari do 2012 roku była dostępna też dla Windows. Ogólnie rzecz biorąc Safari nie jest najlepszym wyborem pod względem prywatności i ochrony przed śledzeniem.

Podobno Apple było/jest partnerem w programie PRISM. Projekt umożliwia NSA monitorowanie wszystkich, którzy korzystają z usług internetowych firm zlokalizowanych na terenie USA. Amerykański wywiad uspokajał, że celem śledzenia poczynań obywateli jest jedynie wojna z terroryzmem. Kolejne doniesienia pokazywały jednak, że w rzeczywistości może być inaczej, a inwigilowani są również cudzoziemcy, a nawet instytucje, takie jak Komisja Europejska czy ONZ.

Chociaż firma Apple odcina się od tego, to dokumenty potwierdzają coś innego. PRISM odtajniony przez Edwarda Snowdena jest administrowany przez NSA, do którego przystąpiły największe przedsiębiorstwa branży internetowej: Microsoft (11 września 2007), Yahoo! Inc (12 marca 2008), Google (14 stycznia 2009), Facebook (3 czerwca 2009), AVM Software (administrator Paltalk; 7 grudnia 2009), YouTube (24 września 2010), Skype (6 lutego 2011), AOL (31 marca 2011). Ostatnim przedsiębiorstwem, które podpisało umowę z NSA, było Apple Inc. (październik 2012). Do PRISM miał też dołączyć Dropbox. Tajne dokumenty Snowdena opublikował znany dziennikarz Glenn Greenwald na łamach The Guardian w 2013 roku.

Tor Browser (kod Firefoxa)

Przeglądarka Tor Browser oparta jest na Firefoksie (o czymś to świadczy). Została stworzona w konkretnym celu, aby uzyskiwać dostęp do Internetu, całkowicie anonimowo. Aktywność sieciowa i tożsamość użytkownika są maskowane przez sieć Tor, która składa się z ponad czterech tysięcy przekaźników ukrywających prawdziwą lokalizację na wypadek wykorzystania tych informacji przez osoby lub instytucje prowadzące nadzór i analizę ruchu sieciowego.

Po co uruchamiać Tora? Korzystanie z Tora utrudnia śledzenie aktywności w Internecie. Sieć można wykorzystać do działań nielegalnych, albo w celu uniknięcia represji ze strony obozów politycznych w krajach objętych cenzurą. Tor chroni prywatność, wolność, oraz zdolność prowadzenia anonimowych transakcji biznesowych, uniemożliwiając monitorowanie dwóch stron — nadawcy i odbiorcy.

Ważne jest, aby nie łączyć się ze stronami ze swojego adresu IP. Zasoby Tora się niezależne od danych w „normalnym Internecie”, dlatego Tor działa trochę inaczej niż tradycyjny Internet, aczkolwiek Tor bazuje na tych samych zasadach komunikacji pomiędzy komputerami a serwerami. Z tego powodu namierzenie użytkownika nie jest niemożliwe. Jest trudniejsze, ponieważ wymaga współpracy organów międzynarodowych na poziomie państwowym, co jest bardzo czasochłonne.

Czy przeglądarka Tor Browser jest bezpieczna? Można powiedzieć, że podobnie jak Firefox. Większość aktualizacji Tora jest zgodna z poprawkami bezpieczeństwa Firefox’a. Aktualizacje są niezwykle ważne, ponieważ zapobiegają wykorzystywaniu błędów i luk występujących w starszych wersjach przeglądarki Tor Browser. Tak, należy używać zawsze aktualnej wersji przeglądarki, aby nie narażać się na ewentualne ujawnienie tożsamości ze względu na możliwe luki w oprogramowaniu.

Czy można być zupełnie anonimowym z Tor Browser? Nie! Anonimowość sieci Tor to jest MIT, który należy obalać.

Łącząc się z siecią Tor twój dostawca Internetu może zobaczyć w logach, kto i z jakim adresem IP wychodził z sieci operatora i kierował się do sieci Tor. Jeżeli operator będzie miał setki klientów, którzy będą korzystać z sieci Tor, to namierzenie tożsamości użytkownika (w przypadku nakazu policyjnego) będzie w praktyce niemożliwe. Organ będzie musiał przeszukać komputery wszystkich użytkowników tego operatora, którzy korzystali z Tora, aby śledztwo np. w sprawie przestępstwa, mogło iść dalej. Listę potencjalnych podejrzanych można zawęzić do konkretnych godzin, w których korzystano z sieci Tor i dokonano przestępstwa. Dodatkowe ślady może zostawić wspominany już tzw. fingerprint przeglądarki. Domyślnie w Tor Browser nie jest blokowany. Aby to zrobić, należy wybrać bezpieczny tryb „Safest”.

Odcisk palca może być pomocny w namierzeniu użytkownika — po nitce do kłębka. Dlatego zaleca się, aby nie korzystać z języka polskiego przeglądarki, ponieważ to rzuca cień podejrzenia, że użytkownik jest Polakiem. Trzeba też zmienić natywną rozdzielczość swojego monitora na czas korzystania z Tora, system operacyjny, zainstalowane rozszerzenia w przeglądarce.

Jeśli chcesz być w 99% anonimowy, musisz stworzyć sobie „nowy system” o powszechnej konfiguracji, którą ma dużo ludzi — lub inaczej — konfiguracji, która nie powie wprost, że Ty to Ty, bo np. korzystasz ze specyficznego rozszerzenia do przeglądarki, z którego nikt w okolicy nie korzysta. Takie szczegóły są pomocne w ustaleniu tożsamości osoby, która popełniła przestępstwo. Ponadto przeglądarka Tor Browser nie śledzi historii przeglądania i usuwa pliki cookie po każdej sesji, co jest bardzo ważne dla prywatności.

Sieć Tor i system „przekaźników cebulowych” sprawia, że niezwykle trudno jest komukolwiek śledzić aktywność konkretnej osoby. Z pewnymi wyjątkami: ktoś kto kontroluje cebulową trasę, czyli tzw. serwer wyjściowy, kontroluje wszystko, co przez niego przechodzi. Dlatego korzystanie z Tor nie jest całkowicie bezpieczne. Jeżeli nie używasz sieci Tor do nielegalnych celów, to mało prawdopodobne, że ktokolwiek się Tobą zainteresuje.

Pamiętaj, że organy ścigania i dostawcy usług internetowych mogą zobaczyć, kto używa Tora, chociaż nie będą wiedzieć, co tam robisz. Aby uzyskać maksymalne bezpieczeństwo, najpierw połącz się z VPN, a następnie uruchom przeglądarkę Tor Browser, zważając na tak zwany odcisk palca przeglądarki. Wówczas operator Internetu zobaczy, że łączysz się z dostawcą usługi VPN. A to już ogranicza podejrzenia, ponieważ usługi VPN są popularne w Polsce i są utożsamiane z poprawą bezpieczeństwa, a nie nielegalnymi działaniami.

Vivaldi

Vivaldi to bardzo funkcjonalna i konfigurowalna przeglądarka internetowa stworzona przez byłych programistów Opery.

Jeśli chodzi o prywatność, to przeglądarka Vivaldi nie jest gorsza od konkurencji. Podczas instalacji przypisywany jest unikalny identyfikator i przesyłany do serwerów Vivaldi w Islandii. Przechowywane są tam dane telemetryczne, takie jak: wersja przeglądarki, architektura procesora, rozdzielczość ekranu, pierwsze trzy oktety adresu IP. Takie informacje są wysyłane co 24 godziny protokołem szyfrowanym HTTPS. Firma twierdzi, że wykorzystuje te dane, aby lepiej dostosować przeglądarkę do użytkowników. Z kolei przybliżone adresy IP są pobierane w celu określenia całkowitej liczby aktywnych użytkowników. Do tego celu deweloperzy wykorzystują otwarto-źródłowe statystyki Matomo (dawniej Piwik).

Można powiedzieć, że Vivaldi nie gromadzi więcej danych, niż jest to konieczne do rozwoju produktu i nie różni się pod tym względem od znanych przeglądarek. Jeżeli naprawdę zależy użytkownikowi na prywatności, powinien zrezygnować z mainstream’owych programów.

Podsumowanie: Którą przeglądarkę wybrać?

- Nie możesz się obejść bez usług Google? Korzystaj z Chrome.

- Lubisz interfejs i szybkość Chrome? Wybierz Chromium albo Brave.

- Korzystasz z Firefox? Rób to nadal, ponieważ to dobra przeglądarka, posiadająca dużo ciekawych funkcji. Firefox nie jest tak pazerny na dane jak Chrome.

- Stawiasz na prywatność i bezpieczeństwo, ale nie chcesz się odcinać od synchronizacji znanej z Chrome? Wybierz Iridium lub Vivaldi.

- Jesteś na cenzurowanym i chcesz zupełnie anonimowo przeglądać sieć? Wybierz Tor Browser i nie korzystaj z Windows!

- Masz własne argumenty? Wybierz przeglądarkę, która najlepiej wpisuje się w Twoje wymagania.

Czy ten artykuł był pomocny?

Oceniono: 0 razy