Lipiec był miesiącem, w którym doszło do licznych naruszeń bezpieczeństwa oraz incydentów z udziałem między innymi szczególnie niebezpiecznych Trojanów, szyfrujących prywatne dane. Eksperci bezpieczeństwa z firmy Doctor Web wykryli ogromną ilość zagrożeń platformy Android od firmy Google, a także inne niebezpieczne aplikacje, wymierzone w system Windows.

Wirusy

Wtyczki reklamowe przeznaczone dla popularnych przeglądarek nadal prowadzą wśród zagrożeń wykrywanych przez Dr.Web Curelt!. Wtyczki te są groźnymi rozszerzeniami, które zostały zaprojektowane do wyświetlania niepożądanych banerów na ładowanych stronach internetowych. Niestety różnorodność takich zagrożeń niepokojąco wzrasta. Aż dziesięć złośliwych wtyczek jest wymienianych przez specjalistów bezpieczeństwa z firmy Doctor Web wśród najczęściej wykrywanych szkodliwych programów. Należą do nich: Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78 i Trojan.BPlug.79.

Wszystkie te zagrożenia mają podobny charakter, różnią się natomiast poszczególnymi cechami konstrukcyjnymi. Zgodnie ze statystykami firmy Doctor Web, Trojan.Packed.24524, który instaluje inne szkodliwe oprogramowanie, był najczęściej atakującym wirusem lipca. Jego udział w ogólnej liczbie zdarzeń wykrytych przez oprogramowanie Dr.Web stanowił 0,56%, oraz 1,59% w przypadku złośliwego oprogramowania wykrytego przez Dr.Web Curelt!. Programy Trojan.InstallMonster również zajmują czołowe miejsca w rankingu najbardziej powszechnych zagrożeń.

Jeżeli chodzi o pocztę email to najczęściej wykrywanymi Trojanami, które kierują użytkowników na różne fałszywe strony, były Trojan.Redirect.195 oraz Trojan.Redirect.197, jak również BackDoor.Tishop.122 – szkodliwe oprogramowanie, które podając się za sieć Amazon, próbuje przedostać się do urządzenia użytkownika. Trojan ten jest zaprojektowany także do pobierania innych szkodliwych aplikacji na zainfekowanym komputerze, wobec czego system pozbawiony ochrony może zostać przekształcony w skupisko wirusów i złośliwego oprogramowania.

Firma Doctor Web w ciągu ostatniego miesiąca nie odnotowała istotnych zmian w obszarze związanym z zagrożeniem botnetami. Botnety, składające się z maszyn zainfekowanych przez Win32.Rmnet.12 (odnotowano około 250 000 prób skontrolowania i przejęcia dowodzenia serwerem w jednej podsieci w ciągu 24 godzin), Win32.Sector (65 000 zainfekowanych hostów aktywnych dziennie) oraz programem Trojan.Rmnet.19 (średnio 1100 ataków na serwery C&C każdego dnia) są nadal aktywne. Botnety działające na komputerach z systemem Mac, zainfekowane przez BackDoor.Flashback.39 zawierają obecnie około 14 000 botów.

Szyfrowanie danych przez Trojany

Jednym z najpoważniejszych zagrożeń dla użytkowników są dziś programy Trojan.Encoder. Pierwsze programy tego typu zostały odkryte w latach 2006-2007, kiedy użytkownicy niespodziewanie dowiadywali się, że ich cenne dane zostały zaszyfrowane, a przestępcy domagali się okupu, aby je odszyfrować. W tamtym okresie incydenty takie jak te, były dość rzadkie a technologie szyfrowania, stosowane przez przestępców, nie były szczególnie skomplikowane w związku z czym specjaliści Doctor Web szybko stworzyli narzędzie przeznaczone do odszyfrowywania zainfekowanych wirusem plików. Nie powstrzymało to jednak twórców wirusów przed stosowaniem coraz to bardziej złożonych procedur szyfrowania i ciągłym doskonaleniem prac nad aktualizacją złośliwego oprogramowania. W efekcie, w styczniu 2009 roku odnotowano 39 modyfikacji tych Trojanów, a dziś ich liczba sięga już kilkuset.

Trojany szyfrujące są rozpowszechniane w różny sposób, włączając w to pocztę e-mail, linki do pobrania przesyłane poprzez social media oraz programy do wysyłania i odbierania krótkich wiadomości (często szkodliwe oprogramowanie jest pobierane na komputer ofiary pod postacią kodeka wideo) – innymi słowy, przestępcy stosują wszystkie możliwe sposoby, w tym także socjotechnikę.

Choć Trojany różnią się od siebie pod względem ich algorytmów szyfrowania oraz języka, w którym zostały napisane, to wszystkie działają w podobny sposób. Po uruchomieniu na zainfekowanym komputerze, Trojan szuka plików przechowywanych na dyskach -dokumentów, zdjęć, muzyki, filmów, a czasem też aplikacji i baz danych – aby je potem zaszyfrować. Następnie szkodliwe oprogramowanie żąda wykupienia plików, które zostały zaszyfrowane. Żądania mogą być przechowywane na dysku w postaci pliku tekstowego, ustawione jako tapeta pulpitu w formie obrazu lub zapisane jako strona internetowa i dodane do listy autorun. Aby komunikować się ze swymi ofiarami przestępcy zwykle używają kont e-mail, dostępnych poprzez darmowe serwisy pocztowe.

Niestety, ze względu na fakt, że przestępcy regularnie przepakowują i szyfrują zainfekowane pliki, ich sygnatury nie są dodawane natychmiastowo do bazy wirusów, co oznacza, że nawet najnowocześniejszy antywirus nie gwarantuje 100 procentowej ochrony przed Trojanami tego typu. Dodatkowo, nowoczesne kodery korzystają z różnych procedur generowania kluczy szyfrowania. Czasami klucze są generowane w zainfekowanym systemie i przesyłane do serwera przestępców, po czym najważniejsze pliki źródłowe są usuwane. Innym razem Trojan zdobywa klucz z serwera, ale zazwyczaj zastosowany szyfr pozostaje nieznany, co w przypadku niektórych wersji Trojan.Encoder może szczególnie utrudnić wyleczenie plików (zwłaszcza jeśli pliku wykonywalnego Trojana nie ma już na dysku).

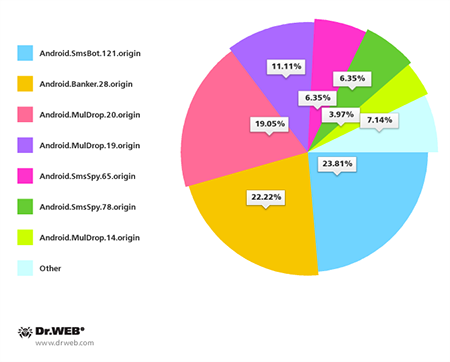

W lipcu 2014 roku ponad 320 użytkowników, których dane zostały zainfekowane przez działanie Trojanów koderów skontaktowało się z serwisem technicznym firmy Doctor Web. Najczęściej zarażone pliki były szyfrowane przez programy BAT.Encoder – Trojany te kodują pliki używając kryptografii GPG oraz .bat.scripts. Napisany w języku Delphi Trojan.Encoder.293 zajmuje drugie miejsce pod względem liczby próśb o wsparcie techniczne w jego usunięciu. Ten Trojan reprezentuje dwa typy szyfrowania plików: przy użyciu szyfrów XOR i RSA. Ponadto, wiele urządzeń zostało w ostatnim okresie zagrożonych przez Trojan.Encoder.102, który jest poprzednikiem Trojan.Encoder.293. Wirus ten koduje pliki za pomocą szyfru RSA, co sprawia, że niezwykle trudno jest odzyskać dane bez prywatnego klucza. 32-bitowa zmienna w każdym kodzie także umożliwia koderowi napisanie na samym początku danych pliku, którego rozmiar jest większy niż 4 GB, przez co naprawienie plików staje się niemożliwe. Poniższy wykres kołowy zawiera informacje dotyczące Trojanów, które zostały przedstawione zgodnie z liczbą próśb o wsparcie techniczne, otrzymanych w lipcu 2014 przez firmę Doctor Web.

Przydatne linki

- Aktualne statystyki zagrożeń wirusami: stat.drweb.com

- Wersja próbna oprogramowania antywirusowego firmy Doctor Web

- Wersja dla domu: https://download.drweb.com/demoreq/home

- Wersja dla firm: https://download.drweb.com/demoreq/biz/?lng=en

źródło: Doctor Web

Czy ten artykuł był pomocny?

Oceniono: 0 razy