W swoich szkodliwych programach cyberprzestępcy często zamieszczają jakieś komunikaty. Czasem robią to dla zabawy, innym razem, by obrazić firmy, które próbują utrudniać im skuteczne działanie, a w pewnych przypadkach wiadomość jest przeznaczona dla czarnorynkowej konkurencji. Jednak analizując kod szkodliwego narzędzia zdalnej administracji PlugX, wykorzystywanego w atakach ukierunkowanych na całym świecie, eksperci z Kaspersky Lab odnaleźli komunikat, którego raczej nikt się nie spodziewał.

PlugX to szkodliwe narzędzie zdalnej administracji pozwalające cyberprzestępcom na kontrolowanie zainfekowanych komputerów bez potrzeby posiadania fizycznego dostępu. Pierwsza analiza specjalistów z Kaspersky Lab poświęcona temu narzędziu została opublikowana pod koniec 2012 r. Było ono wykorzystywane w wielu atakach na całym świecie, wymierzonych m.in. w organizacje wojskowe, rządowe oraz firmy prywatne. W 2013 r. eksperci zidentyfikowali cybergang Winnti, który stosował moduł PlugX do atakowania twórców gier online.

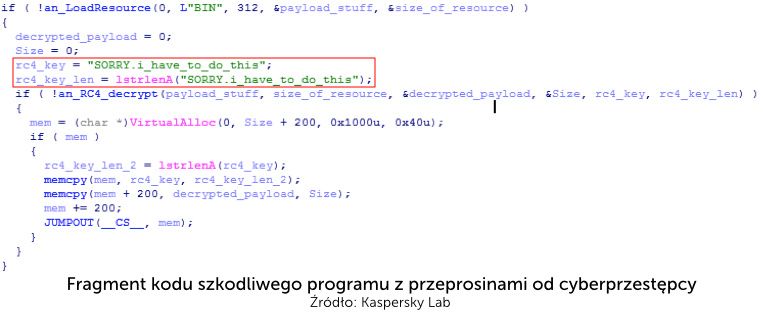

Niedawno badacze z Kaspersky Lab przeprowadzili analizę nowej, nietypowej próbki narzędzia PlugX. Okazało się, że została ona przygotowana przy użyciu specjalnego generatora, który pozwala cyberprzestępcom na tworzenie paczek wykorzystywanych do infekowania atakowanych komputerów. Zawierają one legalny, podpisany cyfrowo plik wykonywalny, wykorzystywaną przez niego, odpowiednio zmodyfikowaną bibliotekę oraz właściwy kod szkodnika, który jest uruchamiany na samym końcu. Analizując kod plików tworzonych przez generator, badacze wykryli próbkę, w której wnętrzu znajdowały się dane zaszyfrowane przy użyciu algorytmu kryptograficznego RC4. Prawdziwym zaskoczeniem był klucz stosowany do odszyfrowywania tej zawartości — wygląda on następująco: „SORRY.i_have_to_do_this”, czyli: przepraszam, muszę to zrobić.

„Z pewnością nie jest to wiadomość, której można by się spodziewać w kodzie szkodliwego programu wykorzystanego w wielu zaawansowanych atakach ukierunkowanych na cele wysokiego szczebla na całym świecie. W przeszłości niejednokrotnie badaliśmy narzędzie PlugX i zidentyfikowaliśmy szereg rodzin zagrożeń związanych z tym modułem, a podobieństwa w kodzie sugerują, że ich autorem może być ta sama osoba. Cyberprzestępca ten jest bardzo produktywny, pisząc szkodliwe programy dla chińskojęzycznych cybergangów przeprowadzających ataki ukierunkowane, a praca tego typu raczej nie zostawia miejsca na sentymenty. Trudno powiedzieć, czy hakera ruszyło sumienie, czy jest to swego rodzaju żart” — powiedział Dmitrij Tarakanow, starszy badacz ds. bezpieczeństwa IT, Globalny Zespół ds. Badań i Analiz, Kaspersky Lab, Kaspersky Lab.

Istnieje także inny potencjalny powód pojawienia się tej wiadomości — przygotowanie modułu odpowiedzialnego za szyfrowanie mogło zostać zlecone innemu programiście. Podczas tworzenia skomplikowanych cyberzagrożeń zadania są dzielone na różne osoby lub zespoły odpowiedzialne za poszczególne aspekty działania szkodliwego programu: identyfikowanie ofiar, infekcja, omijanie ochrony, pobieranie modułów, szyfrowanie itd. Wiadomość z przeprosinami mogła zatem zostać zamieszczona przez kogoś, kto po prostu dobrze się bawił, nie wiedząc, w jakim kontekście wykorzystany zostanie tworzony przez niego kod, lub został zmuszony do udziału w operacji cyberprzestępczej i miał szczere wyrzuty sumienia.

- Szczegóły techniczne poświęcone analizie nowej próbki szkodliwego narzędzia zdalnej administracji PlugX są dostępne na stronie http://r.kaspersky.pl/plugx_komunikat.

- Rozwiązania Kaspersky Lab wykrywają wszystkie szkodliwe programy tworzone przy użyciu generatora PlugX.

źródło: Kaspersky Lab

Czy ten artykuł był pomocny?

Oceniono: 0 razy