Desktop as a Service, czyli pozytywne aspekty środowisk wirtualnych typu VDI (Virtual Desktop Infrastructure) wykorzystywanych w chmurze lub lokalnie, na miejscu w oddziale firmy, to nie tylko skalowalność, zwiększona kontrola nad użytkownikiem, centralne zarządzanie ochroną, czy przywracanie środowisk roboczych do stanu sprzed infekcji. Środowiska wirtualne, chociaż mogą okazać się drogie w migracji ze stacjonarnych urządzeń, mają dużą zaletę w kontekście sandbox’owania całego desktopu. Wirtualizacja wnosi do muru bezpieczeństwa „nieświadome” zalety jak na przykład mechaniczne zapobieganie wykonaniu niebezpiecznego kodu.

Takim dobrym przykładem pasującym do poruszanego wątku jest trojan bankowy Ursnif. Już w 2016 roku odkryty przez badaczy z firmy ProofPoint posiadał niespodziewane techniki wykrywania VirtualBox’a oraz bardziej specjalistycznego oprogramowania VMware. Już wtedy zaprogramowano go w taki sposób, aby wykrywał:

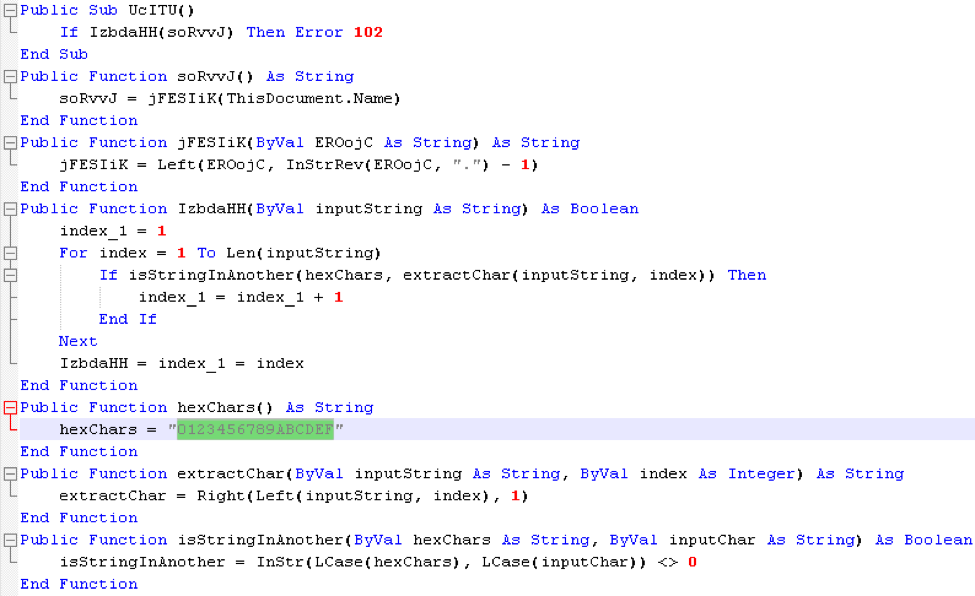

Nazwę pliku. W analizie bardzo często wykorzystuje się środowiska wirtualne no i złośliwe oprogramowanie, którego nazwa zapisana jest w postaci MD5 lub SHA2. Przykładowo nazwa pliku wirusa „6a12508ca454d194e0d882ef4813aa7f” będąca w szesnastkowym systemie dziesiętnym, zawiera cyfry od 0 do 9 i litery od A do F. Trojan bankowy Ursnif sprawdzał, czy nazwa pliku posiada inne znaki np. „t”, „R”, „#”. Jeżeli tak to autorzy założyli, że plik jest uruchamiany w systemie rzeczywistym. W przeciwnym wypadku malware było bezużyteczne.

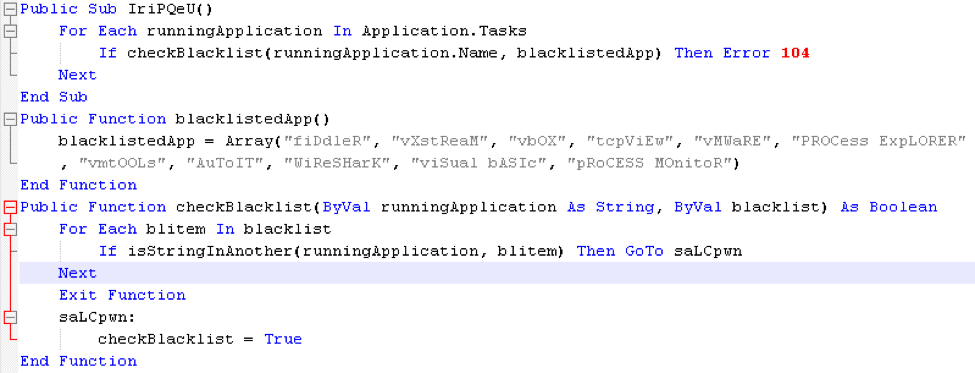

Zainstalowane oprogramowanie. Wirtualne systemy uruchamiają szereg funkcji, które można wykorzystać do wykrycia „testowego” systemu. Kiedy w systemie uruchomione są procesy, które zawierają np.: ciąg znaków „vmware”, „vbox”, klucze w rejestrze wskazujące na wirtualny procesor, kartę graficzną, zbyt małą przestrzeń dysku; zainstalowane jest oprogramowanie np. Process Explorer lub Wireshark (wszystko, co jest przydatne w analizie), wirus może się nie uruchomić.

Adres IP i pliki. Złośliwe oprogramowanie może sprawdzać w bazie whois informację o dostawcy internetu lub ilość ostatnio otwartych plików.

Wektor infekcji i wykrywanie ruchów myszą

Szkodliwa kampania zawierająca ciągle tego samego, ale ulepszonego trojana Ursnif rozpoczyna się od wiadomości e-mail z zainfekowanym załącznikiem. Złośliwy dokument Word zawierający makro sprawdza, czy nazwa pliku zawiera wyłącznie znaki od 0 do 9 i od A do F. Jeśli tak, kończy działanie.

W przeciwnym wypadku druga część kodu VBA (język programowania używany do pisania poleceń makro) weryfikuje, czy uruchomione są procesy, które zawierają: „”fiddler”, „vxstream”, „vbox”, „tcpview”, „vmware”, „process explorer”, „vmtools”, „autoit”, „wireshark”, „visual basic”, „process monitor”. Jeśli tak, wirus kończy działanie:

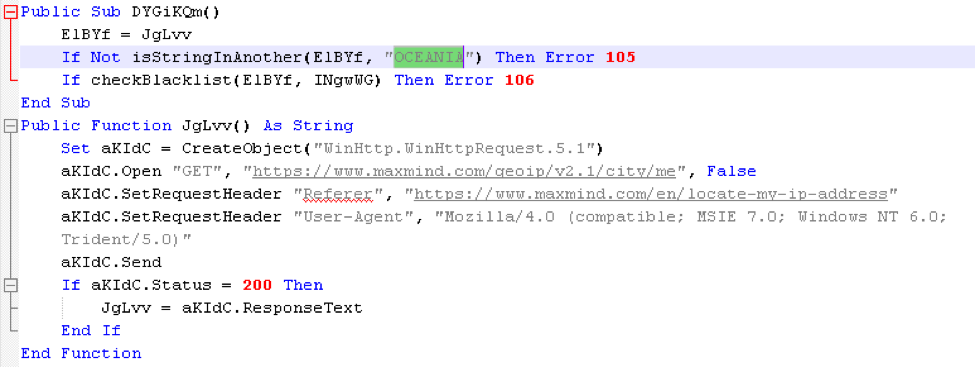

Analizowana przez badaczy kampania uderza w użytkowników Australii, dlatego wirus sprawdza, czy jest uruchomiony w odpowiednim regionie geograficznym:

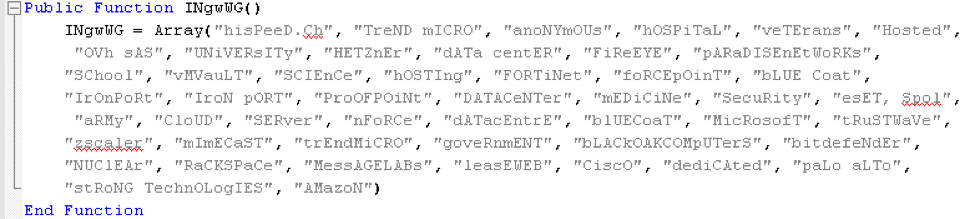

Ostatni test wykrywa nazwę sieci. Jeśli ta nazwa przypisana jest do podmiotów wojskowych, publicznych i rządowych, wirus nie zainfekuje tych komputerów: „hospital”, „university”, „school”, „science”, „army”, „veterans”, „government”, „nuclear”:

Wirtualizacja w erze cyberzagrożeń

Wirtualizacja posiada wiele zalet. Jedną z nich jest odporność na niektóre, zaawansowane zagrożenia, które wykrywają m.in.:

- nazwy procesów (np. TPAutoConnSvc.exe),

- klucze rejestru (np. HKLM\SYSTEM\ControlSet001\Services\VBoxGuest),

- zainstalowane urządzenia,

- sterowniki karty graficznej i USB,

- nazwę komputera,

- dostawcę BIOS-u („SystemBiosVersion”;”VMWARE”),

- pojemność wirtualnego dysku,

- wspomniane ruchy myszą,

- oprogramowanie służące do analizy,

- adres MAC karty sieciowej (pierwsze 3 oktety są kluczowe),

- instrukcje assemblera (np. IDT, SMSW, CPUID),

- załadowane biblioteki DLL (np. sbiedll.dll, tj. oprogramowanie Sandboxie),

- ilość plików w folderach użytkownika,

- rozdzielczość ekranu.

Jak na ironię korzystając w firmie z wirtualnych desktopów, nieświadomie utrudnia się autorom złośliwego kodu jego uruchomienie i jednocześnie utrudnia się zadanie producentom zabezpieczeń. Ochrona wirtualnych środowisk nie jest łatwa. Opisywany wyżej przypadek nie jest żadnym rodzynkiem. Niemniej procent złośliwego kodu z technikami „anti-vm” w stosunku do złośliwego kodu, który takich technik nie posiada, nie jest powszechnie znany. Pomimo to, dostawcy oprogramowania i sprzętowych rozwiązań nie mogą liczyć na taryfę ulgową. Muszą zadbać o centralne zarządzanie, integrację z hiperwizorem, skalowalność produktu po rozbudowie środowiska VDI lub DaaS, no i pomyśleć o wydajności i ochronie, która musi spełniać te wszystkie założenia, co na zwykłych stacjach roboczych, jednocześnie uwzględniając specyficzne środowiska wykonawcze.

Czy ten artykuł był pomocny?

Oceniono: 0 razy