W dniach 16, 17 i 18 października byliśmy bezpośrednio zaangażowani w wydarzenie Security Days organizowane przez Bakotech. Wraz z krakowskim dystrybutorem rozwiązań z zakresu bezpieczeństwa i monitorowania sieci odwiedziliśmy trzy miasta – Gdańsk, Warszawę i Katowice. Idea spotkań zakładała prezentację rozwiązań w działaniu oraz omówienie na konkretnych przykładach problemów jakie rozwiązują. W popołudniowej części uczestnicy mieli do wyboru udział w dwóch różnych sesjach, które były poświęcone odpowiednio zagadnieniom z obszaru Data Protection i Network Security.

Security Days to nasz pierwszy event w takiej formie. Uczestnicy szczególnie docenili szeroki przekrój rozwiązań oraz możliwość wyboru sesji i prezentacji produktu, która była intersująca dla nich z perspektywy organizacji w której pracują. Zainteresowanie Security Days okazało się na tyle duże, że już dziś wstępnie zapowiadamy kolejną edycję.

— komentuje wydarzenie Krzysztof Hałgas, CEO Bakotech.

Pracownicy Bakotechu przedstawili narzędzia zagranicznych producentów, odpowiadające na potrzeby związane z zabezpieczaniem organizacji przed zagrożeniami płynącymi z sieci. Natomiast nam dano możliwość otwierania każdego spotkania tematem pt. „Honeypoty jako forma ochrony i rozpoznawania wektorów ataków w sieci”. W prezentacji skupiliśmy się na bieżących wydarzeniach dotyczących obszarów ataków i zagrożeń w Polsce. Nie zabrakło też bardziej technicznych informacji. Te przedstawiały statystyki zebrane z honeypotów, czyli pułapek na hakerów, które każda firma może wdrożyć i wykorzystać do rozpoznawania atakowanych obszarów sieci oraz szkodliwego oprogramowania wstrzykiwanego poprzez luki w systemach operacyjnych.

W Security Days wzięło udział blisko 130 osób. Bakotech gościł także zagranicznych przedstawicieli MailStore, Netwrix oraz Corero, którzy byli do dyspozycji uczestników wydarzenia.

Krajobraz zagrożeń w Polsce

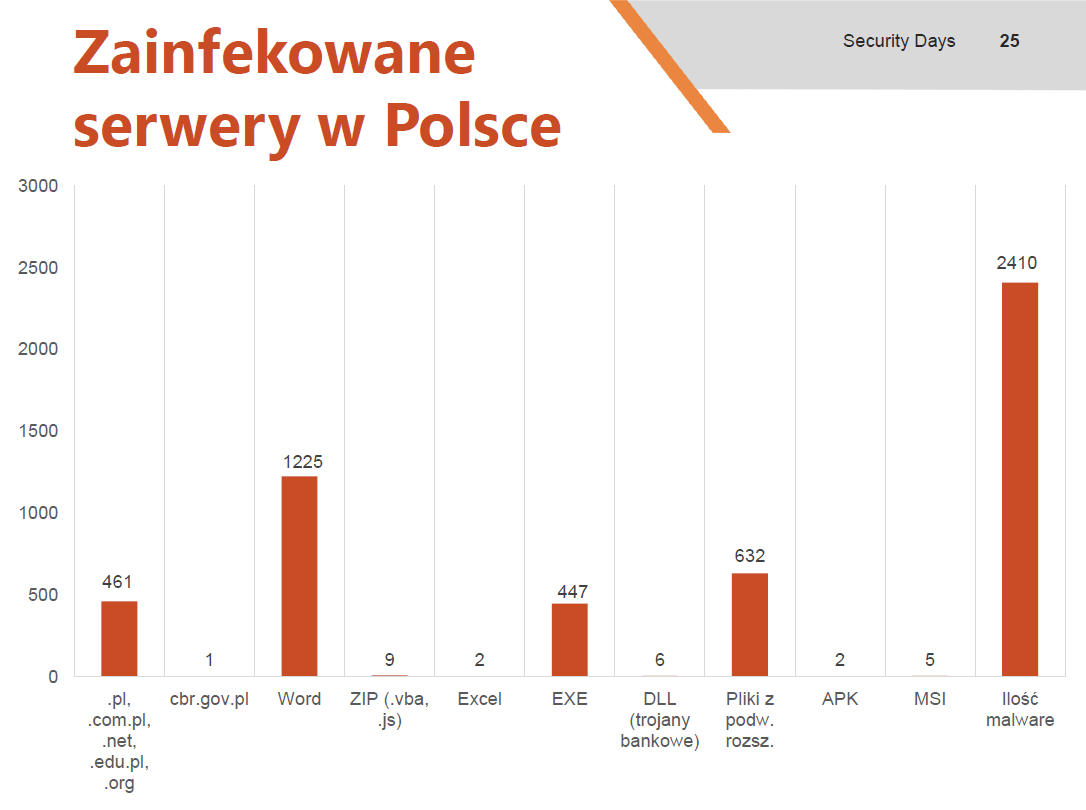

Korzystając z API wyszukiwarki Shodan, jak również z publicznych feedów, zaprezentowaliśmy uczestnikom statystyki dotyczące rozprzestrzeniania wirusów poprzez zainfekowane serwery w Polsce. Zauważyliśmy, że od marca 2018 zhackowano na świecie 34507 serwerów Apache, Nginx, IIS, w tym 22650 serwerów ciągle rozprzestrzeniało prawdziwe malware.

Przez okres około 7 miesięcy zaobserwowaliśmy, że:

- 461 zainfekowanych stron jest zlokalizowanych w Polsce pod domenami .pl, .com.pl, .net, .edu.pl, .org i domenami regionalnymi.

- Wśród zainfekowanych domen znalazła się domena rządowa cbr.gov.pl (Centralna Biblioteka Rolnicza).

- 98% zainfekowanych stron w Polsce hostowanych było w domenie .pl najwyższego poziomu.

- Niektóre ze stron zawierały więcej niż jednego wirusa.

Łącznie z polskich stron pobraliśmy 2410 próbek złośliwego oprogramowania. Nie wszystkie próbki były dostępne w dniu pobierania, dlatego ich faktyczna liczba jest niemożliwa do oszacowania. Wśród tych szkodliwych plików znajdowało się:

- 1225 zainfekowanych dokumentów Word, które zawierały makrowirusy.

- 9 archiwów ZIP zawierało w środku „faktury” JavaScript i VBS.

- 2 zainfekowane arkusze kalkulacyjne Excel.

- 27 szkodliwych plików binarnych.

- 6 bibliotek DLL podszywających się pod pliki graficzne. Wszystkie zawierają takie trojany bankowe.

- 447 plików wykonywalnych EXE (wszystkie były zainfekowane).

- 632 pliki o zamaskowanych rozszerzeniach, np. nazwa.exe.1, nazwa.doc.2, które też zaliczamy do kategorii różnego rodzaju wirusów.

- Kilka programów na Androida pod postacią plików APK.

- Kilka plików instalacyjnych MSI dla Windows.

Podejrzewamy, że nawet 99% zainfekowanych stron internetowych ma swoje źródło nie w celowym ataku amatorskiej lub profesjonalnej grupy hakerów, ale w publicznie dostępnych skanerach podatności, a także gotowych do zaimplementowania exploitów. Dzięki nim przeszukiwanie podatności i przełamywanie zabezpieczeń jest łatwiejsze niż kiedykolwiek wcześniej. Grzechem byłoby nie wspomnieć o jeszcze jednej zależności, która zdecydowanie ułatwia napastnikom osiągnięcie sukcesu. Mianowicie są to nieaktualizowane moduły oraz silniki stron internetowych.

Wśród zainfekowanych 461 stron internetowych, które są umiejscowione na terenie Polski, większość nie posiada najnowszej wersji WordPress, Joomla lub autorskiego silnika, a część zawiera więcej niż jeden niezaktualizowany moduł systemu. Ów witryny możemy skatalogować do branży informatycznej, rolniczej, odzieżowej, prywatnych klinik medycznych, budowlanych, hotelowych, prywatnych blogów i innych.

Odpowiedzialność za taki krajobraz zagrożeń ponoszą nie tylko przedsiębiorcy, którzy w najgorszym przypadku żałują środków na zabezpieczenia strony. Jesteśmy przekonani, że takie osoby nawet nie zdaje sobie sprawy, że ich firmowa strona internetowa ma bezpośrednie przełożenie na wizerunek, bezpieczeństwo klientów, a także bezpieczeństwo przypadkowych internautów.

Niechlubną rolę w procederze rozprzestrzeniania złośliwego oprogramowania mają też firmy hostingowe, które nie zawsze posiadają najnowsze wersje serwerów HTTP i PHP — w skrajnych przypadkach nie korzystają z odpowiednich zabezpieczeń.

Honeypoty jako forma ochrony i rozpoznawania wektorów ataków

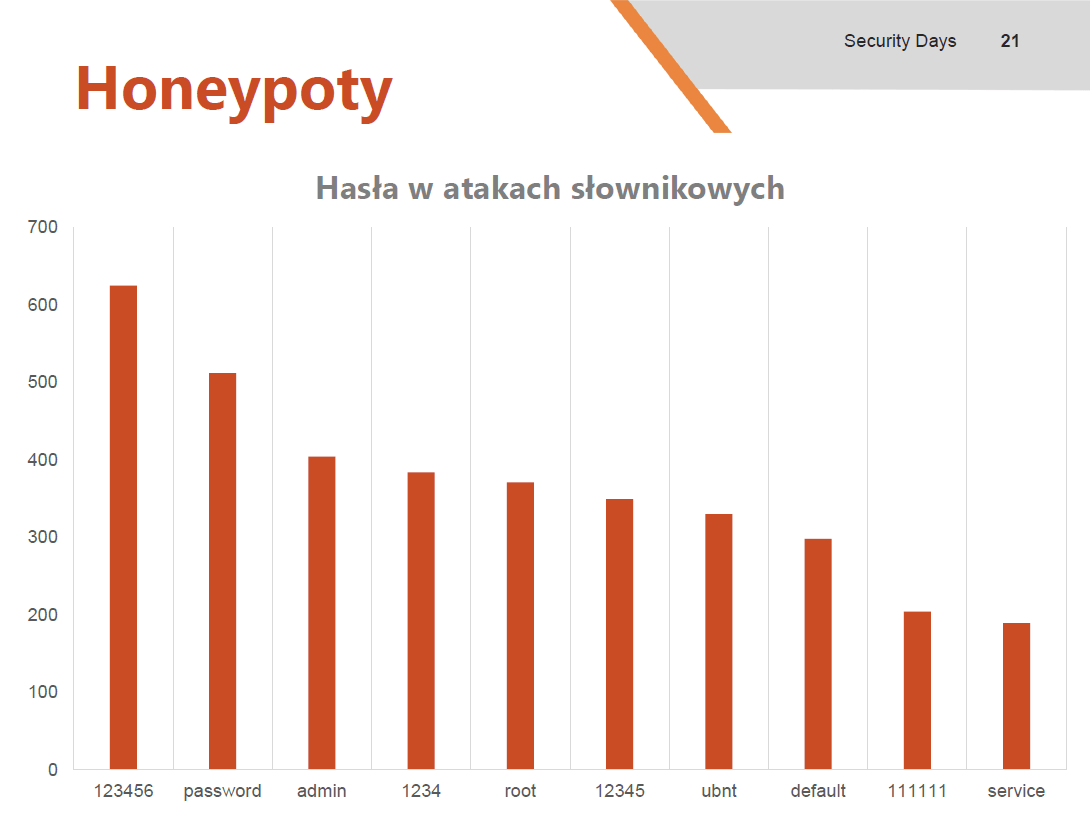

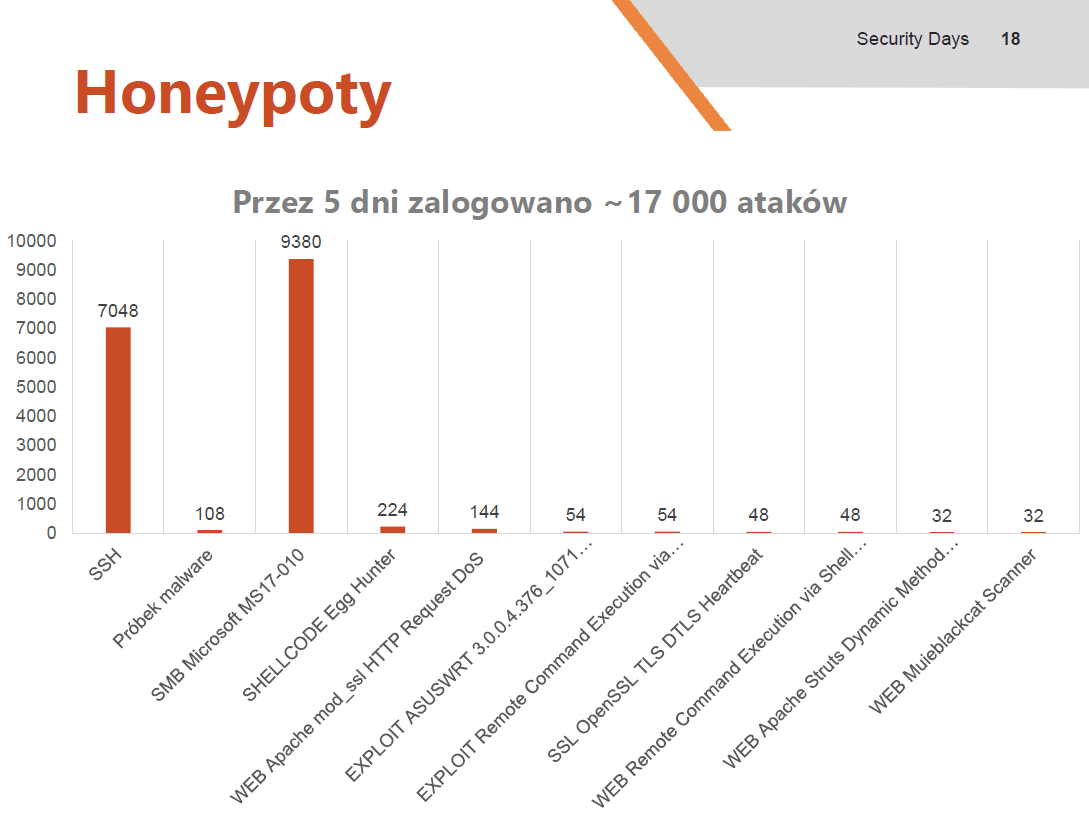

Na kilka tygodni przed konferencją przeprowadziliśmy doświadczenie, które miało za zadanie pokazać jaką drogą tj. protokołem atakowane są usługi wystawione do Internetu. W ciągu 5 dni od wdrożenia honeypota Dionaea oraz Kippo SSH zalogowaliśmy prawie 17 000 prób ataków na usługi FPT, SSH, HTTP, MySQL, SMB i inne. Prawie połowa ataków dotyczyła prób odgadywania loginów i haseł do usługi SSH:

Do mniej popularnych ataków należało wykorzystywanie podatności w bibliotece OpenSSL, a także dziurawym serwerze Apache:

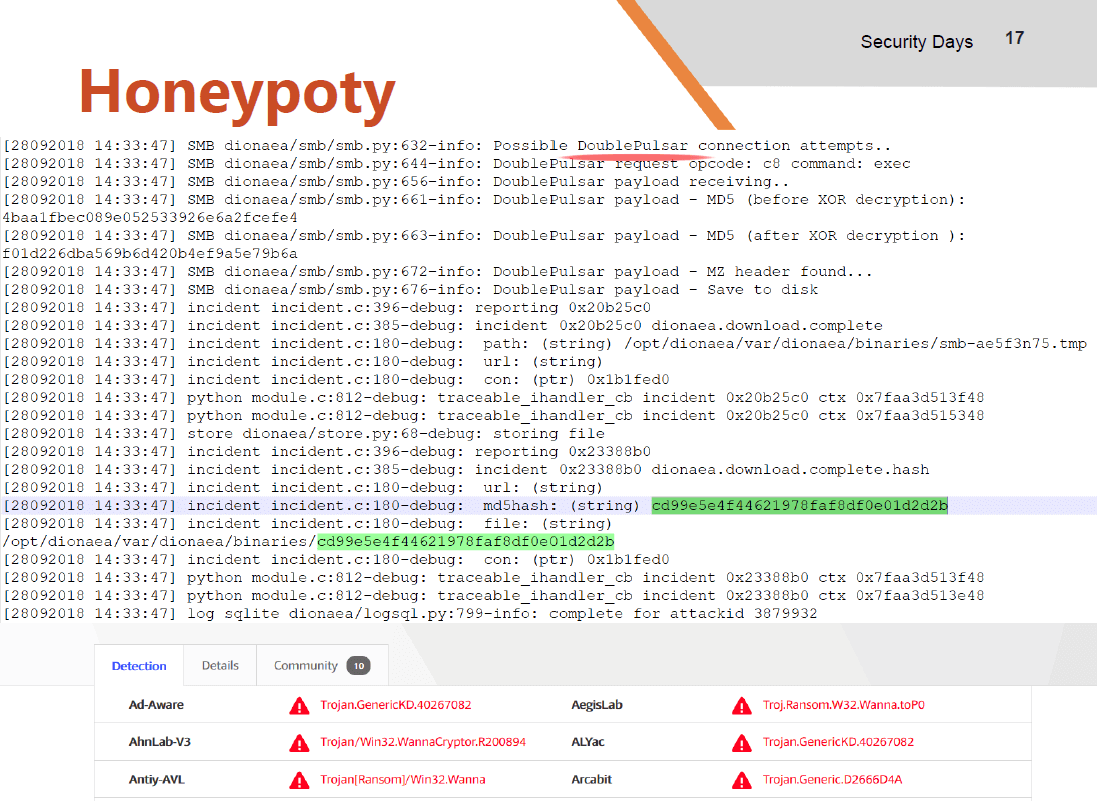

Najczęściej spotykanym atakiem były próby wstrzyknięcia szkodliwego oprogramowania poprzez lukę w protokole SMB. Na jednym ze skonfigurowanych honeypotów, mogliśmy prześledzić, jak wygląda sygnatura ataku. Dzięki szczegółowym logom dowiadujemy się krok po kroku o połączeniu osoby atakującej z honeypotem oraz dostarczeniu ładunku poprzez exploit:

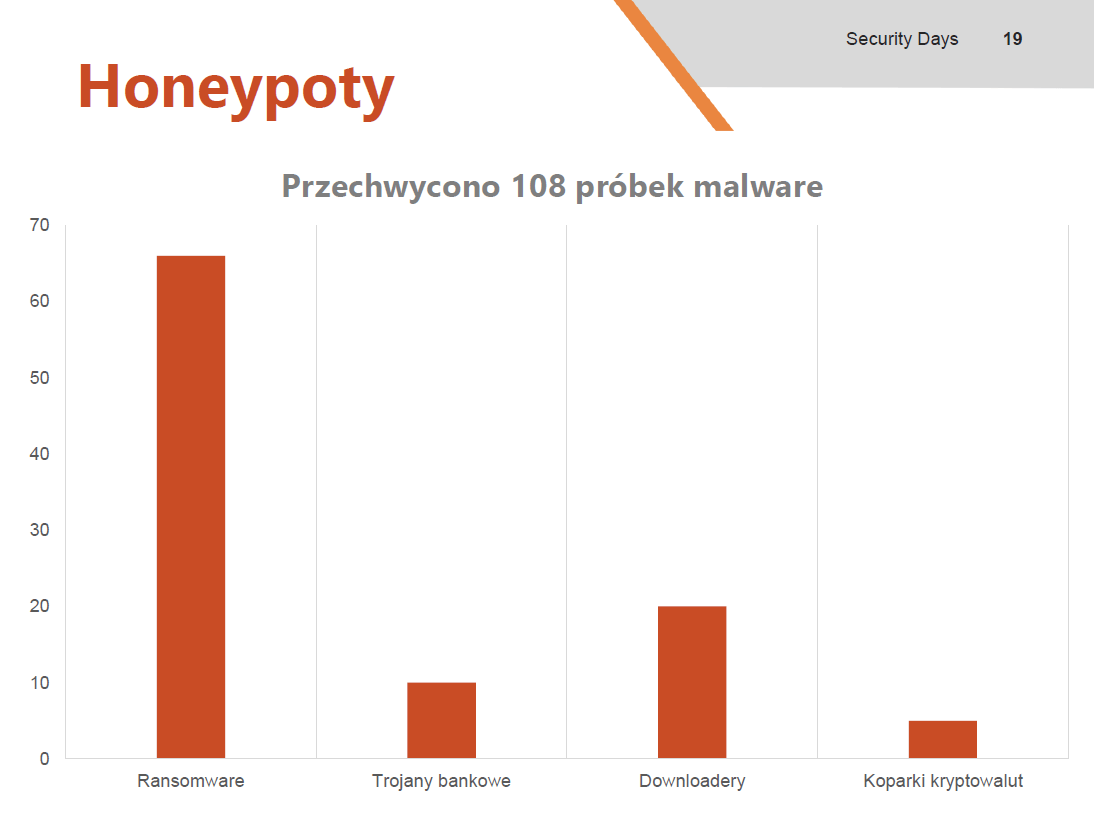

Do honeypotów wykorzystanych w doświadczeniu najczęściej docierały ransomware, ale także trojany bankowe, downloadery i koparki kryptowalut. W ciągu 5 dni od wdrożenia pułapek przechwycono łącznie 108 próbek szkodliwego oprogramowania.

Informacje o lukach, a także o szkodliwym oprogramowaniu są bardzo pomocne w rozpoznawaniu i łataniu potencjalnych wektorów ataków na sieci firmowe. Jako ciekawostkę dodajmy, że w naszych testach bezpieczeństwa, wykorzystujemy szkodliwe oprogramowanie pochodzące właśnie z tego typu honeypotów — niskointeraktywnych i honeypotów wysokointeraktywnych.

To tylko niektóre dane dotyczące zagrożeń w Polsce. Szczegóły zostały przedstawione uczestnikom Security Days. Prosimy o kontakt, jeżeli wasza firma organizuje wydarzenie, które może zostać objęte naszym patronatem medialnym lub wystąpieniem dotyczącym zagadnień bezpieczeństwa.

Czy ten artykuł był pomocny?

Oceniono: 0 razy