Niecały miesiąc temu pisaliśmy o prawdopodobnie najpoważniejszej luce bezpieczeństwa w historii komputerach Apple. Tym razem wykorzystanie nowej luki nie odbywa się w aż tak zautomatyzowany sposób i jest ona mniej groźna dla ofiary (pod pewnymi warunkami). Nie oznacza to jednak, że jest się z czego cieszyć. Wręcz przeciwnie. Informacje o podatnościach w macOS w ciągu ostatnich miesięcy udowadniają, że ich użytkownicy nie mogą spać tak spokojnie, jak jeszcze kilka lat temu. Liczba szkodliwego oprogramowania dla macOS od 2017 roku do dzisiaj wzrosła dwukrotnie.

Dziurawe, w pełni załatane macOS i ataki APT

System, który ma zainstalowane wszystkie łatki bezpieczeństwa nie jest odporny na ataki. W dalszym ciągu może posiadać nieudokumentowane luki. A jeszcze mniej prawdopodobną historią jest to, aby atak ukierunkowany wykorzystywał nieznane dotąd wektory infekcji. Tak było tym razem, kiedy w pierwszym etapie napastnicy zbierali dokładne informacje o przyszłym celu. Dane mogli uzyskać na kilka sposobów, stosując złośliwe oprogramowanie lub metody inżynierii społecznej. Kiedy cyberprzestępcy uzyskali dostęp do zasobów ofiary, starali się zwiększyć skalę ataku i uzyskać dodatkowe uprawnienia dostępowe. Po identyfikacji i wyselekcjonowaniu interesujących informacji, hakerzy rozpoczynali eksfiltrację, a następnie kradzież danych. Walkę z oprogramowaniem szpiegowskim utrudnia fakt, iż czasami są to niestandardowe narzędzia, opracowane z myślą o konkretnym ataku. Jednak znacznie częściej cyberprzestępcy sięgają po gotowe narzędzia, aby obniżyć koszty ataku.

Windshift mają dostęp do exploitów 0-day

Pierwsze wzmianki o grupie cyberprzestępcej Windshift zaprezentowano na konferencji „Hack in the Box GSEC” 30 sierpnia 2018 roku. Grupa posiada dedykowaną infrastrukturę do ukierunkowanych ataków phishingowych poprzez e-mail i SMS. Modus operandi Windshift charakteryzuje się szpiegowaniem — padają podejrzenia, że grupa hakerów Windshift może być zatrudniona przez rząd nieznanego państwa, ale nie byłoby w tym nic zaskakującego. Tylko duże firmy oraz rządy państw stać na zwerbowanie i opłacanie hakerów-szpiegów. Windshift podejrzewa się o ataki na cele rządowe na Bliskim Wschodzie.

Odkryty exploit 0-day dla macOS umożliwia zdalne instalowanie złośliwego oprogramowania na komputerze docelowym przy użyciu procedur obsługi adresów URL w przeglądarce Safari. Niestandardowe schematy adresów URL umożliwiają odsyłanie do zasobów w aplikacji. Na przykład po kliknięciu adresu URL w przeglądarce lub innej aplikacji możliwe jest uruchomienie klienta poczty.

Analogicznie złośliwe oprogramowanie wykorzystywało tę zależność, tj. użytkownik wchodząc na stronę pobierał plik ZIP, który automatycznie był rozpakowywany (Apple pozwala na rozpakowanie bezpiecznego pliku, jeśli użytkownik pobierze go za pośrednictwem przeglądarki Safari).

I teraz najlepsze: po rozpakowaniu ZIP ze złośliwym oprogramowaniem następowało zarejestrowanie w systemie procedury obsługi niestandardowego schematu URL w systemie plików. Dalej, kod ze złośliwej strony WWW ładował niestandardowy schemat URL, co powodowało, że macOS uaktywniał procedurę obsługi Custom URL Scheme i uruchamiał złośliwą aplikację. Genialne.

Zobrazujmy to na przykładzie:

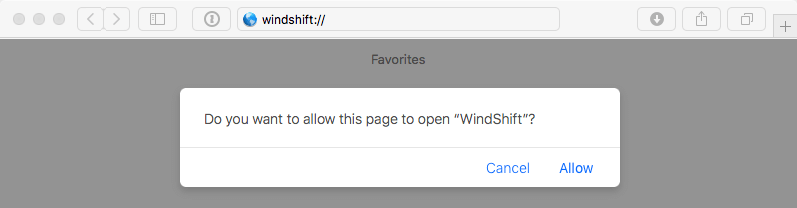

1. Po wypakowaniu pliku ZIP przeglądarka wyświetla komunikat z pytaniem, czy zezwolić na otwarcie strony:

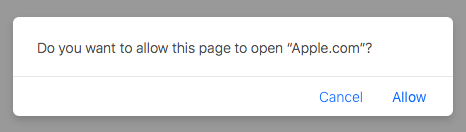

2. To co znajduje się w znakach cytowania można dowolnie modyfikować i umieścić jako np. „Apple.com” lub „CoKolwiekInnego.pl” […]

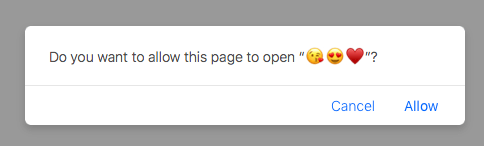

[…] lub nawet coś takiego:

Klikając w „Allow” jest już za późno. System zostaje zainfekowany.

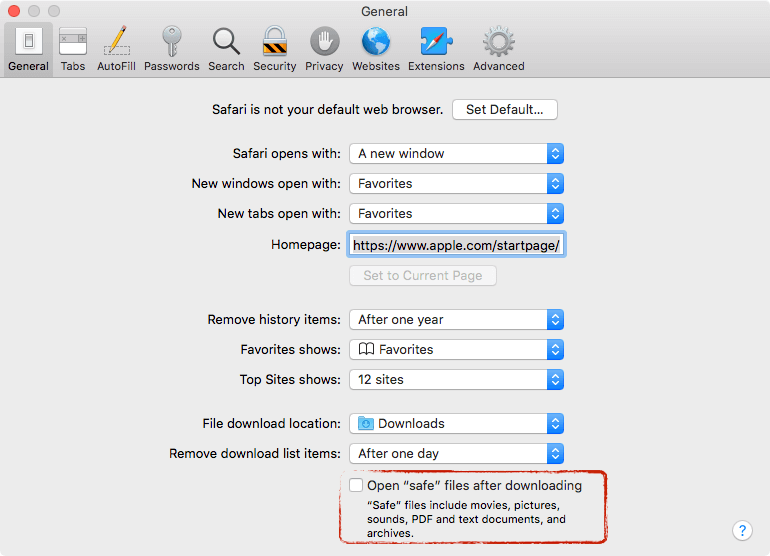

Użytkownicy systemu macOS El Capitan i starszych mają cztery wyjścia. Zaktualizować system. Zmienić domyślną przeglądarkę z Safari na inną. Zainstalować oprogramowanie antywirusowe (co przyda się przy innych atakach). Zmienić ustawienia Safari ma bardziej bezpieczne:

Czy ten artykuł był pomocny?

Oceniono: 0 razy