W czasach, gdy użytkownicy indywidualni oraz organizacje polegają tak bardzo na komputerach w codziennej pracy, trudno wyobrazić sobie gorszą rzecz niż zaszyfrowanie danych. Nic więc dziwnego, że tego typu wymuszenia spotykają się ze zdecydowanym oporem. W końcu nawet po zapłaceniu nie ma gwarancji, że przestępcy przekażą potrzebne narzędzie do deszyfracji. Za pomocą dostępnych na rynku bezpłatnych narzędzi można odszyfrować pliki po ataku ransomware, ale musi zostać spełniony co najmniej jeden warunek:

- Organy policyjne jak np. Europol lub FBI, które współpracują z firmami od bezpieczeństwa, muszą wspólnymi siłami przejąć kontrolę nad serwerem, na którym znajdują się połówki kluczy RSA lub doprowadzić do zlokalizowania i aresztowania przestępcy. Prokuratura za współpracę często oferuje niższe wyroki.

- Algorytm szyfrowania zastosowany w ransomware nie powinien być poprawnie wdrożony. Dopiero wówczas istnieje szansa, że uda się opracować narzędzie deszyfrujące, które korzysta ze słabości w implementacji algorytmu.

- Algorytm szyfrowania zastosowany w ransomware nie powinien wykorzystywać do szyfrowania algorytmu RSA, co obecnie zdarza się bardzo rzadko.

Firmy, którym zaszyfrowano pliki mogą skorzystać z usług AVLab, kontaktując się z nami.

Warto jednak zwrócić uwagę na to, że niedawno pracownicy Check Point znaleźli firmę konsultingową, w tym przypadku rosyjską organizację nazywaną Dr. Shifro, która twierdzi, że w jest w stanie odszyfrować pliki, gdzie tak naprawdę płaci twórcy ransomware, a następnie obciąża ofiarę kosztami powiększonymi o ogromną marżę.

Ransomware w liczbach

W roku 2017 w centrum uwagi znalazło się kilka głośnych i katastrofalnych w skutkach ataków typu ransomware: WannaCry, NotPetya oraz BadRabbit, a trend ten ma swoją kontynuację w roku bieżącym. Mieliśmy do czynienia z różnymi sytuacjami — od ataku paraliżującego kluczowe usługi miejskie w Atlancie zaczynając, na ciągłym spustoszeniu sianym w sektorze opieki zdrowotnej kończąc. W rzeczy samej ten ostatni incydent szczególnie zwraca na siebie uwagę cyberprzestępców: w niektórych przypadkach żądania okupu dochodziły aż do 1000 bitcoinów. Takie sytuacje są jednak raczej rzadkością.

Według Badań Internetowej Przestrzeni Zorganizowanej za rok 2018 przeprowadzonych przez Europol, wartość rynku ransomware jest szacowana na około 5 miliardów dolarów, które są drenowane co roku z rynków na całym świecie. W rzeczywistości ransomware stanowi bardzo podstawowe, szeroko stosowane narzędzie cyberprzestępców, a wokół tego typu złośliwego oprogramowania powstało wiele usług pobocznych. Wśród nich mamy między innymi ransomware-as-a-service (RaaS) — oferty, które wymagają bardzo niewielkiej wiedzy technicznej, aby rozsyłać oprogramowanie utworzone przez bardziej doświadczonych hakerów. Dodatkowo, powstały programy partnerskie, które pozwalają na pobieranie przez twórców malware prowizji od wspólników rozpowszechniających ten rodzaj złośliwego oprogramowania.

Jak odszyfrować pliki po ataku ransomware?

Gdy dostęp do niezbędnych plików jest zablokowany pod żądaniem wysokiego okupu, nic dziwnego, że organizacje zrobią prawie wszystko, by ponownie móc się dostać do swoich danych. W takiej sytuacji istnieją następujące opcje:

- Przywrócenie plików korzystając z kopii zapasowej.

- Zapłacenie okupu twórcom ransomware.

- Skorzystanie z usług AVLab.

Dla firm, które nie tworzą kopii zapasowych i nie chcą zapłacić okupu, trzecia opcja jest zwykle najsensowniejsza.

Od początku coś wydawało się nie w porządku, kiedy zespół Check Point natknął się na firmę konsultingową o nazwie Dr. Shifro, która oferowała jedynie jedną usługę — pomoc ofiarom ransomware w odblokowaniu plików. Dla firm konsultingowych IT jest rzeczą niezwykle rzadką i podejrzaną oferować tylko jedną usługę. Co więcej, Dr. Shifro obiecuje dokonać niesamowitych wyczynów, np. odszyfrować pliki zaszyfrowane przez ransomware m.in. Dharma/Crisis (dla których nie ma dostępnych kluczy deszyfrujących). Tak więc, gdy inni usługodawcy zwykle wyjaśniają, że mogą jedynie próbować zrobić co w ich mocy, nie dając żadnej gwarancji powodzenia, wydało nam się podejrzane, że Dr. Shifro gwarantuje odblokowanie plików zaszyfrowanych przez ransomware, dla którego nigdy nie udostępniono publicznych kluczy.

W wyniku przeprowadzonego śledztwa szybko okazało się, że Dr. Shifro w rzeczywistości kontaktowali się z twórcą ransomware umawiając się na odszyfrowanie plików ofiary w zamian za płatność okupu (1300 $). Dr. Shifro następnie obciążał ofiarę tym kosztem wraz z dodatkową własną prowizją (za kolejne 1000 $).

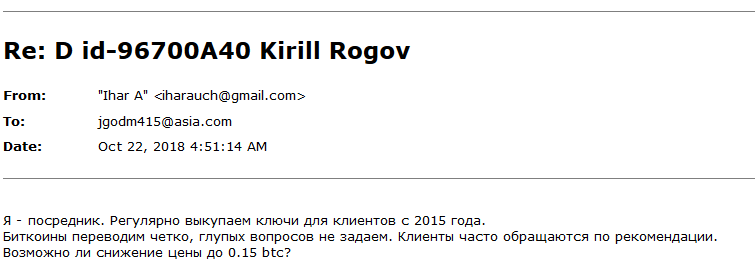

Poniżej przedstawiamy fragment korespondencji pomiędzy Dr. Shifro i twórcą ransomware, z której można zdać sobie sprawę, w jaki sposób działa “konsulting” Dr. Shifro. Poprzez kontakt z twórcą ransomware w celu pobrania klucza deszyfrującego, Dr. Shifro jest tak naprawdę dodatkowo płatnym pośrednikiem pomiędzy ofiarą a atakującym.

Stanowi to atrakcyjny model biznesowy. W końcu wygląda na to, że wszystkie strony są zadowolone. Ofiara ma odblokowane pliki, przestępca dostaje swój okup, a Dr. Shifro otrzymuje prawie 100% prowizję jako pośrednik.

Wnioski

Pierwsze co przychodzi na myśl, widząc oferty takie jak Dr. Shifro, to “jeżeli coś wygląda na zbyt piękne by było prawdziwe, to pewnie tak jest w istocie”. Legalne firmy konsultingowe IT mogą pomóc w odzyskaniu swoich plików po ataku ransomware, ale zwykle nie obiecują nic, czego nie mogą zagwarantować. W rzeczywistości pewność mogą mieć tylko w przypadku, gdy klucze deszyfrujące są już dostępne publicznie w sieci i jedynie zaoferować usługi deszyfrowania plików dla osób, które nie są w stanie zrobić tego samemu. Każdy kto postępuje inaczej powinien być traktowany z rezerwą.

Skoro ransomware jest tak bardzo niszczycielską i dochodową formą ataku, to jesteśmy pewni, że samo oprogramowanie, jak i cały ekosystem będzie w dalszym ciągu ewoluował. Pojawienie się w ostatnich latach usług typu Ransomware-as-a-Service pokazuje, że cyberprzestępcy cały czas mają nowe pomysły na rozwój. Model biznesowy stworzony przez Dr. Shifro jest bardzo atrakcyjny i może z łatwością zostać powielony przez kolejne firmy żerujące na ofiarach ransomware, więc zarówno organizacje, jak i osoby prywatne powinny mieć się na baczności.

Zaatakowani użytkownicy i firmy mogą skorzystać ze strony Europolu “NoMoreRansom”, która pozwala dowiedzieć się czegoś więcej o możliwości odzyskania plików. Zachęcamy także do kontaktu — być może uda nam się odszyfrować pliki bez dostępnego oficjalnego dekryptora.

Czy ten artykuł był pomocny?

Oceniono: 0 razy