Nawet połowa wszystkich cyberataków, które zostały niedawno uwzględnione w danych telemetrycznych producenta Cisco, dotyczą szkodliwego oprogramowania szyfrującego dane firmowe. Zebrane informacje przez ekspertów z Cisco Talos Incident Response (CTIR) w dalszym ciągu wskazują na ransomware, jako główne zagrożenie w drugim kwartale 2021 roku. Skoro więc ransomware jest bardzo opłacalną inwestycją dla grup przestępczych, warto zapoznać się z rankingiem programów dla firm, które powinny chronić własne stacje robocze przed zaszyfrowaniem danych, szantażowaniem i wyłudzaniem.

W jednym z najnowszych badań o ransomware, gdzie skonfrontowano popularne rozwiązania zabezpieczające dla firm, opisano trzy scenariusze, z którymi może spotkać się każde przedsiębiorstwo, niezależnie od regionu geograficznego:

- Pierwszy scenariusz uwzględnia ataki próbkami ransomware na pliki użytkownika w systemie lokalnym.

- W drugim scenariuszy badania, ransomware atakuje pliki użytkownika w zdalnym folderze współdzielonym.

- Trzeciej koncepcji testu wykorzystano własne techniki i narzędzia do zasymulowania ransomware w systemie lokalnym użytkownika (na 20. stronie raportu opisano je wszystkie).

Test przeprowadzono w okresie od czerwca do sierpnia 2021 roku. Uwzględniono w nim między innymi następujące próbki ransomware: conti, darkside, lockbit, Ragnar Locker, ransomexx (aka defray777), revil (aka Sodinokibi or Sodin), ryuk.

Test polegał na sprawdzeniu tych oto produktów:

- Bitdefender GravityZone Business Security 7.2.1.69

- ESET Protect Entry 8.0.202.0

- F-Secure Elements Endpoint Protection 21.6

- Kaspersky Endpoint Security Cloud 11.6.0.394

- McAfee Mvision + Microsoft Defender 5.7.33.245 + 4.18.2106.6

- Microsoft Defender Antivirus ATP 18.2106.6

- Sophos Intercept X Advanced 18.2

- Symantec Endpoit Protection 14.3 RU2

- Trend Micro Endpoint Security with APEX One 14.0.9672

- WatchGuard Endpoint Security 8.0.18

- Webroot Business Endpoint Protection 9.0.30.75

Każdy z trzech scenariuszy został oceniony niezależnie i uwzględniał to, czy zagrożenie wyeliminowano całkowicie lub częściowo (ransomware zostało wykryte, ale niektóre pliki użytkownika zostały utracone).

Test został zlecony przez firmę Kaspersky.

Wyniki i ranking programów do ochrony przed ransomware

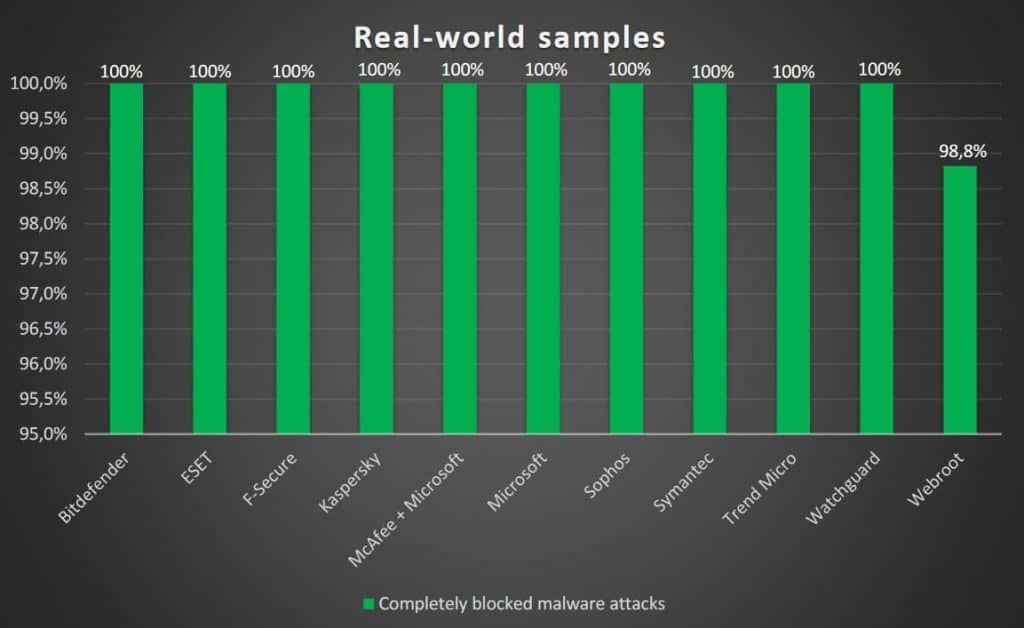

Scenariusz 1: Wyniki

Podczas tej części badania wszystkie produkty osiągnęły doskonały wynik ochrony lokalnego systemu użytkownika. Z wyjątkiem oprogramowania Webroot Business Endpoint Protection, które nie poradziło sobie z testowym przypadkiem.

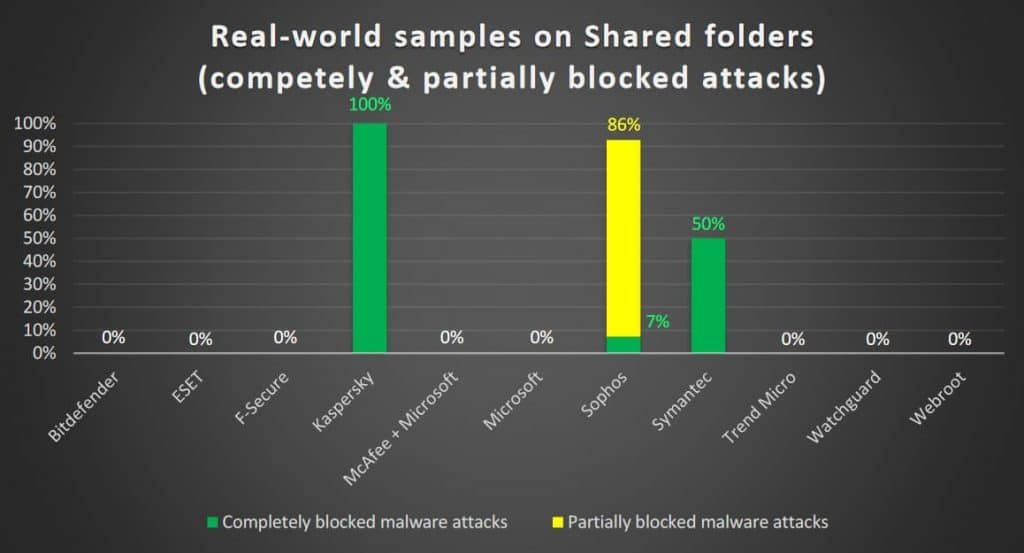

Scenariusz 2: Wyniki

W tej koncepcji sprawdzono ochronę folderów współdzielonych na domyślnej konfiguracji produktów. Okazało się, że niektóre produkty bezpieczeństwa mają trudności, aby wykrywać i zapobiegać takim atakom. Tytko Kaspersky Endpoint Security Cloud poradził sobie ze wszystkimi przypadkami testowymi – jeszcze raz dodajmy, że wszystkie produkty sprawdzano na domyślnej konfiguracji.

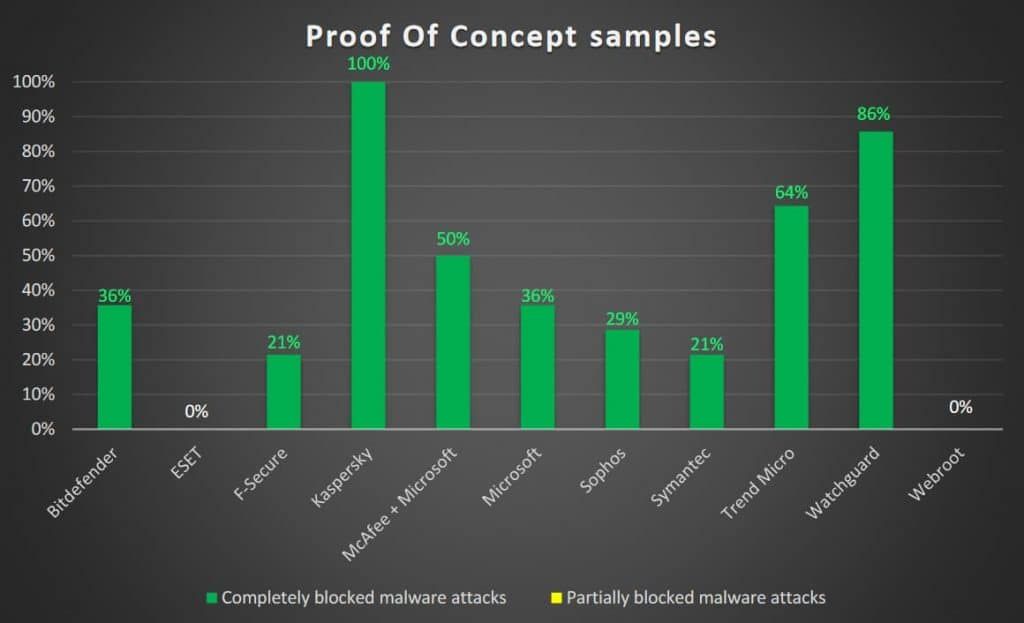

Scenariusz 3: Wyniki

Ostatni rodzaj testu pokazuje nam, że oprogramowanie ochronne może mieć duże problemy z prawidłowym rozpoznaniem ataku z użyciem manualnych prób pokonywania zabezpieczeń, w których wykorzystuje się mechanizmy systemu Windows, jak i autorskie lub publicznie dostępne narzędzia (open source).

Podsumowanie i krótkie wnioski

Przeprowadzając własne testy w laboratorium AVLab, z własnego doświadczenia wiemy już, że domyślne ustawienia produktów biznesowych zazwyczaj nie są najlepsze. Co więcej sami producenci zalecają „podkręcenie” wskazanych ustawień lub zastosowanie predefiniowanych polityk, które uwzględniają ataki i pliki zero-day (lecz mogą powodować fałszywe zablokowania).

Z pełnym przekonaniem możemy stwierdzić, że kilka produktów, które zostały przetestowane w tym badaniu, niestety nie mają włączonych istotnych modułów w domyślnej konfiguracji, które zapobiegałyby zagrożeniom ransomware. Jednak z drugiej strony musimy brać stronę użytkownika końcowego, w tym przypadku administratora, który spodziewa się, że domyślne ustawienia będą wystarczające, aby chronić dane firmowe przed ransomware. Niestety tak nie jest (z korzyścią dla produktu Kaspersky), dlatego końcowym wnioskiem niech będzie pilna rekomendacja rekonfiguracji ochrony rozwiązań bezpieczeństwa. Nie warto czekać na incydent bezpieczeństwa!

Czy ten artykuł był pomocny?

Oceniono: 0 razy