Oprócz złośliwego oprogramowania istnieje pewien rodzaj aplikacji, nazwijmy je ogólnie natrętnymi lub niepożądanymi, które charakteryzują się nadmierną aktywnością w przedstawianiu dodatkowej oferty. W konsekwencji z nie zawsze intencjonalnego działania użytkownika, programy owe mogą wyrządzić więcej szkody niż pożytku, doprowadzając do spowolnienia komputera, a nawet do pewnego rodzaju wyłudzenia.

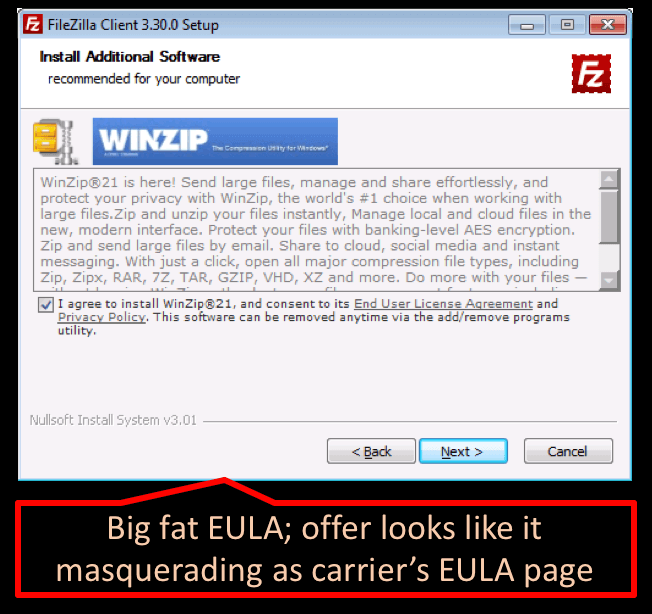

Takim zachowaniem może być na przykład zaszyta w instalator reklama zachęcająca do zainstalowania kolejnej aplikacji tego samego producenta. Lub używanie nieaktualnych i nie swoich certyfikatów do podpisywania plików aplikacji.

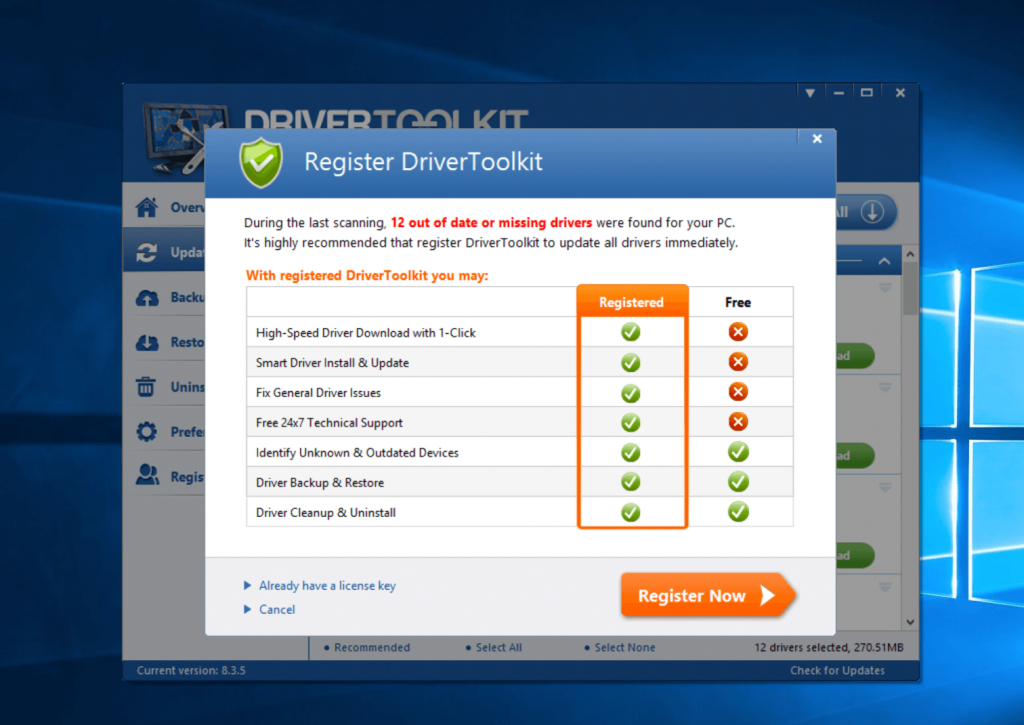

Innym przykładem niepożądanego zachowania jest na przykład aplikacja do czyszczenia zbędnych plików z dysku komputera, plików zduplikowanych, kluczy rejestru (itp.), ale już do zaktualizowania sterowników płyty głównej proponowane jest wykupienie licencji na wersję rozszerzoną.

Parę słów o metodologii

Jest taka firma jak AppEsteem, która opracowuje ranking niepożądanych, niechcianych aplikacji i weryfikuje ich detekcję, konfrontując z popularnym oprogramowaniem anty-malware i anty-spyware. Twórcy rankingu nazywają to „deceptorem”, co odpowiada w terminologii Sophosa, który zaczął tak opisywać niektóre „trojany”, jak np. instalator Advanced System Care 10.

Dla każdego użytkownika końcowego istotna może być opcja zgłoszenia dowolnej, niechcianej aplikacji, która to po zweryfikowaniu zostanie dodana (bądź nie) do bazy aplikacji zaufanych bądź niepożądanych.

Producenci oprogramowania anty-malware i anty-spyware, aby skutecznie zacząć zwalczać niepożądane „deceptory”, a także deweloperzy programów „niechcianych”, mogą zacząć współpracować z AppEsteem komercyjnie. Działalność tych pierwszych będzie polegała na jak najliczniejszym i poprawnym wykrywaniu PUA, PUP, UsW (Unwanted Software) przy jak najmniejszej liczbie fałszywych alarmów, a tych drugich na ulepszeniu instalatorów i ogólnie całych programów, by nie były one raportowane przez społeczność użytkowników (czyli muszą zaprzestać używania nieetycznych sztuczek technicznych i marketingowych).

Konflikt interesów pomiędzy AppEsteem a dostawcami rozwiązań ochronnych istnieje. To fakt. Nie zapominajmy, że niestety są takie programy antywirusowe, które wciskają użytkownikowi dodatkowe instalatory (np. Avast). Umiejętne poradzenie sobie z niechcianymi ofertami to klucz do sukcesu i świętego spokoju (często wystarczy cofnąć zgodę na dostarczanie ofert w opcjach programu).

Ranking programów do zwalczania PUA, PUP, UsW

Możesz skorzystać z tych linków, aby dowiedzieć się więcej:

- Wyszukiwarka tak zwanych deceptorów.

- Najnowszy ranking programów anty-malware i anty-spyware w wykrywaniu PUA, PUP i UsW.

- Opis brudnych trików i sztuczek, które są używane w programach i instalatorach.

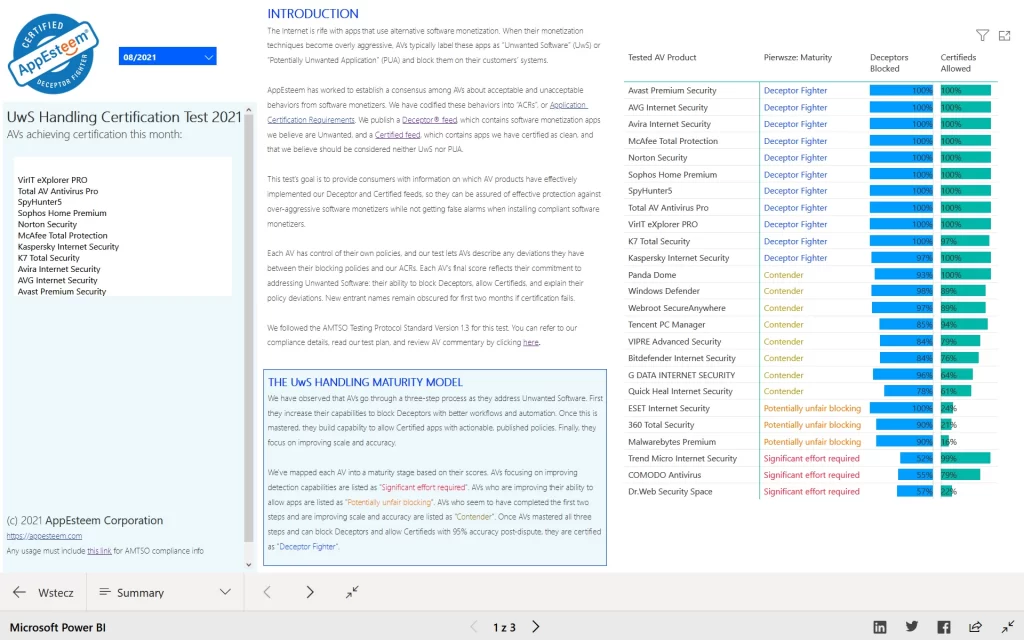

Powyższe zestawienie wymaga dodatkowego wyjaśnienia.

- Otóż producenci, którzy nie za bardzo „zaadaptowali się” do metodologii AppEsteem, blokując zaufaną testową bazę programów, są tutaj opisywani jako „Significant effort requiered”. Dla przykładu podajmy Comodo Antivirus, które słynie z tego, że niezaufane aplikacje zazwyczaj uruchamia w piaskownicy, aby zapobiegać zagrożeniom i plikom zero-day.

- Do kategorii „Potential unfair blocking” zaliczany jest m.in. Eset, znany z dobrego blokowania programów PUA i PUP, ale według AppEsteem blokuje też te aplikacje, których nie powinien.

- W kategorii „Contender” zostały umieszczone programy anty-malware, których producenci przykładają się do blokowania PUA, PUP i UwS przy niewielkiej ilości fałszywych alarmów.

- Natomiast „Deceptor Fighter” to najbardziej rekomendowane programy w teście i według metodologii AppEsteem.

Kolorem niebieskim „Deceptors Blocked” opisano czarną listę programów PUA, PUP i UwS, które zostały uwzględnione w testowej próbce w badaniu. Kolorem zielonym „Certifieds Allowed” opisano białą listę programów, które nie powinny być blokowane przez produkty ochronne.

Podsumowując, uzyskanie 100% w blokowaniu niepożądanych i niechcianych aplikacji i jednocześnie bez wystąpienia fałszywego alarmu premiuje testowane produkty do nagrody „Deceptor Fighter”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy