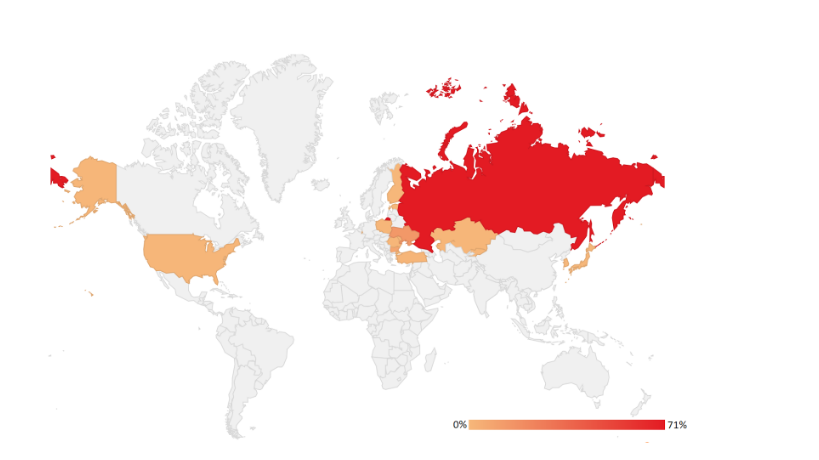

Bad Rabbit ujawnił się 24 października, głównie u naszych wschodnich sąsiadów — w Rosji i na Ukrainie. Pewną liczbę ataków odnotowano również w innych krajach Europy wschodniej, a także Niemczech i Turcji. Oczywiście jak to zwykle bywa w takich sytuacjach, kolejne ofiary ataku są lokalizowane w innych miejscach na świecie np. w USA i Korei Południowej.

Ofiarami ataku padło między innymi metro w Kijowie, lotnisko w Odessie, rosyjskie Interfax, Fontanka i inne agencje prasowe. Autor lub autorzy ransomware wciąż pozostają w cieniu i pomimo pewnych podejrzeń nie zostali wskazani. Atakujący usuwali ślady swojej działalności z zainfekowanych serwerów w momencie podejmowania przez badaczy z różnych firm analizowania szkodliwego kodu.

Bad Rabbit rozprzestrzeniał się poprzez spreparowane kopie Flash Player’a, pobrane z zainfekowanych stron. Drugą metodą pobierania szkodnika jest technika wodopoju (ang. watering hole attack), gdzie przestępcy za cel obierają grupę użytkowników, a docierają do niej poprzez zainfekowanie jednego z nich uzyskując dostęp do sieci (np. w miejscu zatrudnienia).

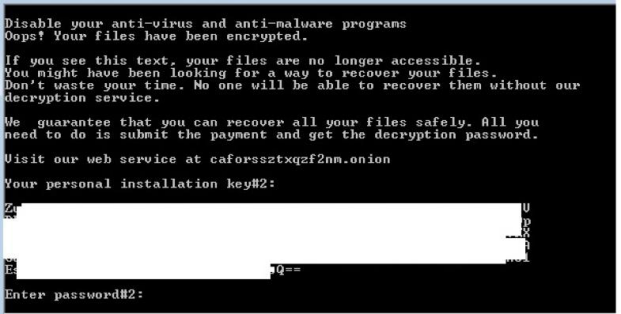

Po zainstalowaniu ransomware wykrada hasła i nazwę użytkownika oraz oczywiście szyfruje pliki. Co ciekawe w przeciwieństwie do „konkurencji”, Bad Rabbit nie zmienia nazw zaszyfrowanych plików. Analitycy odkryli również, że listowane są adresy IP w podsieci, prawdopodobnie w celu odnalezienia adresu serwera internetowego.

Według części badaczy Bad Rabbit może być klonem lub wariantem znanego ransomware (not)Petya. Wykazywane są tutaj dość znaczące różnice, jak np. brak wykorzystania EternalBlue i DoublePulsar. Omawiany ransomware używa Mimikatz’a oraz wbudowanej listy domyślnych użytkowników i haseł.

Żądania finansowe autorów Bad Rabbit można uznać za niezbyt wygórowane, żądają 0,05 Bitcoin’a lub około 275 dolarów amerykańskich.

Microsoft przygotował też krótki artykuł mówiący jak można się chronić. Pojawiła się też informacja o szczepionce, według której wystarczy stworzyć dwa pliki c:\windows\infpub.dat oraz c:\windows\cscc.dat (i przy okazji usunąć im wszystkie uprawnienia).

Czy ten artykuł był pomocny?

Oceniono: 0 razy