Przeciąganie liny w cyberwojnie trwa. Gdy tylko eksperci bezpieczeństwa wynajdują metodę ochrony przed cyberatakami, autorzy zagrożeń błyskawicznie serwują własne pomysły omijania nowego zabezpieczenia. Tak też wygląda sprawa z wirusem Karmen, który zwalczając ochronną technologię sandboxingu surowo karze użytkowników próbujących za jego pomocą osłaniać swoje komputery – informuje firma Anzena specjalizująca się w zabezpieczaniu i backupie danych.

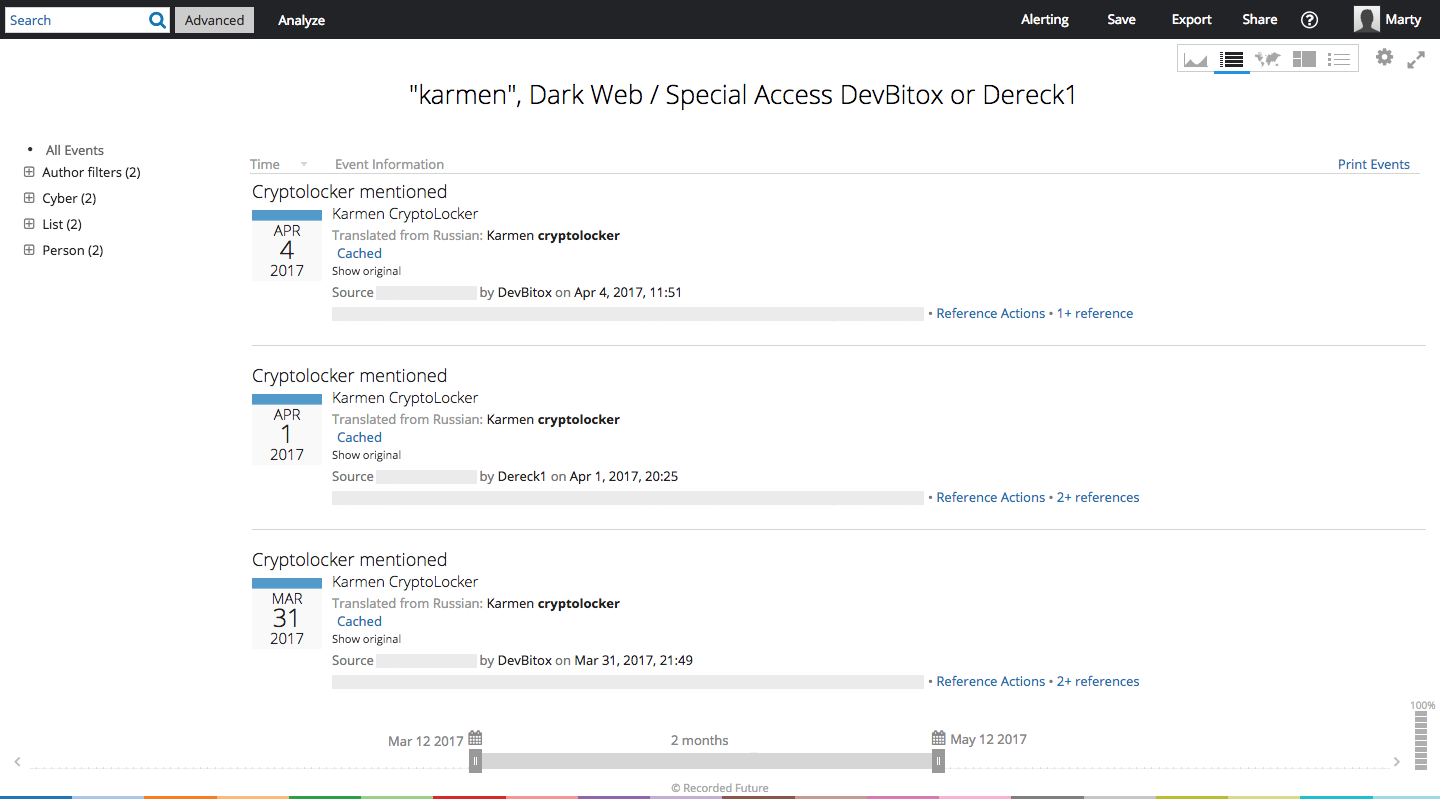

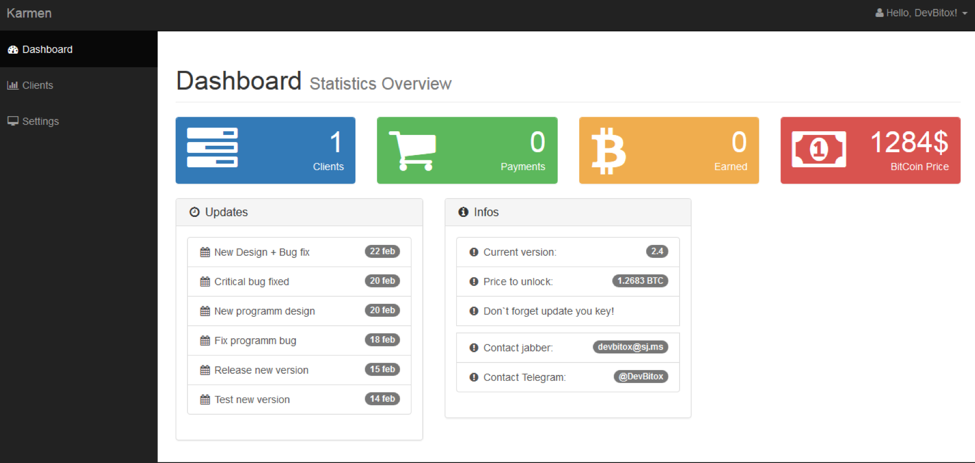

Kilka dni temu firma bezpieczeństwa IT Recorded Future poinformowała o nowym typie zagrożenia wykrytym w sieci Dark Web. Ransomware o nazwie Karmen dystrybuowany jest w modelu RaaS (ransomware-as-a-service) jako wariant wirusa Hidden Tear, szyfrującego projektu open-source.

Podobnie jak wiele współczesnych zagrożeń wirus szyfruje dane ofiar silnym protokołem AES-256, ale jego prawdziwym wyróżnikiem jest wyjątkowo złośliwe traktowanie poszkodowanych. Jeżeli infekując komputer Karmen wykryje na nim środowisko sandboxowe (specjalistyczny moduł bezpiecznego „testowania” wirusów) lub oprogramowanie analityczne, mogące ostrzec użytkownika o ataku, to po zaszyfrowaniu jego danych wirus automatycznie usuwa własne narzędzie deszyfrujące. W konsekwencji, gdy ofiara zapłaci szantażystom, to jej pliki będą już nie do odzyskania po bezpośrednim kontakcie z przestępcami. Może za to spróbować odzyskać dane narzędziami opracowanymi dla ransomware Hidden-Tear na bazie którego powstał Karmen.

Czy ten artykuł był pomocny?

Oceniono: 0 razy