Badacze malware z firmy ESET odkryli odmianę krypto-ransomware KillDisk, który został użyty przez grupę hackerów BlackEnergy w atakach na infrastrukturę krytyczną Ukrainy pod koniec 2015 roku pozbawiając tysięcy obywateli dostępu do energii elektrycznej. KillDisk, w obecnej postaci, uszkadza desktopy napędzane różnymi dystrybucjami Linuksa – przy okazji szyfruje pliki „w jedną stronę” i żąda aż 222 BTC, czyli około 250000 dolarów za dostęp do danych. Rozprzestrzenia się przy pomocy złośliwych plików-backdoorów, po uruchomieniu których napastnicy przy pomocy Meterpretera i komunikacji z C&C uzyskują zdalny dostęp do zainfekowanych komputerów – to zupełnie inaczej niż pierwsze warianty ransomware KillDisk, które zostały wykorzystane do ataków na systemy ICS i SCADA, gdzie ransomware KillDisk komunikował się poprzez API komunikatora Telegram.

222 BTC okupu

Chyba sami przestępcy nie wierzą, że ktokolwiek zapłaci tak absurdalnie wysoką cenę. Co więcej, autorzy złośliwego oprogramowania celowo wpuszczają ofiarę w maliny, sugerując, że po zaszyfrowaniu danych wskazany jest bezpośredni kontakt na podany adres e-mail w celu uzyskania instrukcji wpłacenia okupu. Na nic to się zda – z przeprowadzonej analizy przez badaczy bezpieczeństwa z firmy ESET wynika, że ransomware KillDisk nie komunikuje się z żadnym C&C i nie przechowuje szyfrującego klucza na dysku twardym. Operacja enkrypcji przebiega w jedną stronę – symetryczny algorytm 3DES wykonuje 3 rundy szyfrowania pierwszych 4096 bitów każdego pliku kluczem sekretnym o długości 64 bitów, podczas gdy wersja KilkDisk dla Windows stosuje dwukrotne szyfrowanie algorytmem CryptGenRandom 256-bitowym oraz symetrycznym AES-1024 nadpisując każdy plik.

Użytkownicy systemów Linux również powinni zadbać o kopię zapasową swoich danych. Wirus KillDisk szyfruje następujące katalogi (systemowe oraz użytkownika):

/boot, /bin, /sbin, /lib/security, /lib64/security, /usr/local/etc, /etc, /mnt, /share, /media, /home, /usr, /tmp, /opt, /var, /root

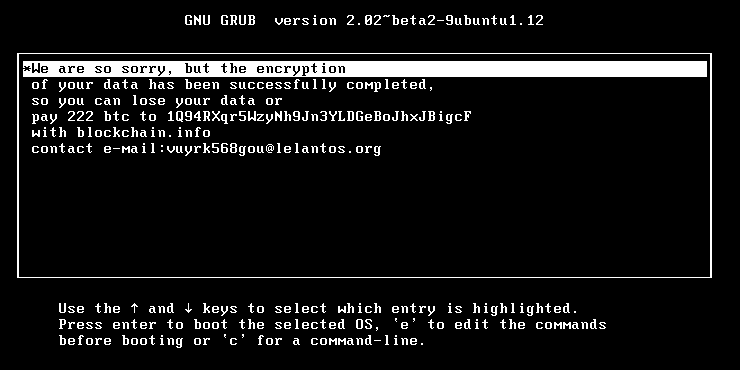

Następnie nadpisuje program rozruchowy GRUB. Po restarcie, zamiast listy wyboru systemu operacyjnego lub innych zaawansowanych opcji startowych, zostanie wyświetlony poniższy komunikat:

Najważniejszą kwestią w tym incydencie jest fakt, że ransomware ani nie przechowuje żadnego klucza lokalnie, ani też nie wysyła go do serwerów przestępców. Zapłacenie okupu za odzyskanie danych jest czystym zmarnowaniem pieniędzy. Ale jest też dobra informacja: badacze znaleźli sposób na odzyskanie danych dla wariantu napisanego dla Linux, jednak szczegółów nie podali…

Moreover, ESET researchers have noted a weakness in the encryption employed in the Linux version of ransomware, which makes recovery possible, albeit difficult. (Note that this does not apply to the Windows version.)

Czy ten artykuł był pomocny?

Oceniono: 0 razy