Trzeba przyznać, że ransomware MindLost całkiem nieźle próbuje przyśpieszyć przejście przez cały ten proces płacenia okupu za odzyskanie danych, ale nad pewnymi aspektami cyberprzestępcy muszą jeszcze trochę popracować. Pierwsza analizy złośliwego oprogramowania sugerują, że jest do dopiero wersja rozwojowa wirusa. Ale wyjaśnijmy wszystko od początku.

Płacenie okupu w kryptowalucie Bitcoin zapewnia cyberprzestępcą całkiem wysoką anonimowość. Jest ona na tyle duża, że nie namierzenie właściciela portfela BTC to zadanie bardzo trudne. Bitcoin w odróżnieniu od Monero posiada wadę — można prześledzić historię wpłat i wypłat z konta właściciela portfela.

Gwarancja anonimowości jest dla cyberprzestępców niczym lep na muchy, czymś czego od bardzo dawna potrzebowali. Ze znaczną większością przypadków zaszyfrowania plików wiązała się konieczność zainstalowania przeglądarki Tor i odwiedzenia podanej strony, na której znajdowała się dalsza instrukcja. Później zrezygnowano z tego pomysłu. „How to” zostawiano w pliku TXT / HTML na dysku lokalnym z podanym numerem portfela do przelewu. Przestępcy zostawiali też na siebie namiary, zwykle był to mail, ale na kontakcie zależało bardziej ofiarom. Później zautomatyzowano ten proces, wiążąc numer identyfikacyjny zainfekowanego systemu z portfelem BTC.

Operowanie z kryptowalutami i kantorami wymiany sprawiało niektórym osobom niemałą trudność, dlatego już niedługo możemy zaobserwować nową technikę ataków powiązaną z ransomware. Mianowicie ransomware będzie wyłudzać szczegółowe dane z karty płatniczej, czyli tak jak robi to pierwsza wersja ransomware MindLost.

Ransomware MindLost

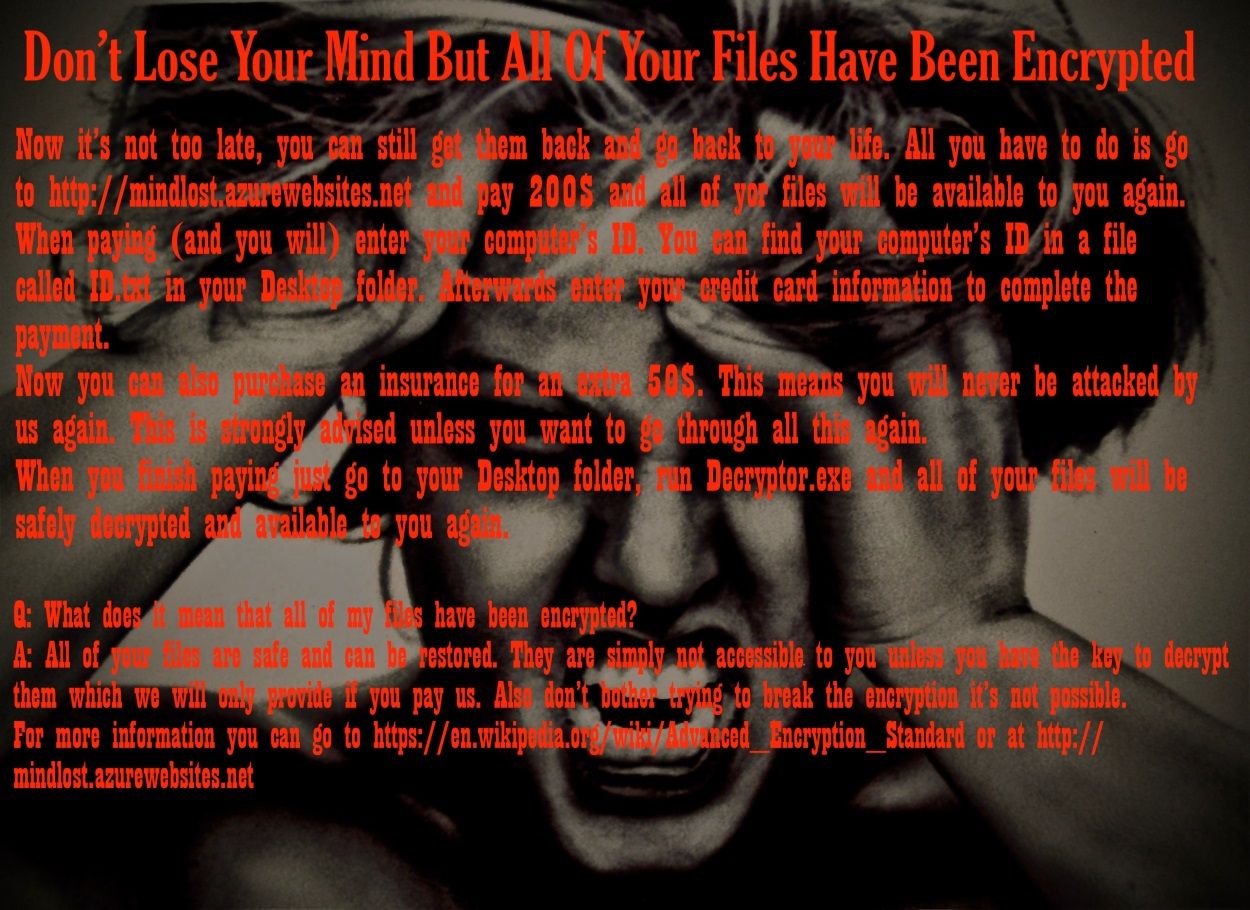

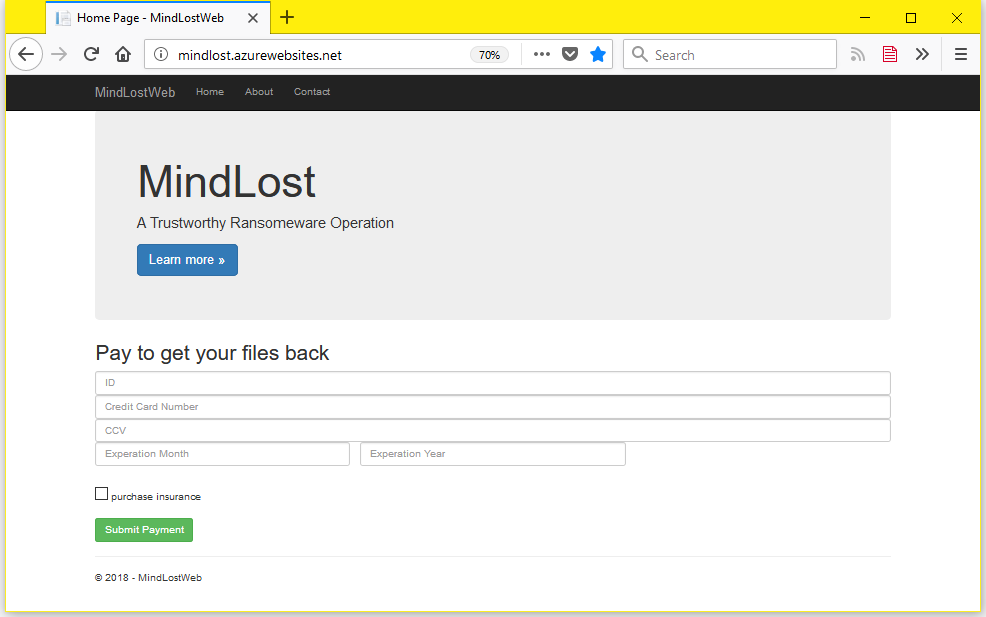

MindLost po zaszyfrowaniu plików przekierowuje użytkownika do strony internetowej (w sieci Internet, nie Tor) celem zapłacenia okupu. Nie wiadomo, czy znaleziona próbka jest dopiero w fazie deweloperskiej / testowej (a wszystko na to wskazuje), ale wykorzystanie ransomware’u i phishingu w jednym ataku to pomysł całkiem niezły. Brakuje tylko dobrze przygotowanej strony z płatnościami, która powinna być zabezpieczona protokołem SSL. Ta sztuczka na pewno uśpiłaby czujność niejednego użytkownika.

Ransomware MindLost szyfruje bardzo niewielką ilość typów plików, ograniczając się tylko do rozszerzeń:

.c .jpg .mp3 .mp4 .pdf .png .py .txt

Przeszukiwanie plików realizowane jest tylko w katalogach:

Windows Program Files Program Files (x86)

Poddane wstecznej inżynierii ransomware MindLost ujawniło nam, że powyższy filtr nie jest jeszcze aktywowany, a ransomware szyfruje pliki tylko w lokalizacji „C:\Users".

Zaszyfrowane pliki otrzymują nowe rozszerzenie „.enc”, co oznacza, że na przykład „plik.docx” po zaszyfrowaniu będzie miało postać „plik.docx.enc”.

Jeżeli proces szyfrowania zostanie zakończony, to ransomware MindLost pobiera tapetę z ciągle aktywnego adresu URL:

hxxp://image.ibb.co/kO6xZ6/insane_uriel_by_urielstock_4.jpg

Dodatkowo ransomware MindLost zaszywa się w rejestrze systemowym, dodając się do autostartu systemu operacyjnego:

HKU\Administrator\Software\Microsoft\Windows\CurrentVersion\Run

W ostatnim etapie ransomware MindLost wyświetla stronę internetową „http://mindlost.azurewebsites[.] net”, na które ofiara „proszona” jest o wprowadzenie danych z karty kredytowej, aby zapłacić okup za odszyfrowanie plików.

Dziwne jest to, że MindLost nie żąda zapłaty w kryptowalucie. Zamiast tego cyberprzestępca podstawia fałszywą stronę z płatnościami online. Jak łatwo się domyślić ofiara nie przekaże pieniędzy na konto oszusta / słupa. Tak naprawdę nic się nie stanie do czasu, aż przestępca nie wyczyści konta bankowego ofiary — przekazanie poufnych danych karty płatniczej do tego prowadzi.

Ransomware MindLost w wersji rozwojowej

Trudno w to uwierzyć, że ransomware MindLost to dziwny jeszcze w wersji testowej. Nie tylko nie szyfruje większości znanych typów plików, i nie robi tego w obszarze całego dysku twardego, ale plik binarny szkodnika zawiera dziwne nazwy w kodzie. Jedną z takich ciągów znaków jest potencjalny autor wirusa — „Hi Daniel Ohayon”, chociaż to jeszcze o jeszcze nie świadczy. Ponadto kod ransomware posiada zahardkodowane na sztywno dane uwierzytelniające do zdalnej bazy danych ofiar!

Według badaczy z MalwareHunter wszystkie cztery próbki dostępne na VirusTotal są takie same. Możemy więc przypuszczać, że ransomware MindLost póki co jest jeszcze w fazie testowej, ale już niedługo możemy być świadkami jego pełnych możliwości.

Przestrzegamy Czytelników, aby zachowali ostrożność podczas wykonywania operacji kartą płatniczą. To prawda, że jest to bardzo bezpieczny sposób płatności w Internecie, ale licho nie śpi. Uważajcie na phishing i ransomware!

Czy ten artykuł był pomocny?

Oceniono: 0 razy