Eksperci z Kaspersky Lab wykryli nową wersję szkodliwego programu RAA, który szyfruje dane ofiar i żąda zapłacenia okupu (tzw. ransomware). RAA pojawił się w czerwcu 2016 r. i był pierwszym znanym szkodliwym programem ransomware, który został napisany w całości na platformie JScript. Podobnie jak poprzednia wersja, jest ona rozprzestrzeniana za pośrednictwem poczty e-mail, teraz jednak szkodliwy kod jest ukryty w załączniku, który stanowi chronione hasłem archiwum zip. W ten sposób przestępcy chcieli wywieść w pole rozwiązania antywirusowe, ponieważ trudniej jest zbadać zawartość chronionego archiwum.

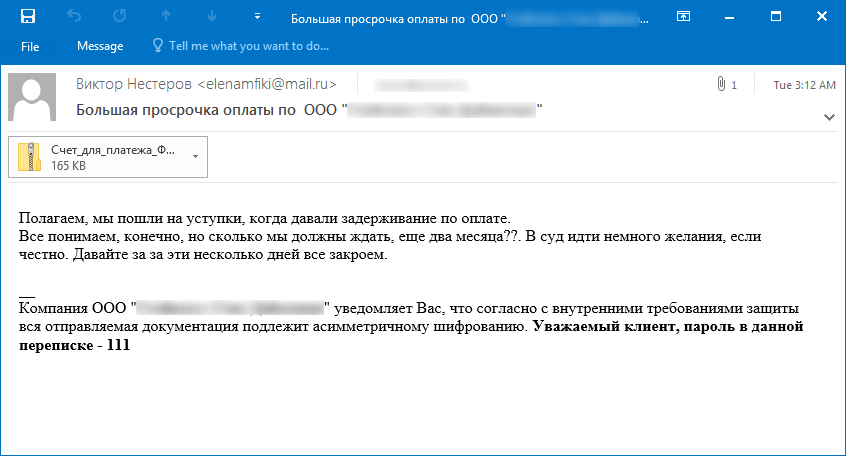

Analizując wiadomości e-mail, eksperci stwierdzili, że celem oszustów nie są użytkownicy domowi, a raczej firmy: ofiary otrzymywały szkodliwe wiadomości e-mail zawierające informacje odnośnie zaległej płatności od dostawcy. Aby dodać wiadomościome-mail wiarygodności, oszuści informowali, że ze względów bezpieczeństwa załączony plik został zabezpieczony (hasło do archiwum zostało podane na końcu wiadomości e-mail) i jest dodatkowo chroniony przy pomocy szyfrowania asymetrycznego. Taka informacja brzmi niedorzecznie dla osób świadomych kwestii cyberbezpieczeństwa, ale zwiększa zaufanie do wiadomości wśród niedoświadczonych użytkowników.

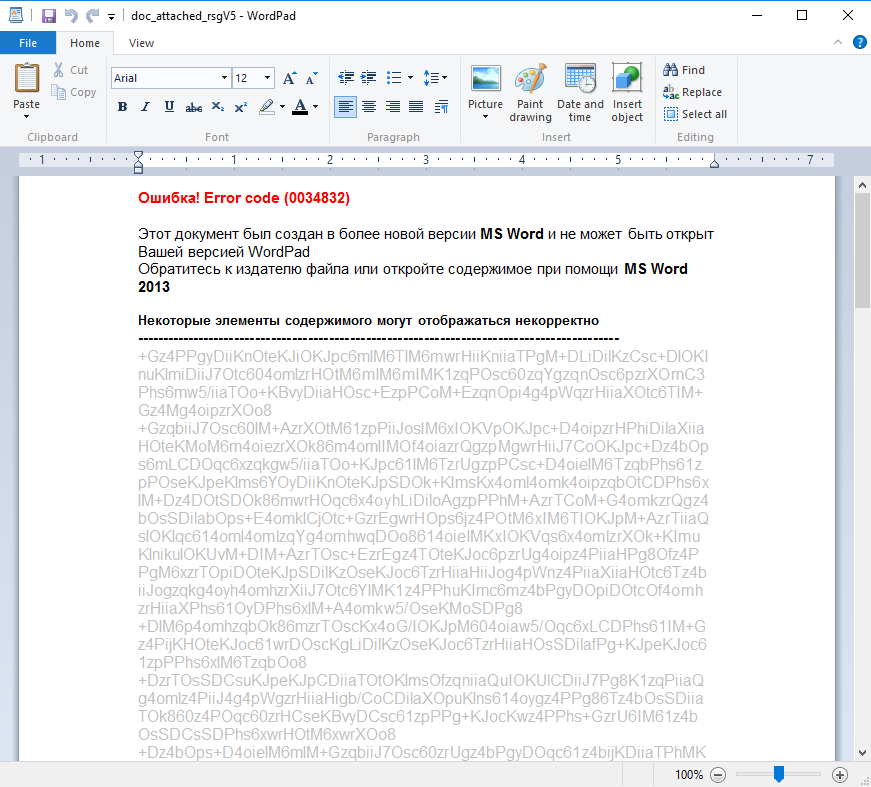

Dalszy proces infekcji wygląda podobnie jak w przypadku wcześniejszej wersji oprogramowania ransomware RAA. Użytkownik uruchamia plik .js, który rozpoczyna szkodliwy proces. Aby odwrócić uwagę ofiary, trojan wyświetla fałszywy dokument tekstowy, który zawiera losowy zestaw znaków. Podczas gdy ofiara próbuje zrozumieć, co się dzieje, w tle RAA szyfruje pliki. Na koniec szkodnik umieszcza na pulpicie informację o okupie, a wszystkie zaszyfrowane pliki uzyskują nowe rozszerzenie .locked.

Główna różnica w porównaniu z poprzednią wersją polega na tym, że RAA nie musi już komunikować się z cyberprzestępczym serwerem kontroli w celu zaszyfrowania plików na komputerze ofiary. Zamiast żądać klucza głównego z serwera, trojan generuje, szyfruje i przechowuje go na zainfekowanej maszynie. Cyberprzestępcy posiadają prywatny klucz umożliwiający odkodowanie zaszyfrowanego unikatowego klucza głównego. Gdy okup zostanie zapłacony, przestępcy żądają od użytkownika wysłania zaszyfrowanego klucza głównego, który zostanie zwrócony w postaci odszyfrowanej wraz z oprogramowaniem deszyfrującym. Ten schemat działania został prawdopodobnie zastosowany po to, by szkodliwe oprogramowanie mogło zaszyfrować maszyny, które nie mają dostępu do internetu.

Trojan ten potrafi kraść hasła ze wszystkich klientów poczty e-mail oraz wysyłać je do cyberprzestępców. Posiadanie tych haseł oznacza, że oszuści mogą rozprzestrzeniać swoje szkodliwe oprogramowanie „w imieniu” użytkowników zainfekowanych maszyn, dzięki czemu mogą znacznie łatwiej przekonać ofiarę, że dany e-mail nie jest szkodliwy. Z firmowej poczty ofiary szkodnik może rozprzestrzeniać się do wszystkich kontaktów biznesowych na liście. Z tego miejsca oszuści mogą wybrać interesujące ich kontakty i przeprowadzić ataki ukierunkowane.

Szczegóły techniczne dotyczące szkodliwego programu RAA są dostępne na stronie https://kas.pr/5WUv

Czy ten artykuł był pomocny?

Oceniono: 0 razy