Jak informuje Bleeping Computer, szpital w Indianie zapłacił 55000 dolarów (4 BTC) okupu za odszyfrowanie plików po ataku ransomware SamSam. Do infekcji doszło 11 stycznia. Niestety oprócz strat finansowych, na ataku ucierpieli bezpośrednio pacjenci, dla których zaplanowane operacje musiały zostać przełożone.

Steve Long, CEO szpitala powiedział, że ransomware zaszyfrowało ponad 1400 plików, a przywrócenie danych może potrwać kilka dni, do nawet jednego tygodnia. Dodał, że szpital posiadał kopię zapasowa, ale jej odtworzenie jest mniej opłacalne z biznesowego punktu widzenia. Z tego powodu szpital postanowił zapłacić okup.

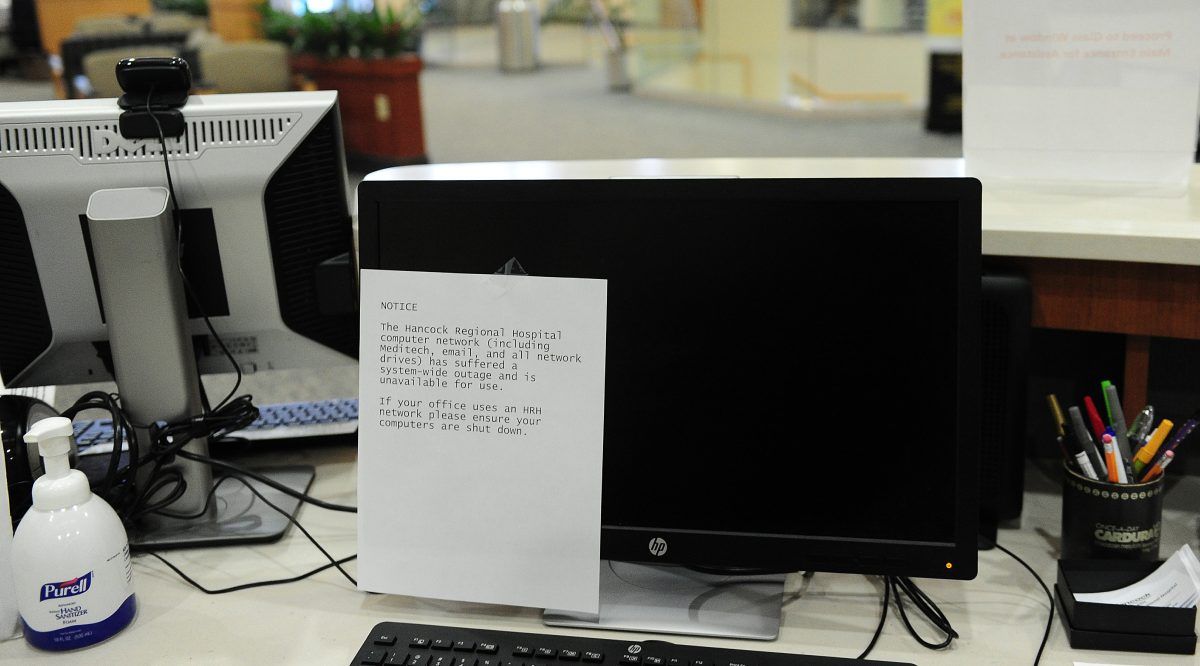

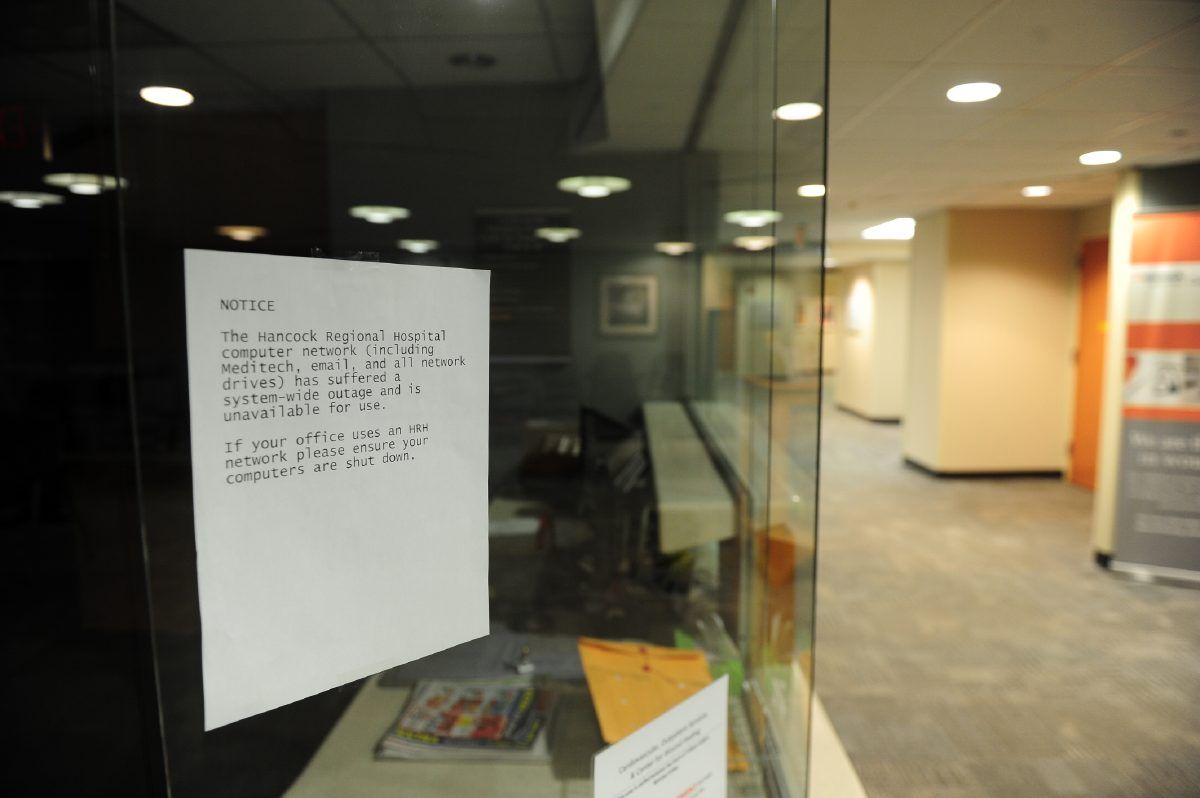

Praca szpitala na kilka dni została sparaliżowana:

Szefowie szpitala wydali szczegółowy komunikat o incydencie. Kartki z informacją dla pacjentów i odwiedzających powieszono na każdych drzwiach i stanowiskach komputerowych:

Ransomware SamSam rozprzestrzeniał się przez słabo zabezpieczony port RDP. Przestępcy znając informacje o połączeniu zautomatyzowali atak metodą brute-force i szyfrowali następujące pliki:

.vb,.asmx,.config,.3dm,.3ds,.3fr,.3g2,.3gp,.3pr,.7z,.ab4,.accdb,.accde,.accdr,.accdt,.ach,.acr,.act,.adb,.ads,.agdl,.ai,.ait,.al,.apj,.arw,.asf,.asm,.asp,.aspx,.asx,.avi,.awg, .back,.backup,.backupdb,.bak,.lua,.m,.m4v,.max,.mdb,.mdc,.mdf,.mef,.mfw,.mmw,m oneywell,.mos,.mov,.mp3,.mp4,.mpg,.mrw,.msg,.myd,.nd,.ndd,.nef,.nk2,.nop,.nrw,.ns2,.ns3,.ns4,.nsd,.nsf,.nsg,.nsh,.nwb,.nx2,.nxl,.nyf,.tif,.tlg,.txt,.vob,.wallet, .war,.wav,.wb2,.wmv,.wpd,.wps,.x11,.x3f,.xis,.xla,.xlam,.xlk,.xlm,.xlr,.xls,.xlsb,.xlsm,.xlsx,.xlt,.xltm,.xltx,.xlw,.xml,.ycbcra,.yuv,.zip,.sqlite,.sqlite3,.sqlitedb,.sr2, .srf,.srt,.srw,.st4,.st5,.st6,.st7,.st8,.std,.sti,.stw,.stx,.svg,.swf,.sxc,.sxd,.sxg,.sxi,.sxm,.sxw,.tex,.tga,.thm,.tib,.py,.qba,.qbb,.qbm,.qbr,.qbw,.qbx,.qby,.r3d,.raf,.rar,.rat, .raw,.rdb,.rm,.rtf,.rw2,.rwl,.rwz,.s3db,.sas7bdat,.say,.sd0,.sda,.sdf,.sldm,.sldx,.sql,.pdd,.pdf,.pef,.pem,.pfx,.php,.php5,.phtml,.pl,.plc,.png,.pot,.potm,.potx, .ppam,.pps,.ppsm,.ppsx,.ppt,.pptm,.pptx,.prf,.ps,.psafe3,.psd,.pspimage,.pst,.ptx,.oab,.obj,.odb,.odc,.odf,.odg,.odm,.odp,.ods,.odt,.oil,.orf,.ost,.otg,.oth,.otp, .ots,.ott,.p12,.p7b,.p7c,.pab,.pages,.pas,.pat,.pbl,.pcd,.pct,.pdb,.gray,.grey,.gry,.h,.hbk,.hpp,.htm,.html,.ibank,.ibd,.ibz,.idx,.iif,.iiq,.incpas,.indd,.jar,.java,.jpe, .jpeg,.jpg,.jsp,.kbx,.kc2,.kdbx,.kdc,.key,.kpdx,.doc,.docm,.docx,.dot,.dotm,.dotx,.drf,.drw,.dtd,.dwg,.dxb,.dxf,.dxg,.eml,.eps,.erbsql,.erf,.exf,.fdb,.ffd,.fff,.fh,.fhd, .fla,.flac,.flv,.fmb,.fpx,.fxg,.cpp,.cr2,.craw,.crt,.crw,.cs,.csh,.csl,.csv,.dac,.bank,.bay,.bdb,.bgt,.bik,.bkf,.bkp,.blend,.bpw,.c,.cdf,.cdr,.cdr3,.cdr4,.cdr5,.cdr6, .cdrw,.cdx,.ce1,.ce2,.cer,.cfp,.cgm,.cib,.class,.cls,.cmt,.cpi,.ddoc,.ddrw,.dds,.der,.des, .design,.dgc,.djvu,.dng,.db,.db-journal,.db3,.dcr,.dcs,.ddd,.dbf,.dbx,.dc2,.pbl, .sql,.mdf

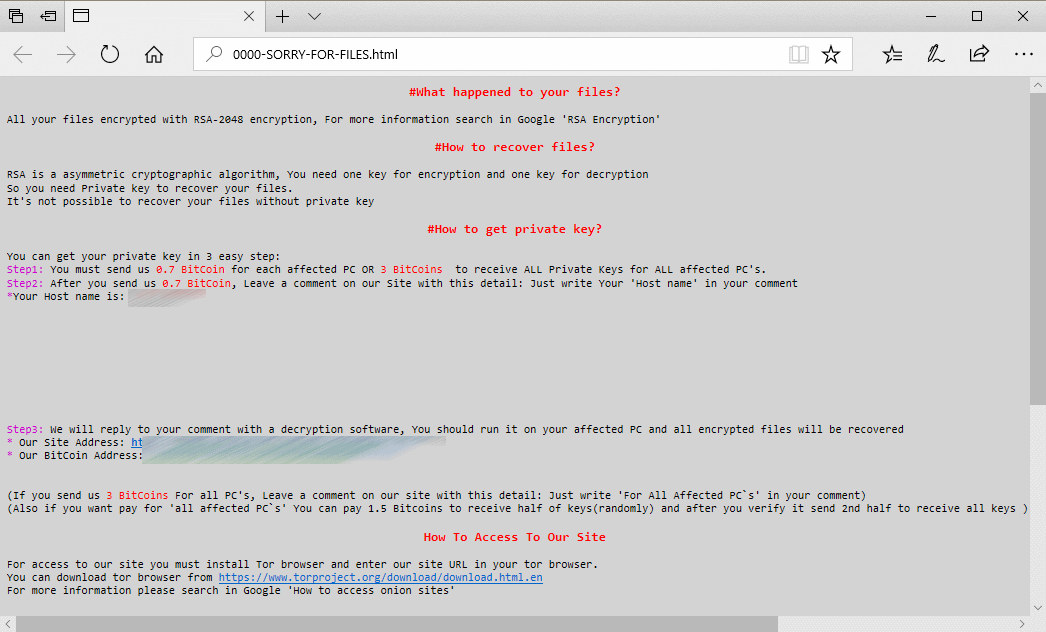

Ktoś wiedział, co robi, dlatego zawczasu zaplanował przeprosiny — „Sorry for files”:

Do podobnego ataku z wykorzystaniem tego samego szkodnika doszło w kwietniu 2017. Wtedy ofiarą został szpital w Nowym Jorku. Tam przestępcy zażądali 44000 dolarów. Szpital odmówił zapłacenia okupu, a odbudowana systemów informatycznych trwało miesiąc.

W roku 2018 ofiarami prawdopodobnie tych samych przestępców stało się już kilka szpitali w USA i — jak donosi anonimowy informator — jeden z systemów ICS (Industrial Control Systems) nieznanej firmy.

Jak dochodzi do infekcji?

Na różne sposoby. Zazwyczaj rozpoczyna się to od zainfekowanych załączników w kampanii SPAM-u lub z wykorzystaniem narzędzi typu Exploit Kit, które posiadają gotowe exploity na niezałatane przeglądarki i zainstalowane rozszerzenia. Z pośród wektorów ataku z 2018 roku wymienia się niepoprawnie zabezpieczone połączenia RDP — malware po zalogowaniu się do komputera infekuje system i rozprzestrzenia się na inne. W zależności od ilości zainfekowanych maszyn przestępcy żądają od 0.7 BTC do kilkudziesięciu BTC za odszyfrowanie plików na wszystkich maszynach.

Ochrona przed ransomware SamSam sprowadza się do…

…wszystkich innych typów szkodliwego oprogramowania. A więc:

- regularnego tworzenia kopii zapasowej krytycznych danych. Dobrą praktyka jest przechowywanie kopii w bezpiecznym miejscu, odseparowanym od reszty sieci;

- wdrożenia rozwiązania bazującego na białej liście dozwolonych do działania aplikacji, gdzie wszystkie inne będą traktowane jako niezaufane;

- opracowania segmentacji sieci, uprawnień, stref bezpieczeństwa i identyfikacji użytkowników;

- kształcenia użytkowników w zakresie cyberzagrożeń i socjotechniki;

- terminowego wdrażania aktualizacji oprogramowania i systemów;

Czy ten artykuł był pomocny?

Oceniono: 0 razy