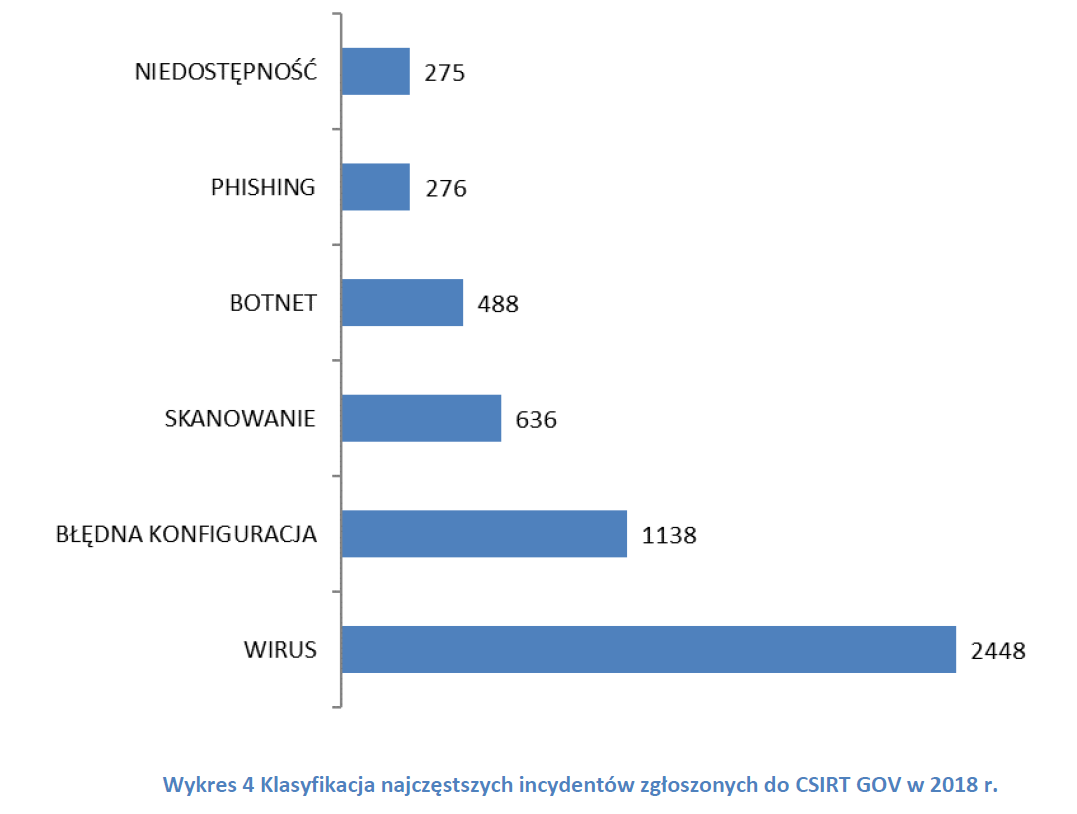

Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT GOV w 2017 roku przyjął 28 281 zgłoszeń dotyczących incydentów bezpieczeństwa teleinformatycznego, z czego 5 819 dotyczyło instytucji publicznych, co stanowi spadek względem 2016 roku, w którym faktycznych incydentów odnotowano 9 288. Z kolei w roku 2018 Agencja Bezpieczeństwa Wewnętrznego przekazała do CSIRT 6 236 przypadków faktycznego naruszenia bezpieczeństwa teleinformatycznego.

Odnotowane w Zespole CSIRT GOV zgłoszenia poddawane są weryfikacji, w wyniku której określa się, czy uzyskana informacja nosi znamiona faktycznego incydentu czy też jest tzw. false positive. Każde przychodzące zgłoszenie wymaga również sprawdzenia, czy dotyczy incydentu zaistniałego już wcześniej, co jest szczególnie wyraźne w sytuacjach wykorzystywania systemów automatycznych oraz prowadzonych kampanii phishingowych. W takich przypadkach, ta sama złośliwa wiadomość trafia do szerokiego grona odbiorców generując wiele zgłoszeń jednego incydentu. W związku z tak prowadzonymi wstępnymi analizami w 2018 roku ustalono, iż przypadków potencjalnych incydentów jest 6236, co stanowi wzrost względem 2017 roku, w którym faktycznych incydentów odnotowano 5 819.

Cyberprzestępcy bardzo często w celu propagacji złośliwego oprogramowania wykorzystują elementy inżynierii społecznej np. złośliwe załączniki w wiadomościach email. Takie wiadomości zaklasyfikowano do kategorii wirus.

Drugą najczęściej występującą kategorią w 2018 roku była błędna konfiguracja urządzenia, w której odnotowano 1 138 incydentów, czyli prawie czterokrotnie mniej niż w roku 2016. Należy podkreślić, iż ten rodzaj zagrożenia bezpieczeństwa, choć nie wynika z ingerencji zewnętrznej w system, w wielu przypadkach może stanowić furtkę do przeprowadzenia skutecznego ataku.

Incydenty z trzeciej najczęściej występującej kategorii skanowanie polega na wysyłaniu pakietów TCP do dowolnych typów urządzeń sieciowych w celu sprawdzenia otwartych portów oraz dostępnych usług. Przedmiotowe działanie może być wykorzystane do złamania zabezpieczeń systemów teleinformatycznych.

ARAKIS 3.0 GOV

System ARAKIS 3.0 GOV to dedykowany, rozproszony system wczesnego ostrzegania o zagrożeniach teleinformatycznych występujących na styku sieci wewnętrznej z siecią Internet. Głównym zadaniem systemu jest wykrywanie i zautomatyzowane opisywanie zagrożeń występujących w sieciach teleinformatycznych na podstawie agregacji, analizy i korelacji danych z różnych źródeł.

System ten jest efektem współpracy Departamentu Bezpieczeństwa Teleinformatycznego ABW oraz działającego w ramach NASK zespołu CERT Polska. ARAKIS-GOV powstał na potrzeby wsparcia ochrony zasobów teleinformatycznych administracji państwowej w wyniku rozszerzenie stworzonego przez CERT Polska systemu ARAKIS o dodatkową funkcjonalność.

ARAKIS-GOV nie jest typowym systemem zabezpieczającym i w żadnym wypadku nie zastępuje funkcjonalności standardowych systemów ochrony sieci takich jak firewall, antywirus czy IDS/IPS. Ze względu jednak na swoją specyfikę może być z powodzeniem stosowany jako uzupełnienie w/w systemów, dostarczające informacji na temat np. nowych typów ataków, obserwowanych z poziomu dużej liczby lokalizacji; trendów aktywności ruchu sieciowego na poszczególnych portach; zainfekowanych hostów w sieci wewnętrznej.

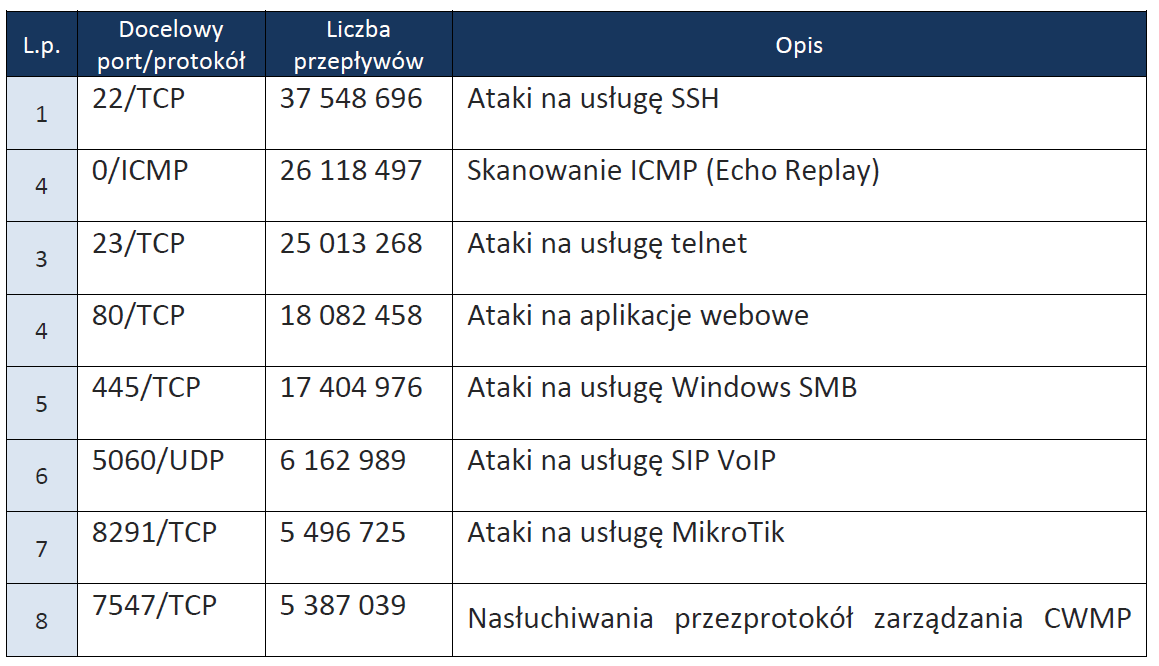

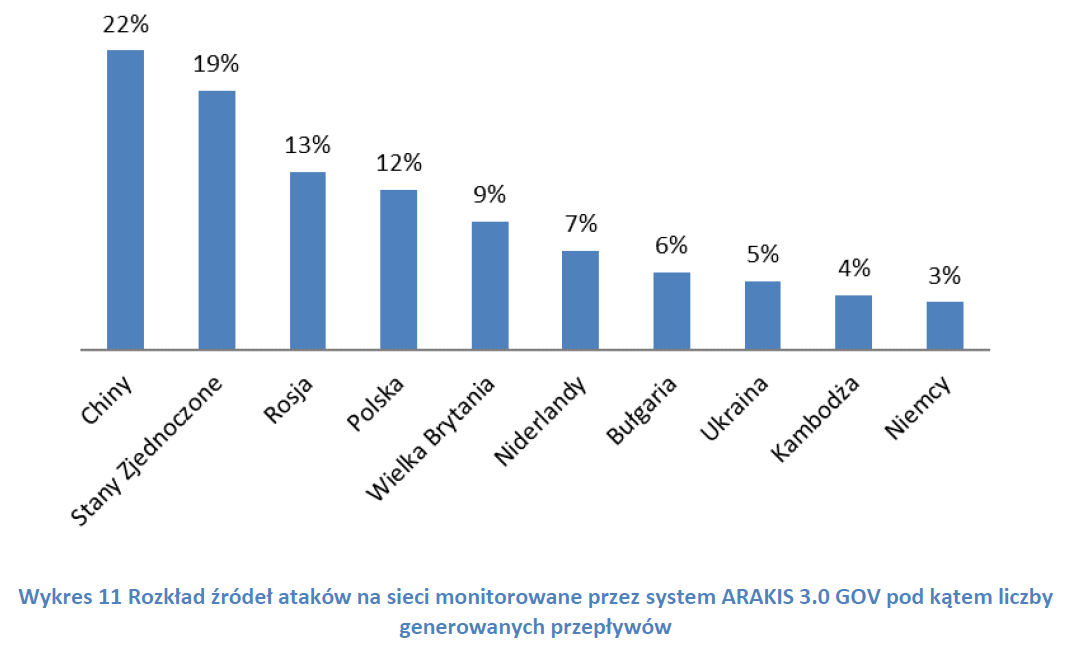

W 2018 roku w sieciach teleinformatycznych podmiotów uczestniczących w projekcie ARAKIS 3.0 GOV zanotowano łącznie 319 943 424 przepływów, co przełożyło się na 454 207 wygenerowanych przez system alarmów:

- 62 365 alarmów miało priorytet pilny, tzn. wymagało natychmiastowej reakcji na zagrożenie ze strony administratorów, niosło duże ryzyko przełamania zabezpieczeń;

- 104 502 alarmów miało priorytet wysoki, tzn. wymagało wzmożonej uwagi w kontekście zagrożenia wskazanego w alarmie, niosło średnie ryzyko przełamania zabezpieczeń;

- 15 412 alarmów miało priorytet średni, tzn. były to alarmy informujące o dobrze znanym zagrożeniu, które niosły małe ryzyko przełamania zabezpieczeń;

- 271 928 alarmów miało priorytet niski, tzn. były to alarmy czysto informacyjne dot. aktualnej sytuacji na styku sieci wewnętrznej z siecią Internet.

W ramach klasyfikacji największą ilość alarmów — 57% przypisano do „Urzędy”, 17% Ministerstwa, 12% Infrastruktura Krytyczna, 6% Służby i Wojsko, 5% Instytutu.

Czy ten artykuł był pomocny?

Oceniono: 0 razy