Trend Micro, światowy lider w dziedzinie zabezpieczeń cybernetycznych, opublikował roczny raport na temat bezpieczeństwa pt. „2016 Security Roundup: A Record Year for Enterprise Threats„. Rok 2016 upłynął pod znakiem wymuszeń online – odnotowano rekordową liczbę takich zagrożeń. Wykryto ponad miliard ataków typu ransomware na całym świecie. Liczba tych nadużyć w Polsce to 4% wszystkich ataków dla regionu EMEA.

W 2016 r. firma Trend Micro wraz z zespołem Zero Day Initiative (ZDI) wykryła 780 luk w zabezpieczeniach, z czego 678 zostało zgłoszonych w ramach programu ZDI nagradzającego odkrywców nowych zagrożeń. ZDI weryfikuje każdą zgłoszoną lukę, a następnie informuje o niej odpowiedniego producenta oprogramowania. W porównaniu z 2015 r. Trend Micro i ZDI znalazły w oprogramowaniu Apple o 188% więcej luk, a w oprogramowaniu Microsoft – o 47% mniej. Wykorzystanie nowych luk w zabezpieczeniach przez zestawy eksploitów spadło o 71%, głównie dzięki aresztowaniu cyberprzestępców używających eksploita Angler, które miało miejsce w czerwcu 2016 r.

Najważniejsze tematy raportu

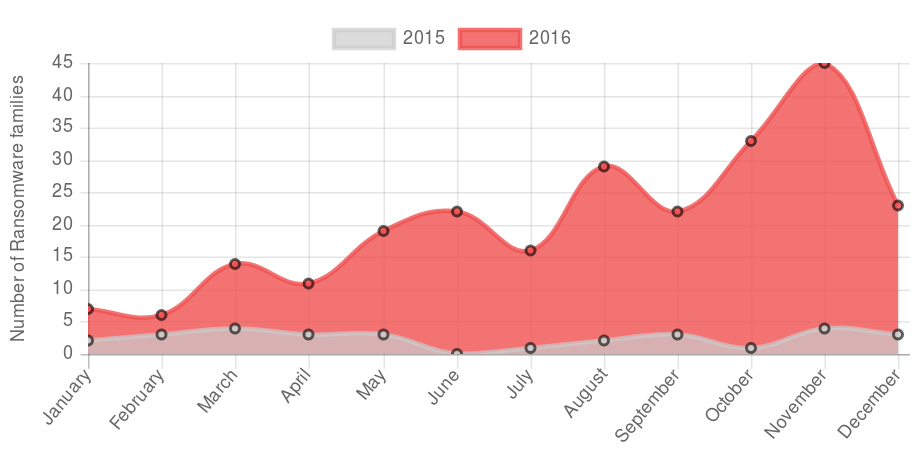

Nasilenie ataków ransomware – w ciągu 12 miesięcy liczba rodzin szkodliwego oprogramowania typu ransomware wzrosła z 29 do 246, co należy tłumaczyć przede wszystkim opłacalnością takich ataków. Choć zachęca się firmy i użytkowników indywidualnych do niepłacenia okupu, w ubiegłym roku cyberprzestępcom udało się wymusić około miliard dolarów.

Cyberprzestępcy coraz częściej inicjowali ataki typu ransomware i BEC (Business Email Compromise), aby wymusić okup od przedsiębiorstw. Liczba nowych rodzin oprogramowania ransomware wzrosła o 748%, a straty poniesione przez firmy wskutek takich ataków na całym świecie osiągnęły miliard dolarów.

Nasilenie ataków BEC – podobnie jak ransomware, również wyłudzenia BEC przyniosły cyberprzestępcom ogromne zyski. W wyniku takich ataków firmy na całym świecie traciły średnio po 140 000 USD. Zagrożenia typu BEC zwróciły również uwagę na skuteczność technik inżynierii społecznej stosowanych wobec przedsiębiorstw.

Różnorodność luk w zabezpieczeniach – w 2016 r. Trend Micro i Zero Day Initiative (ZDI) wykryły rekordowo dużą liczbę luk w zabezpieczeniach. Większość dotyczyła oprogramowania Adobe Acrobat Reader DC i Advantech WebAccess. Obie te aplikacje są szeroko stosowane w środowiskach przedsiębiorstw i systemach SCADA (Supervisory Control and Data Acquisition).

Eliminacja eksploita Angler – po aresztowaniu 50 hakerów zestaw eksploitów Angler, który kiedyś dominował na cyberprzestępczej scenie, zaczął z niej powoli znikać, aż w końcu przestał istnieć. Choć nowe zestawy eksploitów szybko wypełniły miejsce po Anglerze, do końca 2016 r. liczba luk w zabezpieczeniach wykorzystanych przez tego typu ataki spadła o 71%.

Trojany bankowe i ataki na bankomaty – cyberprzestępcy od dłuższego czasu używają trojanów bankowych, szkodliwego oprogramowania atakującego bankomaty oraz technik kopiowania pasków magnetycznych kart płatniczych. W ostatnich latach ataki te stały się jednak bardziej zróżnicowane. Hakerzy uzyskują dostęp do informacji umożliwiających identyfikację osób i danych uwierzytelniających, które można wykorzystać również w celu włamywania się do sieci przedsiębiorstw.

Masowy atak z użyciem botnetu Mirai – w październiku 2016 r. cyberprzestępcy wykorzystali słabo zabezpieczone urządzenia internetu rzeczy do przeprowadzenia rozproszonego ataku typu „odmowa usługi” (DDoS), który objął około 100 000 tego typu urządzeń. W rezultacie takie serwisy internetowe jak Twitter, Reddit i Spotify musiały odłączyć się na kilka godzin od sieci WWW.

Rekordowy wyciek danych z Yahoo – w sierpniu 2013 r. firma Yahoo doświadczyła największego wycieku danych w swojej historii. Cyberprzestępcy ukradli informacje z miliarda kont użytkowników. Incydent ten został jednak ujawniony dopiero trzy miesiące po ogłoszeniu innego wycieku danych we wrześniu 2016 r., gdy łupem hakerów padło o 500 milionów kont więcej. Zdarzenia te wywołały dyskusję o odpowiedzialnym ujawnianiu informacji i odpowiedzialności przedsiębiorstw wobec klientów za bezpieczeństwo danych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy