Dwa dni temu, tj. 23 maja informowaliśmy o nowej kampanii spamu zawierającej podejrzany załącznik z wiadomością podszywającą się pod firmę kurierską TNT Express. Złośliwym załącznikiem okazał się trojan bankowy BackSwap, którego przeanalizowano w firmie Eset. Analitycy zagrożeń z krakowskiego laboratorium odkryli, że trojan bankowy modyfikuje numery rachunków w przelewach internetowych pięciu największych polskich banków (mBank, ING Bank Śląski, BZ WBK, PKO BP, Pekao SA).

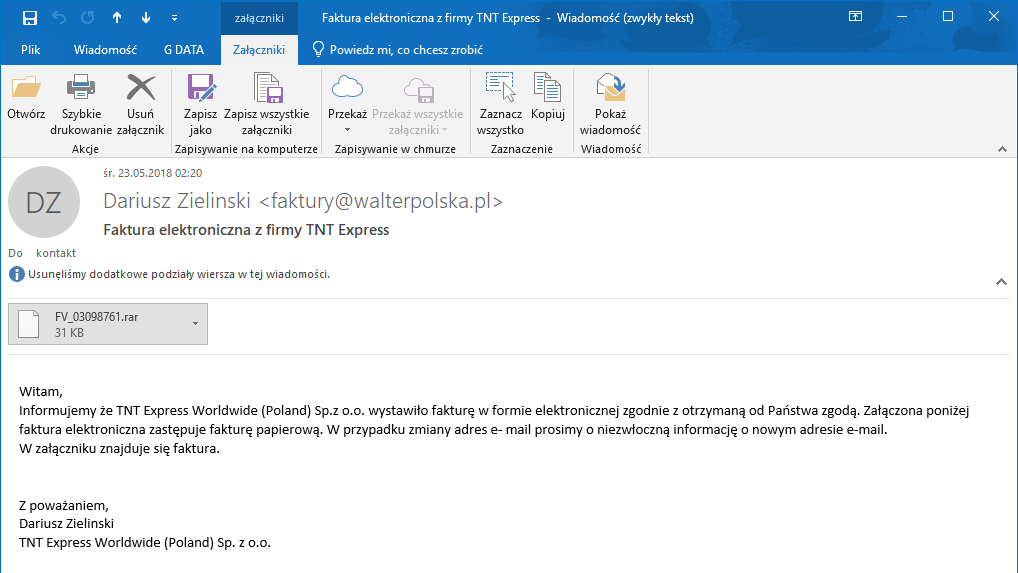

Zagrożenie, jak już wspomniano, jest dystrybuowane za pośrednictwem fałszywej wiadomości z rzekomą fakturą:

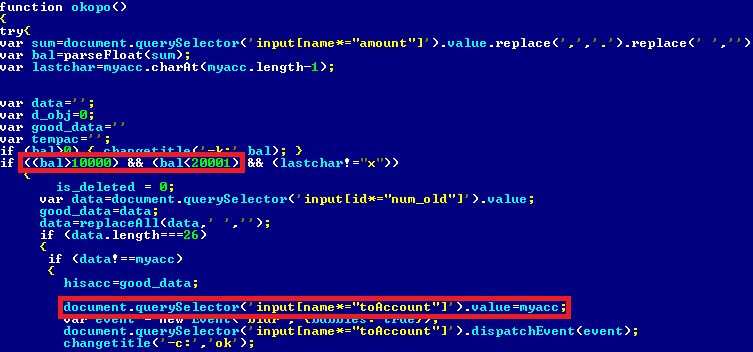

Działanie trojana bankowego polega na stałym monitorowaniu zachowania użytkownika w przeglądarce internetowej. W momencie, gdy BackSwap wykryje, że ofiara otwiera stronę swojego banku, sprawdza, czy znajduje się na zdefiniowanej przez cyberprzestępców liście celów. Jeśli tak jest, dokonuje wszczepienia złośliwego skryptu (albo do konsoli w przeglądarce, albo bezpośrednio do paska adresowego widocznego w oknie przeglądarki). Kiedy klient banku wykonuje przelew na kwotę większą niż 10 tysięcy złotych, skrypt niezauważalnie podmienia numer konta i pieniądze trafiają bezpośrednio do cyberprzestępcy.

– komentuje Paweł Śmierciak z ESET.

Początkowo BackSwap w swoim działaniu był podobny do innego trojana bankowego wykrytego w kwietniu przez CERT Polska. Autor lub autorzy trojana eksperymentowali wcześniej z kradzieżą portfeli kryptowalut. Później przerzucili się na konta bankowe ciągle ulepszając technikę kradzieży pieniędzy. Ostatnio dodana funkcja sprawdzała wysokości przelewów — trojan atakował tylko wtedy, jeżeli przelew wykonywany był na co najmniej 10 000zł.

Trojan bankowy BackSwap: Jak chronić swoje finanse?

Przede wszystkim zalecamy ostrożność podczas otwierania podejrzanych załączników. Jeżeli korzystacie z oprogramowania antywirusowego Eset, to przygotowaliśmy dla was poradnik, dzięki któremu w kilku krokach zwiększycie ochronę swoich komputerów. Niestety oprogramowanie Eset nie posiada włączonych wszystkich istotnych funkcji zabezpieczających, dlatego tym bardziej zachęcamy do przeczytania tego artykułu.

Pozostałych użytkowników prosimy o uruchomienie skanera antywirusowego on-line firmy Eset. Zagrożenie zostało już dodane do bazy wirusów producenta, a szybkie skanowanie jeszcze nikomu nie zaszkodziło.

Kilka sum kontrolnych próbek trojana:

9BC4C1D5403DDD90712CE87225490A21D1EDC516 JS/Nemucod.EAN trojan CF5A74C268661501156663F74CD5E20603B0F261 Win32/BackSwap.A trojan 6251F9AD0E5F551AC4A6B918EF366E86C4CCFDC4 Win32/BackSwap.A trojan 2DC9760A7C6E9D261C73EFB7B2604840734BC058 Win32/BackSwap.A trojan A68901D0D8C1247FF280F9453E3AE45687C57566 Win32/BackSwap.A trojan (JavaScript) aefacfbd638ee918fb2918f3ba94775447d27e3c596e8c8259a9485985714135

Czy ten artykuł był pomocny?

Oceniono: 0 razy