Praca etycznych hakerów i analityków incydentów z F-Secure, informacje o cyberatakach na organizacje i użytkowników Polsce oraz narzędzia do wykrywania i zwalczania cyberzagrożeń — to główne tematy poruszane podczas wizyty dziennikarzy w Centrum Bezpieczeństwa F-Secure w Poznaniu, na której gościliśmy 4 lipca 2018 roku.

Nasza wizyta w siedzibie F-Secure była w pewnym sensie wyjątkowa, ponieważ to właśnie tutaj znajduje się największe operacyjne centrum bezpieczeństwa F-Secure w regionie. Właśnie w Poznaniu podejmowane są strategiczne decyzje o rozwoju produktów i usług F-Secure i co najbardziej istotne, to w Polsce grupa ekspertów dogląda 24 godziny na dobę bezpieczeństwa infrastruktury sieciowej klientów końcowych, takich jak: banków, telekomów, firm z sektora przemysłowego, finansowego i strategicznego, w ramach realizowanej przez F-Secure usługi bezpieczeństwa Rapid Detection Service. Poinformowano nas, że wkrótce zostanie uruchomiona kolejna usługa Rapid Detection & Response, która będzie realizowana we współpracy z partnerami dystrybucyjnymi w Polsce.

Lider poznańskiej grupy ekspertów ds. cyberbezpieczeństwa, Leszek Tasiemski, jeszcze do maja 2018 roku jako VP, Rapid Detection Center, R&D Radar & RDS w firmie F-Secure, a od niedawna wiceprezes ds. badań i rozwoju w skali globalnej realizujący strategię firmy skupiającej działania na usługach biznesowych — skierowanych w głównej mierze do średniej i dużej wielkości przedsiębiorstw — przedstawił zaproszonym dziennikarzom statystyki ataków z sieci honeypotów F-Secure.

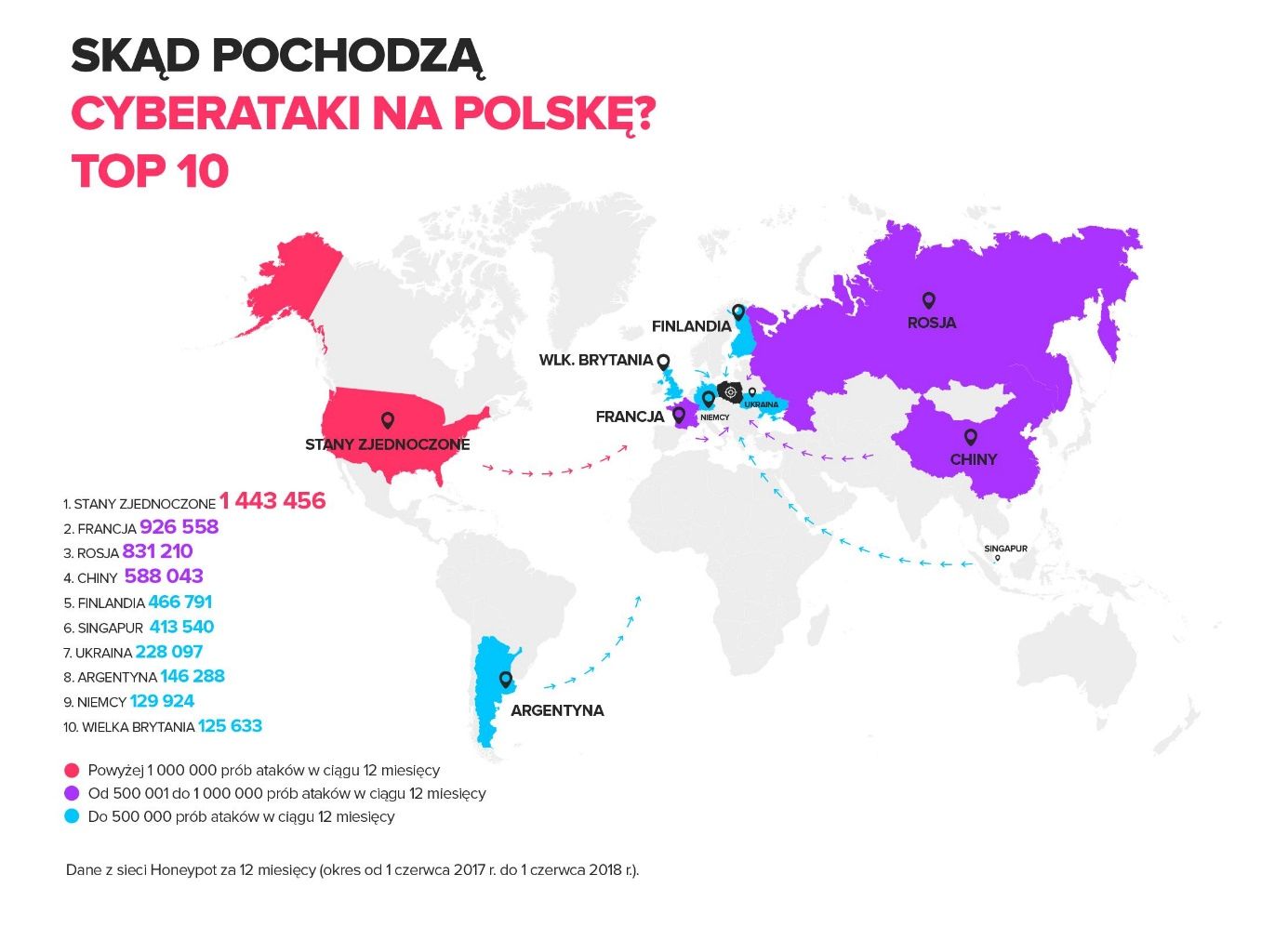

Według danych firmy F-Secure średnio 700 razy na godzinę podejmowane są próby przeprowadzania cyberataków na Polskę. Do pierwszej czwórki krajów, z których odnotowano najwięcej ataków na nasz kraj, należą kolejno: USA, Francja, Rosja i Chiny. Internet nie ma granic, dlatego za atakami mogą ukrywać się przestępcy z dowolnego regionu geograficznego, by za kurtyną serwerów anonimizujących ruch sieciowy włamywać się do firm pod fałszywą flagą.

W ciągu ostatniego roku podjęto łącznie ponad 6 milionów prób cyberataków na Polskę (dane pochodzą z sieci honeypotów za ostatnich 12 miesięcy, od 1 czerwca 2017 r. do 1 czerwca 2018 r.).

Aż 60% incydentów pochodziło z USA, natomiast najczęstszym wektorem ataku były protokoły HTTPS oraz HTTP – oznacza to, że skanowano serwery w poszukiwaniu aplikacji internetowych, których luki można wykorzystać do wykradania danych lub przejęcia kontroli nad konkretnym urządzeniem.

Drugim największym źródłem ataków na Polskę jest Francja. Większość wykrytych incydentów stanowiły ataki na port SMTP, co wskazuje na aktywność związaną z phishingiem i rozsyłaniem spamu.

Ponad 90% cyberataków miało miejsce w drugiej połowie sierpnia, a 12% z nich pochodziło tylko z trzech adresów IP – mogły one należeć do większych organizacji, wykorzystujących wiele tysięcy komputerów. Wskazuje to na masową infekcję, która w tym okresie dotknęła Francję. Należy pamiętać, że geografia w internecie jest kwestią ulotną, a cyberprzestępcy często działają ponad granicami państw. Źródło to ostatni „przystanek”, którego użył atakujący i nie zawsze jest ono jednoznaczne z jego fizycznym położeniem. Urządzenia z Francji mogły zostać wykorzystane przez hakerów z innego kraju do przeprowadzania dalszych ataków.

– wyjaśnia Leszek Tasiemski.

Na trzecim miejscu jest Rosja. Od czerwca poprzedniego roku podjęto ponad 800 tys. prób cyberataków z adresów IP należących do tego kraju. Prawie 85% detekcji dotyczyło protokołu SMB – hakerzy najprawdopodobniej rozprzestrzeniali wtedy oprogramowanie do wyłudzania okupów, czyli ransomware. Był to równomierny ruch rozłożony w ciągu roku z wyraźnym natężeniem w sierpniu.

Liczba cyberataków skierowanych w stronę Polski w pierwszej połowie 2018 roku była dwukrotnie wyższa niż w tym samym okresie poprzedniego roku. Dla nas największą niespodzianką jest spadek aktywności Rosji. Dotychczas ten kraj absolutnie dominował na światowej mapie cyberzagrożeń. Obecnie zauważamy, że liczba przeprowadzanych cyberataków jest częściej powiązana z wielkością danego kraju, co tłumaczy bardziej aktywny udział Chin i USA.

– podsumowuje Leszek Tasiemski

Na czwartej pozycji znalazły się Chiny z liczbą niemal 600 tys. prób ataków. Ataki z adresów IP przypisanych do tego kraju były wyspecjalizowane w poszukiwaniu i wykorzystywaniu niezabezpieczonych baz danych MySQL.

Wystawienie jakiejkolwiek bazy danych bezpośrednio do publicznej sieci jest kardynalnym błędem administratora. Hakerzy mogą się zatem spodziewać, że jeżeli tylko uda im się na nie natknąć, to najprawdopodobniej będą kiepsko zabezpieczone i źle skonfigurowane. Z pewnością ten problem nie dotyczy banków i innych dużych instytucji finansowych, więc pod tym kątem nasze pieniądze są bezpieczne.

– dodaje Leszek Tasiemski.

Testy penetracyjne zespołu Red Team F-Secure

F-Secure ewidentnie zmierza ku usługom, ale nie rezygnuje z tradycyjnego oprogramowania. Trudno nie zauważyć inwestycji w tym kierunku, które przyczyniły się do zwiększenia zatrudnienia pracowników poznańskiego biura 4-krotnie w ciągu 3 ostatnich lat (obecnie zatrudnionych jest ponad 90 ekspertów).

Testami penetracyjnymi i zespołem Red Team dowodzi Jarosław Kamiński. Do zadań wyselekcjonowanej grupy ekspertów należą m.in. ocena ryzyka i luk w zabezpieczeniach, testy penetracyjne i fuzzing oprogramowania. F-Secure mając klientów z całej Europy, wysyła anonimowych pracowników do klienta, którzy podszywają się pod atakujących i przeprowadzają kontrolowane ataki mające na celu przełamywanie, obchodzenie i poprawę już wdrożonych zabezpieczeń.

Głównym zadaniem Red Teamu jest symulowanie prawdziwego ataku rozpoczynającego się od fazy rozpoznania celu przy użyciu publicznie dostępnych informacji, po wyliczenie (np. poszukiwaniu najsłabszych punktów systemu IT do zaatakowania lub sposobu fizycznego wejścia do budynku i spenetrowania procedur bezpieczeństwa od wewnątrz). Kolejno jest to etap powłamaniowy — np. eskalacja uprawnień i opracowanie końcowego raportu.

Ekspertom zdarza wchodzić do budynku w przebraniu elektryków lub udawać dziennikarzy kierujących się na konferencję prasową, a nawet forsowania zamków. Szukanie wydruków maili w śmietnikach, podrzucanie zainfekowanego pendrive’a na parkingu firmowym czy próba zdobycia hasła do sieci bezprzewodowej od recepcjonistki przez osobę podającą się za nowego pracownika – to tylko kilka przykładów zadań, które wykonują na co dzień w pracy. Stary, porzucony dysk twardy czy pozostawiona korespondencja mogą im umożliwić przeprowadzenie ataku.

Nie każdy może zostać członkiem elitarnego zespołu F-Secure:

Wszyscy pracownicy mają „czystą przeszłość” i niezmiernie twardy kręgosłup moralny. Jest to dla nas bardzo istotne, ponieważ musimy ufać ludziom, którzy mają dostęp do bardzo wartościowych informacji. Nie akceptujemy nawet najlepszych hakerów, którzy mieli w przeszłości coś na sumieniu.

– tłumaczy Leszek Tasiemski.

Testy red teaming skierowane są dla firm średnich i dużych. Jarosław Kamiński nie ukrywał, że usługa jest droga i na chwilę obecną Red Team nie posiada żadnego klienta w Polsce. W kuluarach argumentowano to nie tyle wysoką ceną za usługę, ile odmiennym podejściem i kulturą bezpieczeństwa europejskich firm. Dodatkowo, aby zatrudnić ekspertów z F-Secure, organizacja już na etapie zgłoszenia musi posiadać wdrożone procedury bezpieczeństwa, które zostaną dokładnie sprawdzone.

Najczęściej po przeprowadzeniu kontrolowanego ataku prezesom otwierają się oczy i zdają sobie sprawę, że ryzyko jest realne. W grę wchodzą kluczowe elementy funkcjonowania biznesu, takie jak bazy danych projektów inżynierskich, numery kart kredytowych czy konta klientów.

Niektórzy reagują zaskoczeniem, inni niedowierzaniem, natomiast pewna grupa nie jest zdziwiona, bo poddaje się kontrolowanemu atakowi kolejny raz. Takie testy warto ponawiać, ponieważ bezpieczeństwo nie jest dane raz na zawsze.

– podsumowuje Leszek Tasiemski.

F-Secure Rapid Detection & Response jako usługa

W ostatniej części spotkania odwiedziliśmy Rapid Detection Center — miejsce, w którym specjaliści ds. cyberbezpieczeństwa analizują potencjalne zagrożenia przez 24 godziny na dobę — mają 30 minut na wstępną analizę każdego incydentu zgłoszonego przez sensory zainstalowane w sieci klienta, ale atak może zostać rozpoznany jeszcze wcześniej, bo na etapie informacji z sieci honeypotów.

Usługa bezpieczeństwa Rapid Detection & Response pozwala oddelegować problem analizowania, zapobiegania i zwalczania cyberzagrożenia w ręce ekspertów F-Secure w Poznaniu. Rozwiązanie jest na bieżąco udoskonalane przez analityków z F-Secure, tak aby w sposób zautomatyzowany penetrować sieć oraz wykorzystywać wiedzę specjalistów w konkretnych sytuacjach. Usługa działa w oparciu o kombinację maszynowego uczenia, przetwarzającego miliardy zdarzeń dziennie oraz pracowników zajmujących się analizą, którzy na bieżąco usprawniają systemy detekcji na podstawie typowych zachowań cyberprzestępców i szkodliwego oprogramowania.

Technologia dla rozwiązań biznesowych F-Secure opracowywana jest w Helsinkach oraz w Poznaniu. Znaczna część działalności opiera się na pracach badawczo-rozwojowych.

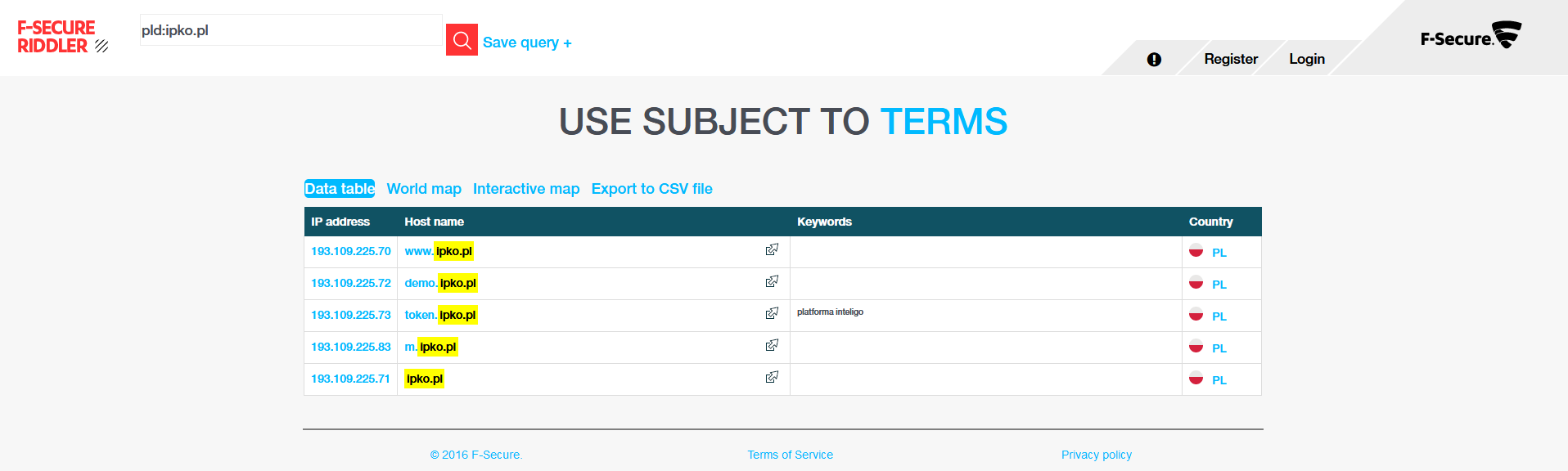

Grupa dysponuje również autorskimi narzędziami badawczymi. Przykładem jest strona internetowa www.Riddler.io umożliwiająca wyszukiwanie danych o prawie 400 milionów hostów.

Eksperci zautomatyzowali również analizowanie wpisów na Twitterze — mogą gromadzić 8500 tweetów na godzinę, bazując wyłącznie na słowach kluczowych, które są w danym momencie istotne. Następnie algorytmy przetwarzają te dane, aby wizualizować pojawiające się zagrożenia.

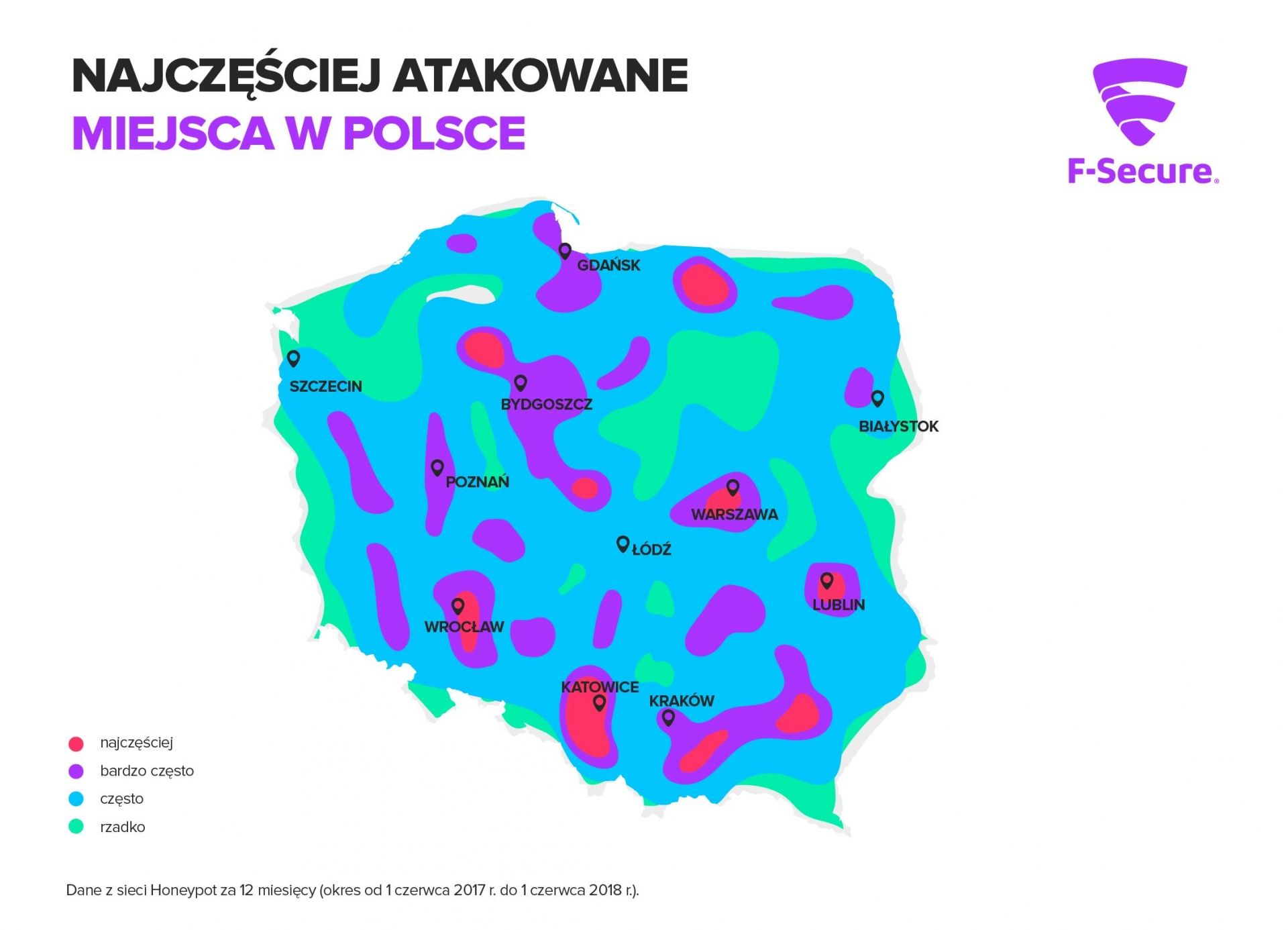

Jednym z głównych elementów układanki jest sieć honeypotów, czyli serwerów, które udają łatwy cel i są przynętą dla cyberprzestępców. Hakerzy atakują je i dzięki temu możliwe jest pozyskanie cennych danych oraz opracowywanie kolejnych metod walki z cyberzagrożeniami. To dzięki tej sieci możliwe jest np. stworzenie mapy pokazującej miejsca najczęstszego występowania ataków w Polsce.

Dynamiczny rozwój F-Secure w Polsce

Polska jest łącznikiem Europy obsługującym lokalnych i zagranicznych partnerów. Ze strategicznego i kadrowego punktu widzenia posiadamy wielu ekspertów i jesteśmy istotnym elementem łańcucha dostarczania usługi i oprogramowania na europejskie rynki. W skład produktów dla biznesu wchodzą zabezpieczenia punktów końcowych, narzędzia do zarządzania podatnościami, ochrona rozwiązań chmurowych firm trzecich (Cloud Protection), zarządzana usługa wykrywania i reagowania na zdarzenia (EDR – Endpoint Protection and Response) oraz testy red teaming’u.

Leszek Tasiemski wykorzystując przykłady wdrożenia, zwrócił uwagę dziennikarzom na „sztuczną inteligencję”, która odgrywa coraz większą rolę w naszym życiu:

- Chińska policja testuje okulary z wbudowaną kamerą, połączone z systemem AI (Artificial Intelligence) do rozpoznawania twarzy. Celem jest natychmiastowa identyfikacja osób poszukiwanych przez organy ścigania.

- Facebook niedawno wysłał do użytkowników zapytanie o zgodę na uruchomienie funkcji rozpoznawania twarzy.

Rozwijanie tego typu technologii budzi sprzeciw nawet wśród tych, którzy je opracowują. Przykładowo, pracownicy firmy Amazon wyrazili protest wobec dostarczania algorytmów detekcji twarzy dla organów ścigania. A kilka dni temu ponad stu pracowników Microsoftu wysłało list, w którym sprzeciwiali się, aby firma dostarczała usługi z zakresu przetwarzania w chmurze oraz sztucznej inteligencji dla amerykańskiej służby celnej i imigracyjnej.

Rozwój sztucznej inteligencji i prywatność nie idą w parze. Algorytmy będą w stanie bez najmniejszego problemu rozpoznać nasz wizerunek, a nawet głos, dopasować i połączyć dane zgromadzone na rozmaitych portalach społecznościowych (oraz randkowych), rozbijając ostatecznie iluzję anonimowości w sieci. Zanim jednak inteligentne systemy staną się nieodzowną częścią naszego życia, warto rozważyć zarówno korzyści, jak i zagrożenia oraz upewnić się, że poświęcamy należytą uwagę środkom bezpieczeństwa. Obecnie większość technologii „AI” ma jedynie włącznik – używamy ich na sto procent albo wcale. Z czasem możemy się spodziewać rosnącej liczby ustawień pozwalających określić, jak dużo informacji o sobie chcemy udostępniać. Jako użytkownicy powinniśmy wymagać takiej możliwości od dostawców rozwiązań. Wtedy po dwóch stronach na szali stanie użyteczność oraz prywatność – istotne jest to, abyśmy sami mogli decydować o przechyleniu tej szali.

O prywatności, identyfikowaniu i profilowaniu musimy wspomnieć w kontekście pytania, które zadaliśmy Leszkowi Tasiemskiemu:

„F-Secure nie udostępnia żadnych danych umożliwiających zidentyfikowanie użytkownika korzystającego z oprogramowania F-Secure. Czy podpisałby się Pan pod zdaniem?”.

Lider poznańskiego zespołu nie miał żadnych wątpliwości, podając za przykład prawdziwy incydent, którym zajmował polski organ ścigania — policja skontaktowała się z centralą w Helsinkach, prosząc o udostępnienie informacji o konkretnym użytkowniku usługi F-Secure Freedome, ponieważ zauważono, że dokonano przestępstwa z serwera w Warszawie należącego do sieci VPN oprogramowania F-Secure Freedome. Centrala F-Secure „grzecznie” odmówiła przedstawicielowi policji w Polsce, argumentując to tym, że po pierwsze F-Secure przesyła do serwerów producenta w pełni zanonimizowane informacje o zagrożeniach, które nie pozwalają na identyfikowanie użytkowników. Pod drugie, nawet gdyby to możliwe, to żadne dane klienta F-Secure nie zostałyby udostępnione. Finlandia to kraj o wielu obliczach, a jednym z nich jest liberalne nadrzędne prawo, stawiające wyżej dobro człowieka niż wspólnoty.

Czy ten artykuł był pomocny?

Oceniono: 0 razy