Odkrycie dokonane przez polską firmę Exatel specjalizującą się w świadczeniu kompleksowych usług z zakresu telekomunikacji i bezpieczeństwa ICT, doskonale wpisuje się w nasz najnowszy test, który dotyczy ochrony przed atakami drive-by download. Według autorów opublikowanej analizy śledztwa ponad 1000 polskich stron internetowych infekowało komputery odwiedzających je użytkowników złośliwym oprogramowaniem, w tym jedno z forum użytkowników znanego programu antywirusowego! Jak twierdzi zespół Security Operations Center (SOC), którzy przeprowadził analizę wszystkich incydentów, jest to jeden z największych ataków na internautów w Polsce.

Taktyka wodopoju – cechy wspólne z atakiem na Komisję Nadzoru Finansowego

Wszystko zaczęło się od detekcji obcego, polimorficznego fragmentu kodu, który został zlokalizowany na polskiej stronie internetowej, na którą trafił klient ze swojej wewnętrznej sieci monitorowanej przez sondy firmy Exatel. Jak się później okazało, skompromitowaną stroną WWW był duży portal poświęcony polskiej historii współczesnej, a wspomniany fragment kodu przekierowywał odwiedzających do zainfekowanej strony zawierającej web-aplikację do automatycznych ataków – RIG Exploit Kit.

RIG Exploit Kit to jedno z wielu odmian specjalistycznych cyberprzestępczych narzędzi. W ubiegłym roku po upadku podobnej najpopularniejszej platformy – Angler Exploit Kit – to właśnie Rig Exploit Kit stał się numerem „1” w świecie cyberprzestępczym. Obecnie RIG EK posiada dwa warianty: RIG-V oraz RIG-E. Więcej informacji o Exploit Kitach podajemy w teście na ochronę przed atakami drive-by download.

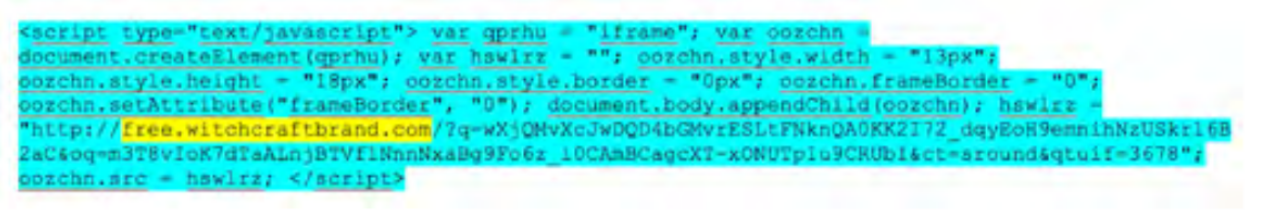

Strona, tzw. landing page, czyli docelowa witryna, z której dokonywano ataku, znajdowała się w domenie free.witchcraftbrand.com. Poniższy fragment kodu przedstawia doczepiany, polimorficzny kod JavaScript do zainfekowanej strony:

Po kilku tygodniach śledztwa, specjaliści z centrum bezpieczeństwa Exactel odkryli, że serwer sterujący atakami znajduje się – cytujemy – „poza centralną i zachodnią Europą”, a analiza setek tysięcy incydentów pochodzących z sond zlokalizowanych w sieciach klientów pozwoliła zidentyfikować dokładnie 1041 stron serwujących malware. Wśród nich znalazły się:

- portal z ofertami pracy,

- strona jakiegoś wydawnictwa,

- strona firmy zajmującej się organizacją konferencji,

- strona w domenie GOV,

- strony gmin i powiatów,

- domeny i subdomeny 7 uczelni wyższych,

- strony imprez sportowych: maratonów, triatlonów i międzynarodowego turnieju tenisa ziemnego,

- strona posła na Sejm RP,

- strony kancelarii prawniczych,

- firmy projektujące elementy systemów automatyki przemysłowej (SCADA),

- szkoły podstawowe, przedszkola, licea, szkoły zawodowe,

- strony hufców ZHP,

- strony zgromadzeń zakonnych,

- fundacje i instytucje charytatywne,

- hotele, hostele i ośrodki wypoczynkowe,

- przychodnie opieki medycznej,

- firmy projektujące strony WWW i świadczące usługi informatyczne dla firm,

- internetową bramkę SMS,

- fora społecznościowe (w tym forum użytkowników znanego programu antywirusowego) – ciekawe którego?

Opisywana szkodliwa kampania z wykorzystaniem RIG Exploit Kit ma wiele wspólnego z atakiem na stronę Komisji Nadzoru Finansowego:

– Procedura ataku jest niemal identyczna, jak ta wykorzystana podczas kampanii wymierzonej w klientów strony Komisji Nadzoru Finansowego.

– W wyniku złośliwego przekierowania pobrana zawartość to kolejny kod Javascript (druga faza ataku) oraz plik SWF(Flash), którego celem jest rozpoznanie atakowanego celu (wersji przeglądarki, wtyczki Flash).

– Zaobserwowano, że cyberprzestępcy wykorzystali jeden z dwóch wariantów opisywanego exploit kita – RIG-V.

– W wyniku wykorzystania exploitów (CVE-2016-0189 oraz CVE-2014- 6332 dla luk w przeglądarkach Internet Explorer (IE9, 10 i 11) oraz exploity: CVE-2015-8651 i CVE-2015-5122 dla luk wtyczek Flash w wersjach poniżej 20.0.0.228) komputery infekowane są ransomware’m Mole (CERT Polska opracował dekryptor), później także ransomware Cerber (z domeny free.7gentlebreeze.com).

– W zależności o lokalizacji ofiary, końcowy malware mógł należeć do kampanii innego typu np. polscy użytkownicy zawsze byli atakowani przez ransomware, natomiast po przeprowadzeniu testów, w których wykorzystano VPN (by zmienić lokalizację komputerów na USA), kampania dotyczyła wyłudzania pieniędzy (malware ZeuS) poprzez scam telefoniczny, którego celem jest wywołanie na użytkowniku wrażenia że jego komputer został zainfekowany wirusem Zeus i stał się częścią botnetu. Jak czytamy w raporcie:

Podając się za Departament Bezpieczeństwa Microsoft i imitując blokadę komputera, atakujący próbuje wymusić na użytkowniku wykonanie telefonu do rzekomego biura obsługi technicznej Microsoft w celu usunięcia blokady – w rzeczywistości za wykonanie tego telefonu ofiara może słono zapłacić.

Ataki drive-by download

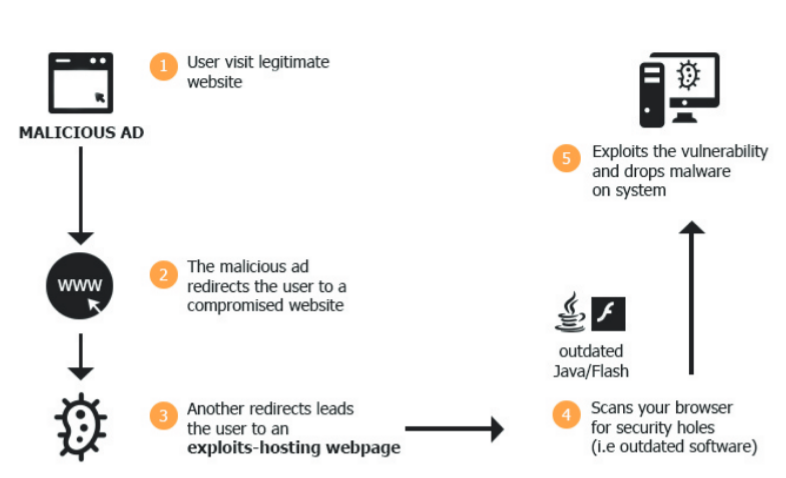

Opisywany powyżej atak wykorzystaliśmy do sprawdzenia ochrony 44 rozwiązań antywirusowych. Z użyciem Metasploita, exploita na przeglądarkę Firefox, interpretera Powershell i kilku niewykrywalnych szkodliwych programów, ustaliliśmy, że większość popularnego oprogramowania ochronnego nie radzi sobie w podobnych sytuacjach. Odchodząc od technicznych kwestii – po więcej szczegółów odsyłamy do naszego testu – użytkownik musi sobie zdać sprawę, że mając do czynienia z atakiem drive-by download, nie będzie zachęcany do uruchomienia pobranego pliku – jak to zazwyczaj bywa ze szkodliwymi załącznikami w wiadomościach e‐mail. Automatyczne pobranie i uruchomienie wirusa, który przenosi ładunek (ang. payload), następuje w momencie otworzenia strony WWW zawierającej zestaw exploitów. Tak więc, wystarczy odwiedzić złośliwą stronę (wcześniej zhackowaną i zawierającą przekierowanie) by stać się ofiarą ataku. Tylko od aktualnego zapotrzebowania cyberprzestępców zależy, czy komputer użytkownika zostanie zainfekowany wirusem szyfrującym pliki, trojanem bankowym, szpiegowskim oprogramowaniem lub innymi złośliwymi plikami do kopania kryptowaluty.

Do skutecznej obrony przed tego typu nieupoważnionym wtargnięciem do systemu nie wystarczy sam Windows Defender. Z jakiegoś powodu ten antywirus – którego nie polecamy – jest chwalony przez osoby niemające wiele wspólnego z bezpieczeństwem praktycznym. Dlaczego? Tego nie wiemy. Wiemy jedno – Windows Defender zawiera tylko podstawową ochronę, a to o wiele za mało, by skutecznie zabezpieczyć użytkownika przed atakami drive-by download.

W kontekście tych ataków, do najskuteczniejszych dobrych praktyk zaliczamy:

– Posiadanie aktualnych przeglądarek i wtyczek. To, czy atak zakończy się sukcesem, zależy od exploitów, które są wbudowane w konkretny Exploit Kit. Czasami narzędzia te zawierają exploity na podatności dla starego oprogramowania, jakim jest IE 11, 10, 9 lub Adobe Flash Player. Niestety, ale Exploit Kity mogą zawierać exploity 0-day. Oznacza to, że luki w momencie ataku mogą być jeszcze nieznane dla producentów przeglądarek, a więc bez odpowiedniej ochrony wewnątrz sieci, użytkownik jest zdany na łaskę agresorów.

– Antywirus musi posiadać kompleksową ochronę: zaczynając od aktywnego skanera stron WWW (wiele ataków można dzięki temu uniknąć), poprzez renomowanej klasy skaner antywirusowy z wbudowanym modułem anty-exploitowym, po firewall z funkcjami IDS / IPS. Wszystkie te cechy posiadają rozwiązania firm: Bitdefender, Symantec, Quick Heal i po części: Arcabit, Kaspersky Lab oraz Eset. Jednym słowem, do ochrony polecamy rozwiązania, które zdobyły w naszym teście certyfikat BEST+++. W kwestii rozwiązań dla firm rekomendujemy wersje biznesowe „domowych odpowiedników”, które zdobyły nagrodę BEST+++ lub dedykowane rozwiązania do obrony przed atakami APT.

– Dodatkową barierą ochronną jest stosowanie oprogramowania zezwalającego na uruchamianie aplikacji zaufanych lub blokującego programy z określonych lokalizacji. Taką kontrolę oferują m.in.: SecureAPlus oraz SpyShelter. Dzięki temu, uruchamianie wirusów, które są zapisywane w lokalizacjach tymczasowych np. %TEMP%, nie będzie możliwe. Wysoce zalecane jest także całkowite wyłączenie PowerShella oraz aplikacji wscript.exe, która pozwala uruchamiać skrypty VBScript (są to w 99% wirusy typu downloader JavaScript).

Jak piszą autorzy raportu:

Znaleźliśmy – mogłoby się wydawać – idealną metodę na identyfikację sieci wodopojów w polskim Internecie. Jedyne co trzeba było zrobić to wprowadzić mechanizm detekcji zróżnicowania czasowego w odpowiedziach serwerów WWW w zależności od dwu różnych wartości pola UserAgent: zawierającej słowo „MSIE” i pustej.

To także cenna wskazówka dla dostawców programów zabezpieczających.

Czy ten artykuł był pomocny?

Oceniono: 0 razy