Analitycy malware z laboratorium antywirusowego ESET odkryli robaka przeznaczonego dla systemów Linux. Atakuje on modemy, routery i inne urządzenia IoT napędzane systemem spod znaku pingwina. Zadaniem robaka Łoś (ang. Moose) jest przyłączanie routerów z otwartą usługą telnet do botnetu, dzięki któremu przestępcy mogą wydawać zdalne polecenia przy pomocy serwera C&C. Jest to więc doskonała sytuacja, aby wreszcie zrewidować zabezpieczenia swojego routera, a także na wszelki wypadek ustawienia adresów DNS.

Zainfekować urządzenie jest bardzo łatwo o ile to umożliwia zdalnie połączyć się z zewnątrz przy pomocy protokołu telnet. Wystarczy, że haker skorzysta z darmowych narzędzi do przeszukiwania routerów w sieci Internet oraz spróbuje zalogować się fabrycznymi danymi dostępowymi – najczęściej admin/admin lub skorzysta z narzędzi do ataków słownikowych (ang. brute-force).

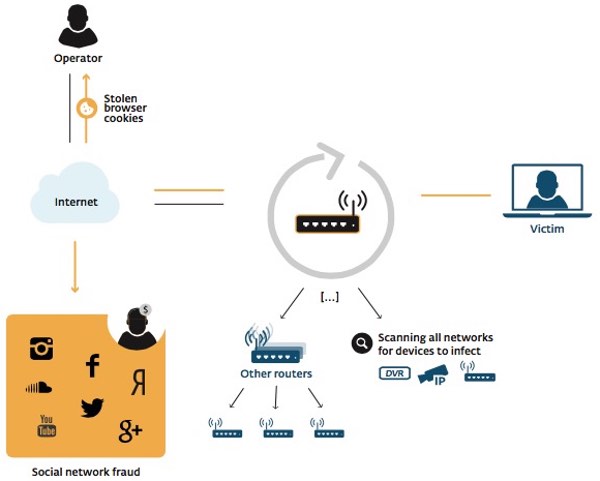

W przedstawionym raporcie eksperci wskazują na unikalne funkcjonalności robaka. Haker po zalogowaniu się do urządzenia instaluje na nim złośliwy kod, który pozwala mu na zmianę ustawień serwerów DNS, co może skutkować atakami MITM oraz podstawianiem stron phishigowych i hostujących złośliwe oprogramowanie.

Jednak robak „Łoś” został stworzony do innego celu. Po zainstalowaniu się zaczyna obserwować ruch przechodzący przez router z przeglądarek internetowych i aplikacji mobilnych, który może być przekazywany do nieszyfrowanych stron wykorzystując możliwości sieci społecznych Instagram, Twitter, Facebook, YouTube, Vine i innych. Przechwycone informacje z ciasteczek służą do:

- zakładania fałszywych kont na w/w serwisach społecznościowych

- „polubienia” tych kont przez prawdziwe konta użytkowników

Dodatkowo robak w poszukiwaniu innych routerów, kamer IP, urządzeń IoT, które mógłby zostać zainfekowane i dołączone do sieci botnet skanuje sieć lokalną oraz pulę adresową ISP.

Według ekspertów z ESET, do tej pory głównymi ofiarami są routery producentów Actiontec, HIK Vision, Netgear, Synology, TP-Link, ZyXEL i Zhone, w których już zidentyfikowano to zagrożenie. Tylko przez ostatni miesiąc do botnetu zostało dołączonych blisko 700 urządzeń.

Czy ten artykuł był pomocny?

Oceniono: 0 razy