Przez niemal 11 miesięcy chińscy hakerzy prowadzili operację cyberszpiegowską skierowaną przeciwko rosyjskim instytutom badań nad obronnością, działającym w ramach firmy Rostec – donosi Check Point Research. Kampania wykorzystywała maile spear-phishingowe wysyłane pod przykrywką rosyjskiego Ministerstwa Zdrowia. Zdaniem ekspertów, chińscy cyberszpiedzy wykorzystywali w swoich działaniach nieznane wcześniej narzędzia do inwigilowania sieci instytutów.

W ostatnich tygodniach eksperci wykryli trwającą operację cyberszpiegowską, której celem są (skupione w konglomeracie Rostec) rosyjskie instytuty badawcze zajmujące się obronnością. Przeprowadzone analizy ujawniły, że za atakami na infrastrukturę Rostecu stoją chińscy hakerzy, najprawdopodobniej powiązani w wywiadem. Cyberprzestępcy przez niemal 11 miesięcy unikali wykrycia za sprawą wykorzystywania nieznanych wcześniej narzędzi.

Spearphishing, ukierunkowane ataki socjotechniczne

Wśród celów znalazły się w sumie trzy jednostki badawcze – dwie w Rosji i jedna na Białorusi. Ich podstawowym zadaniem jest rozwój i produkcja systemów walk elektronicznych, wojskowych sprzętów radioelektronicznych, a także systemów awioniki lotnictwa cywilnego czy systemów sterowania dla infrastruktury krytycznej.

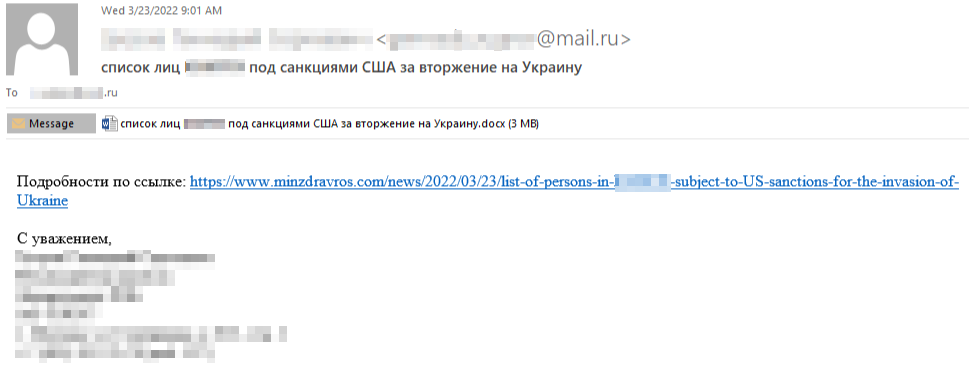

W swoich działaniach hakerzy wykorzystywali złośliwe wiadomości e-mail typu spear-phishing, które bazują na sztuczkach socjotechnicznych. Przykładowo, 23 marca złośliwe wiadomości e-mail z tematem […]:

„Lista członków objętych sankcjami USA za inwazję na Ukrainę"

[…] zawierały link do witryny kontrolowanej przez atakujących podszywającej się pod rosyjskie Ministerstwo Zdrowia oraz złośliwy dokument. Tego samego dnia podobny e-mail został również wysłany do nieznanego podmiotu w Mińsku na Białorusi z tematem:

„Rozprzestrzenianie śmiertelnych patogenów na Białorusi przez Stany Zjednoczone”

Wszystkie załączone dokumenty były przygotowane tak, aby wyglądały jak oficjalne dokumenty rosyjskiego Ministerstwa Zdrowia (opatrzone były jego oficjalnym godłem i tytułem).

Ujawniliśmy trwającą operację szpiegowską przeciwko rosyjskim instytutom badawczym zajmującym się obronnością, prowadzoną przez doświadczonych i wyrafinowanych cyberprzestępców wspieranych przez Chiny.

Nasze śledztwo pokazuje, że jest to część większej operacji, która trwa przeciwko podmiotom powiązanym z Rosją od około roku. Odkryliśmy, że za cel zostały obrane dwie instytucje badawcze w dziedzinie obronności w Rosji i jeden podmiot na Białorusi.

Być może najbardziej wyrafinowaną częścią kampanii jest element inżynierii społecznej. Czas ataków i użyte przynęty są sprytne. Z technicznego punktu widzenia jakość narzędzi i ich ukrycie stoi na bardzo wysokim poziomie, nawet jak na grupy APT. Uważam, że nasze odkrycia są kolejnym dowodem na to, że szpiegostwo jest systematycznym i długofalowym wysiłkiem w służbie strategicznych celów Chin, pozwalającym osiągnąć przewagę technologiczną.

Identyfikacja ugrupowania hakerów według MITRE ATT&CK

Taktyki, techniki i procedury (TTP) operacji pozwalają na przypisanie jej do chińskich ugrupowań APT. Kampania, którą Check Point Research nazwał „Twisted Panda”, w wielu elementach pokrywa się z zaawansowanymi i wieloletnimi ugrupowaniami cyberszpiegowskimi, w tym APT10 i Mustang Panda.

Ugrupowanie APT10, zidentyfikowane też pod nazwami Stone Panda (przez CrowdStrike), Potassium (Microsoft) i menuPass (Palo Alto), wydaje się pochodzić z Chin i jest aktywne od około 2009 roku. Dotychczasowo celem grupy były sektory opieki zdrowotnej, obronności, lotnictwa i przemysłu kosmicznego oraz sektor rządowy. Cyberataki grupy APT10 zaobserwowoano w Szwajcarii, Wielkiej Brytanii, Niemczech, Norwegii, Francji, Finlandii, USA i w wielu innych krajach na całym globie.

Mustang Panda to także chińskie ugrupowanie przestępcze, które działa od roku 2017 i atakowało głównie amerykańskie think tanki i organizacje pozarządowe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy