Rząd Etiopii używał szpiegowskiego oprogramowania PC Surveillance System (PSS), które nabył od izraelskiej firmy Cyberbit z branży „bezpieczeństwa cybernetycznego”, współpracującej z organami wywiadowczymi. Według badaczy z Citizen Lab, którzy ujawnili prowadzone od 2016 roku śledztwo, tajna operacja szpiegowania obywateli Etiopii rozpoczęła się jeszcze w 2016 roku i polegała głównie na wysyłaniu wiadomości zawierających linki do różnych stron internetowych — stron, które zawierały zainfekowane programy podszywające się pod produkty Adobe, Avasta, Aviry, CCleanera i innych. Ekspertom udało się ustalić adres IP niepoprawnie skonfigurowanego serwera C&C, który zawierał informacje o wszystkich zainfekowanych urządzeniach, do których zdalny dostęp miały osoby sprawujące kontrolę nad serwerem.

Początki złego

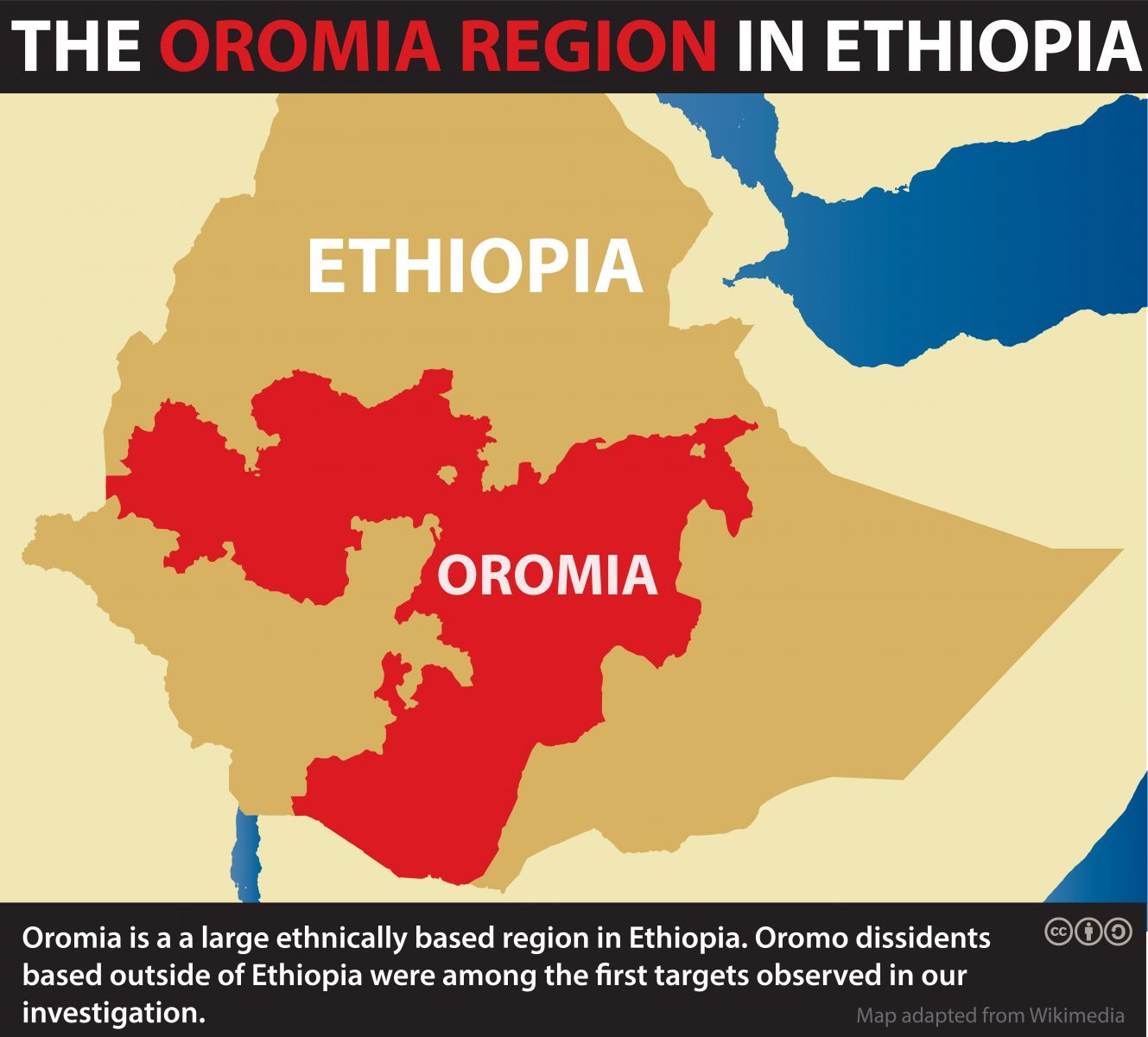

Protesty przeciwko rządowi Etiopii rozpoczęły się w listopadzie 2015 r., w odpowiedzi na decyzję o realizacji projektu „rozwojowego”, obejmującego zniszczenie części lokalnego środowiska naturalnego i boiska do piłki nożnej w strefie Oromia w Etiopii.

Według planów, wiązało się z wysiedleniem około 2 milionów mieszkańców. Po kilku miesiącach „negocjacji”, protestujący zostali obwołana terrorystami — zabito ponad 1000 demonstrantów, a wielu z nich aresztowano.

Początkowo jednym z najbardziej niewygodnych politycznych przeciwników był Jawar Mohammed, aktywista i dyrektor wykonawczy portalu informacyjnego Oromia Media Network (OMN), finansowanego przez Amerykanów. Według organizacji praw człowieka, portal OMN odegrał ważną informacyjną rolę podczas zamieszek. Pracownicy OMN-u, dziennikarze i osoby współtworzące treść na portalu były od 2014 roku wielokrotnie aresztowane. Na celowniku rządu znalazły się także inne osoby, skądinąd powiązane z publicznymi instytucjami Unii Europejskiej, uczelniami i kancelariami prawnymi. Wszystkie te osoby miały wspólny mianownik — nie zgadzały się z panującą stroną polityczną.

Cyberbit i oprogramowanie szpiegujące PC Surveillance System (PSS)

Cyberbit to spółka działająca w sektorze bezpieczeństwa cybernetycznego powołana do życia w 2015 roku przez inną izraelską spółkę z tej samej branży.

Jak wyjaśnia CitizenLab, firma Cyberbit jest drugim największym dostawcą oprogramowania szpiegującego, zaraz po NSO Group Technologies — prywatnej cyberarmii Izraela. Obie spółki działają na tym samym rynku i są nawet powiązane z tymi samymi klientami.

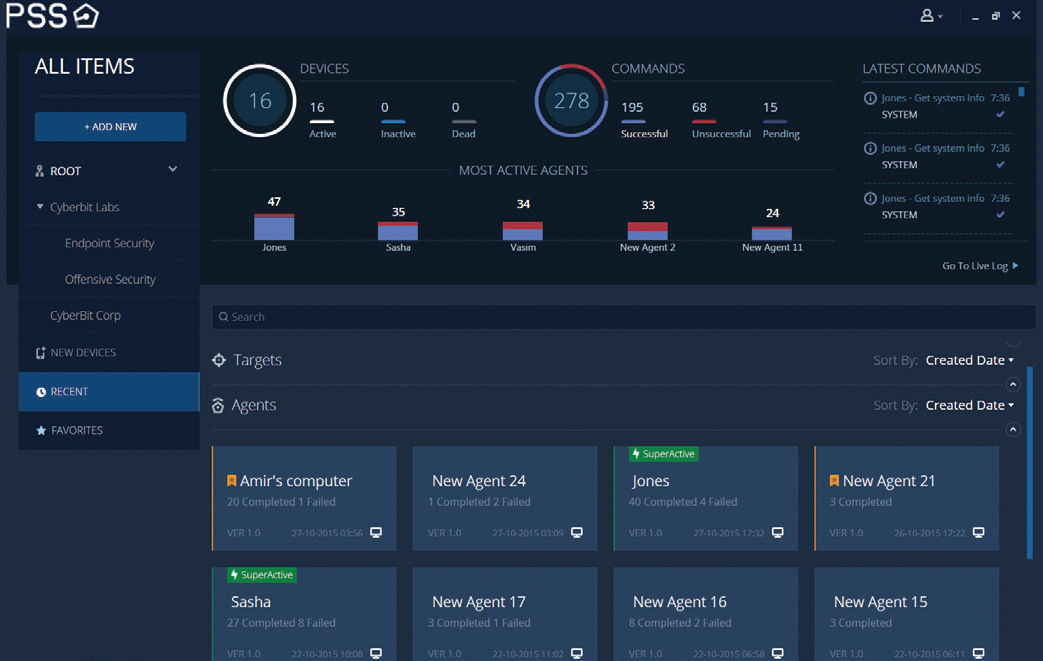

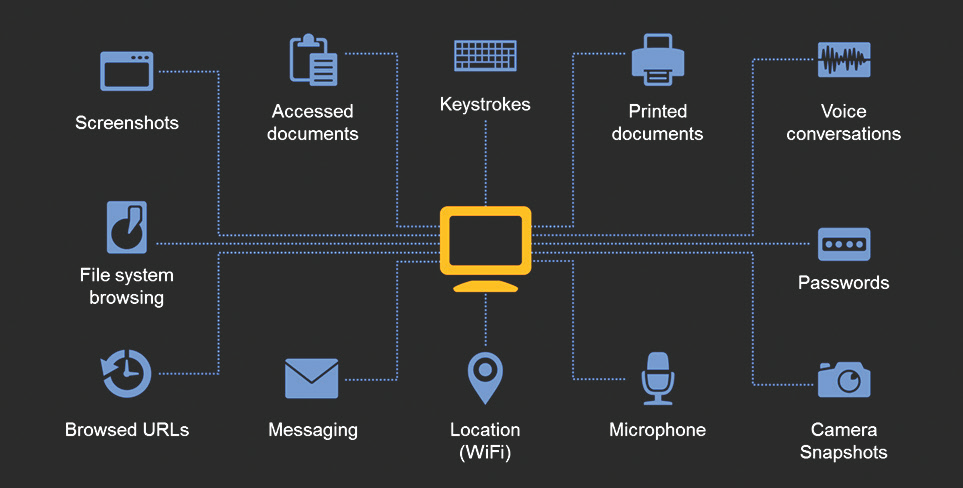

Oprogramowanie PC Surveillance System zostało stworzone dla organów ścigania i organizacji wywiadowczych w celu „zapobieganiu terroryzmowi, przestrzegania i bezpieczeństwa publicznego poprzez”: uzyskiwanie dostępu, monitorowanie, pozyskiwanie i analizowanie informacji z komputerów. PSS potrafi m.in.: monitorować i nagrywać rozmowy VoIP, wykradać pliki, wiadomości e-mail, rejestrować naciskane klawisze.

Wektory infekcji

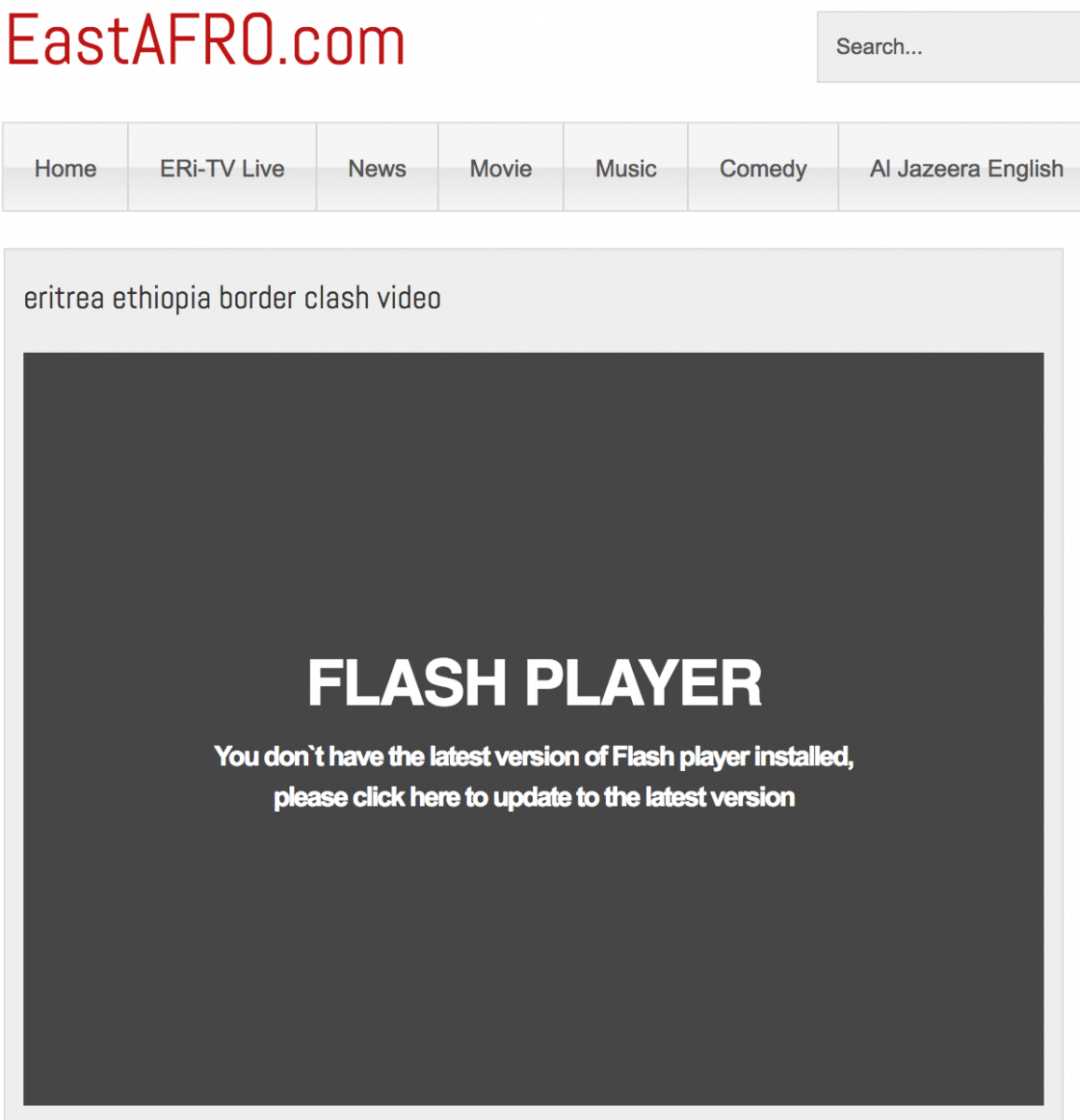

Zaczynało się niepozornie. Ot, wykorzystywano tradycyjną socjotechnikę do nakłonienia ofiary, aby pobrała z podanego linku program, pod pozorem odtworzenia filmu lub zaktualizowania wtyczki flash.

Takiego rodzaju wiadomości e-mail były wysyłane do ofiar, w tym do Jawara Mohammeda:

From: sbo radio <sbo.radio88[@]gmail.com>

Date: Tue, 4 Oct 2016 16:50:13 +0300

Subject: Fw: Confidential video made public

What do you think of this video ? In case you don’t have the right version of adobe flash and can’t watch the video, you can get the latest version of Adobe flash from Here

http://getadobeplayer[.]com/flashplayer/download/index7371.html.

———- Forwarded message ———-

From: sbo radio <sbo.radio88[@]gmail.com>

Date: Tue, Oct 10, 2014 at 4:23 PM

Subject: Video hints Eritrea and Ethiopia war is highly likely to continueDear Excellencies,Video : Eritrea and Ethiopia war likely to continue

http://www.eastafro[.]net/eritrea-ethiopia-border-clash-video.html

regards,

Sbo Radio

Mit freundlichen Grüßen

Wśród zainfekowanych programów znalazły się fałszywe instalatory antywirusów od firm Avast i Avira, a także CCleaner i programy do Adobe.

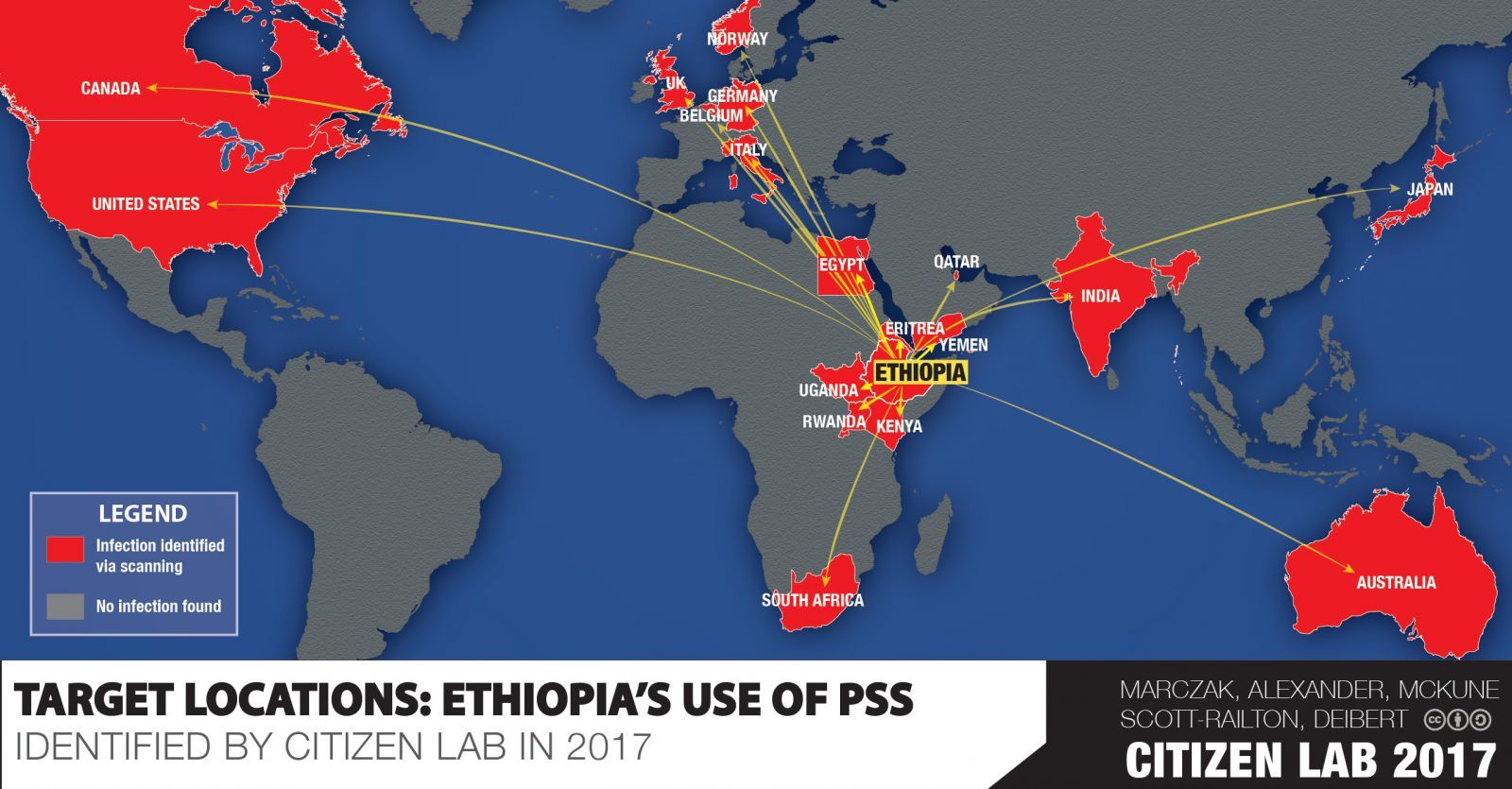

Badaczom z Citizen Lab udało się znaleźć plik zawierający lokalizację zainfekowanych urządzeń: każde urządzenie posiadało unikalny identyfikator, a także szczegółowe informacje o systemie. Na podstawie tych danych udało się stworzyć mapę ofiar:

Spośród analizowanych próbek udało się zaobserwować dokładne działanie szpiegowskiego oprogramowania. PSS potrafi:

- nagrywać audio i wideo, nawet o konkretnym czasie ustalonym według harmonogramu,

- wykradać historię przeglądarki i przechowywane hasła,

- tworzyć nowe pliki, usuwać istniejące, itp.

- edytować wartości rejestru,

- identyfikować ofiarę w oparciu o sieć bezprzewodową,

- uzyskiwać dostęp do kontaktów ze Skype i dziennika połączeń,

- identyfikować podłączone urządzenia sieciowe,

- identyfikować uruchamiane procesy,

- robić zrzuty ekranu,

- rejestrować naciskane klawisze,

- uzyskiwać dostęp do danych ze schowka systemowego (czyli to, co zostanie skopiowane),

- odczytywać historię plików,

Infekcje oprogramowaniem szpiegującym PC Surveillance System (PSS) zaobserwowano także w innych krajach o systemie rządów innym niż demokracja: Nigeria, Filipiny, Rwanda, Uzbekistan i Zambia. Dowody wskazują również na to, że rząd Etiopii nadużywał oprogramowania szpiegowskiego, w tym narzędzia RCS (Remote Control System) opracowanego przez zespół Hacking Team oraz FinSpy — malware, które zostało zlecone przez rząd niemiecki i stworzone przez niemiecką firmę do walki z „przestępczością internetową”. Narzędzia te wykorzystano do walki z dziennikarzami, działaczami, aktywistami i innymi osobami, których działalność była nie na rękę rządowi Etiopii.

Raport Citizen Lab ujawnia coś jeszcze. Otóż firma Cyberbit dostarczając szpiegowskie oprogramowanie PSS, bezpośrednio uczestniczyła w celowym łamaniu praw człowieka. W dodatku wykorzystywała wizerunek innych producentów aplikacji trzecich i oprogramowania antywirusowego — oczywiście w celu „świadczenia lepszej jakości usług”. Własnych usług. Wyręczanie się legalnymi programami innych firm przez izraelską spółkę z sektora bezpieczeństwa to bardzo karygodne i bezpośrednie posunięcie. Widać Izraelczycy nie przebierali w środkach i stosowali takie same sztuczki, jak cyberprzestępcy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy