Secfense po raz drugi znajduje się w ośrodku zainteresowania Fundacji AVLab dla Cyberbezpieczeństwa, ponieważ chcemy podtrzymać aktualny temat bezpiecznego logowania, w tym jakże ważnego korzystania z poczty służbowej oraz aplikacji firmowych. Produkt stabilnego już, krakowskiego startupu, sprawdzamy zgodnie z jego przeznaczeniem – uwierzytelniania i mikroautoryzacji jako łącznika MFA (multi-factor authentication) z dowolną aplikacją internetową. W poprzedniej recenzji skupialiśmy się na technicznych zagadnieniach produktu. Teraz chcemy zaadresować nową recenzję departamentom bezpieczeństwa, szefom ds. technologii (CTO), dyrektorom IT (CIO), aby w warstwie biznesowej wskazać na szereg korzyści: procesowych, wdrożeniowych, finansowych, zgodności z procedurami (compilance).

Krótko przypomnijmy, że broker firmy Secfense jest tzw. łącznikiem (ang. broker) pomiędzy warstwą web-aplikacji (online lub offline), a użytkownikiem, przed którym zabezpiecza się dostęp do oprogramowania, albo od którego wymaga się uwierzytelniania i autoryzacji (w tym mikro-autoryzacji, o której więcej poniżej).

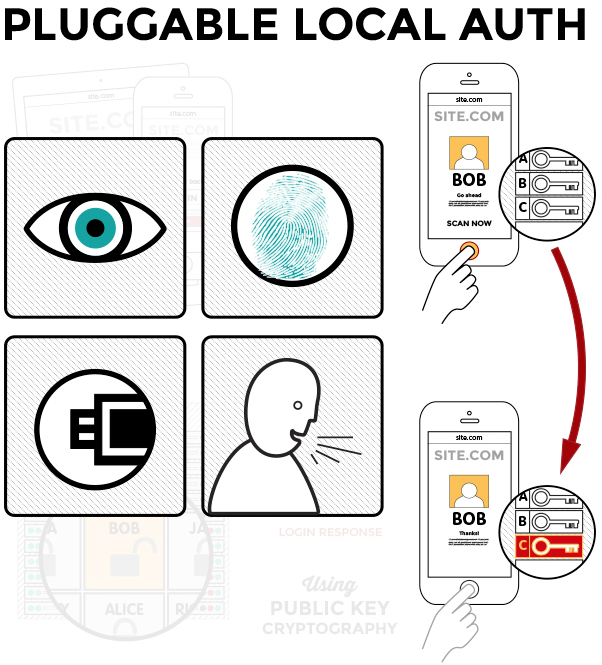

User Access Security Broker dodaje lub zastępuje dotychczasowe metody logowania nowoczesnymi standardami, które są zgodne z FIDO2. Dla lepszego zrozumienia poniżej znajduje się uproszczony schemat logowania z użyciem skanera tęczówki, odcisku palca, klucza bezpieczeństwa, rozpoznania mowy – w standardzie FIDO2.

FIDO2 to otwarty standard uwierzytelniania w sieci, który pozwala na wykorzystanie kluczy bezpieczeństwa oraz lokalnych urządzeń do szybkiego i łatwego logowania i autoryzacji. Standard FIDO2 jest na tyle bezpieczny, że prywatne klucze kryptograficzne nie opuszczają urządzenia użytkownika i nigdy nie są przechowywane na serwerze. Ten model logowania i potwierdzania operacji eliminuje ryzyko phishingu, jak i wszelkich form kradzieży haseł, a także nieuprawnionego przetwarzania danych.

Przez kolejne dekady FIDO2 prawdopodobnie zostanie niezastąpionym standardem logowania, który dla wszystkich pracowników już został wdrożony m.in. przez Google. W efekcie departamentowi bezpieczeństwa Google udało się całkowicie wyeliminować ataki na konta pracowników dla aplikacji i usług online.

Teoretycznie przyjmijmy, że FIDO2 będzie jeszcze bezpieczne do czasu upowszechnienia się komputerów kwantowych, które rozwiążą współczesny problem obliczeniowy kryptografii asymetrycznej z kluczem publicznym (por. opr. „Łamanie szyfrowania RSA-2048 w 8 godzin na komputerze kwantowym”).

Secfense w jednym rozdziale

Podjęliśmy się trudnego zadania, ale spróbujmy.

W rozwiązaniu Secfense kluczowe jest to, że jego wdrożenie jest nieinwazyjne, ponieważ nie wymaga przerw produkcyjnych. Nie zawiera ukrytych kosztów, ponieważ nie trzeba przeprogramowywać biznesowych aplikacji. A więc kosztem zerowym są programiści, ponieważ Secfense nie ingeruje w kod zewnętrznego oprogramowania.

Secfense przy wsparciu protokołów HTTP/HTTPS oraz SSH, oprócz dodawania nowej warstwy uwierzytelniania się nowoczesnymi metodami, dzięki mikro-autoryzacjom, wchodzi na terytorium produktów klasy PAM (zarządzania dostępem uprzywilejowanych użytkowników). Owe mikro-autoryzacje są to po prostu mechanizmy autoryzacji narzucone przez administratora, na przykład z użyciem kluczy bezpieczeństwa w określonym obszarze wewnątrz aplikacji.

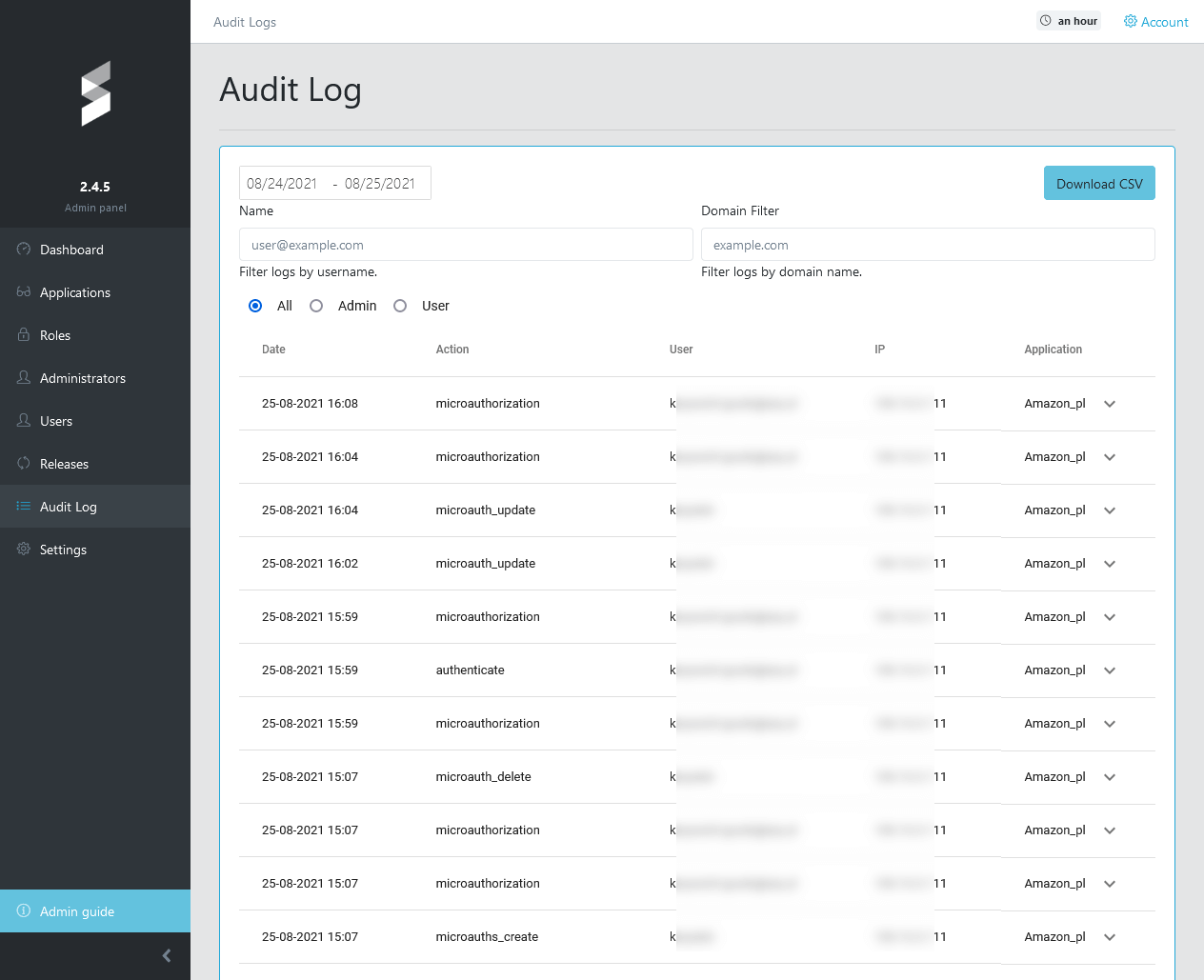

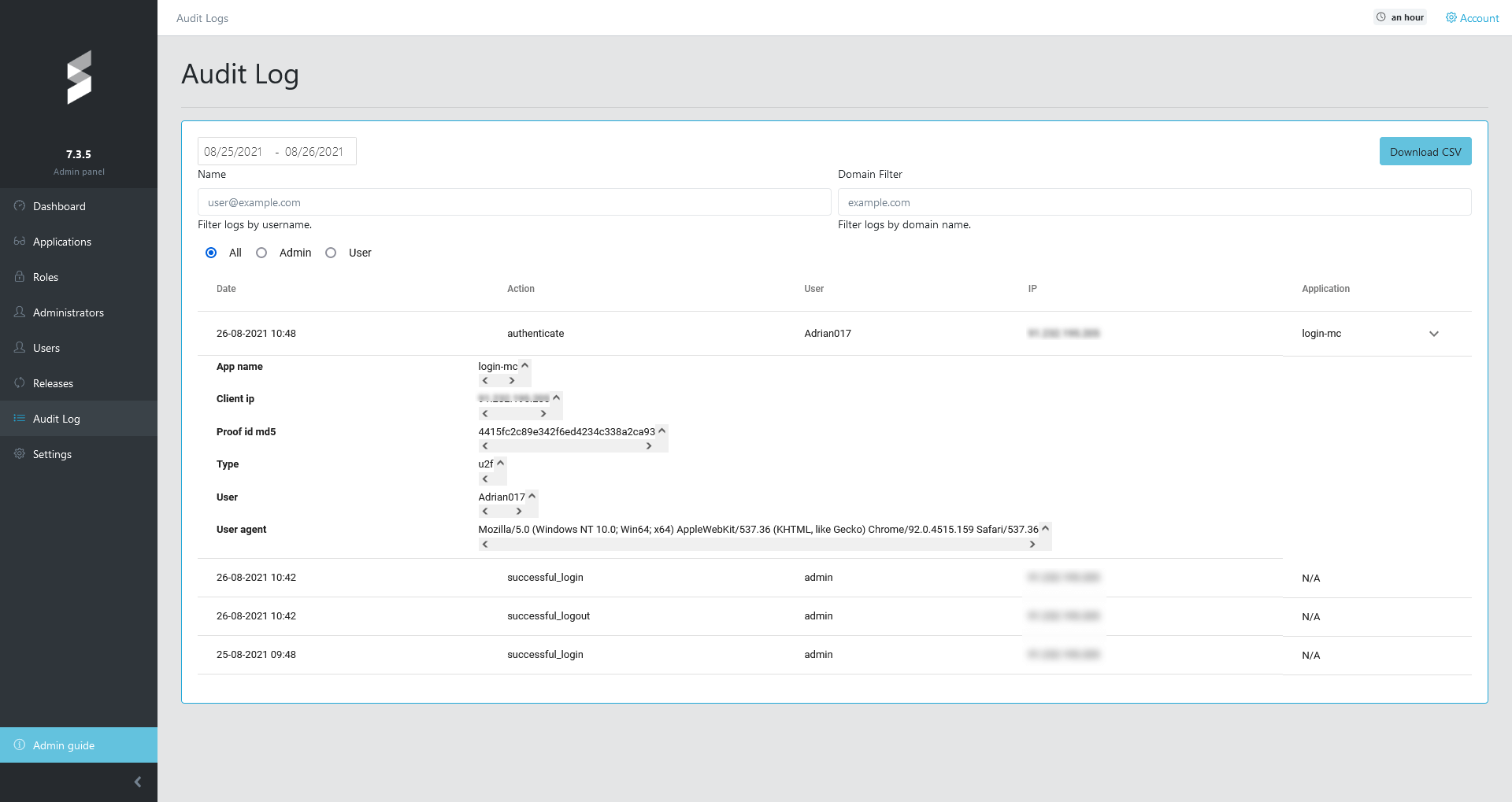

Za przykład mikro-autoryzacji podajmy przycisk na stronie internetowej (button), którego kliknięcie rozpoczyna eksport danych do pliku CSV z systemu CRM. Narzucone zabezpieczenie przy pobieraniu danych osobowych listy pracowników lub pacjentów w placówkach ochrony zdrowia będzie wymagało ponownego potwierdzenia tożsamości pracownika. Takie zdarzenie będzie widoczne w konsoli Secfense z dokładną datą i godziną dokonania tzw. mikro-autoryzacji wewnątrz aplikacji.

Dodatkowo mikro-autoryzacje obsługiwane są na tzw. poziomie użytkownika (owner) oraz jego przełożonego (supervisor). Secfense potrafi w taki sposób zarządzać dostępem do zasobu internetowego, że w zaprogramowanych akcjach będzie wymagał zgody kierownika, aby pracownik mógł uzyskać dostęp do konkretnego obszaru wewnątrz aplikacji (pobrać plik, odczytać konkretną stronę WWW, uzyskać dostęp do danych osobowych, zmienić kawałek kodu oprogramowania i wysłać do repozytorium itp.).

Ile tak naprawdę to kosztuje?

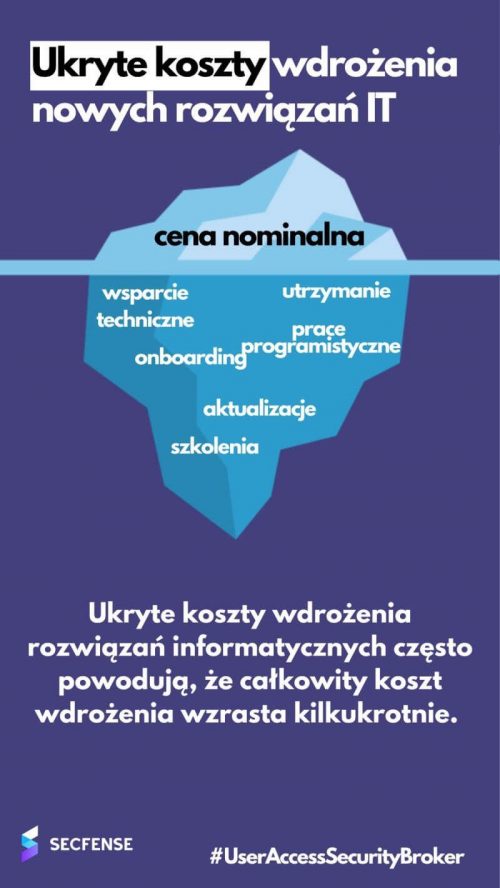

Zwykle zakup podobnego produktu zaczyna się od kosztów licencji, które są tylko wierzchołkiem góry lodowej. Pozostałe koszty, o których się nie mówi, to np.:

- zatrudnienie specjalistów do wdrożenia testowego,

- przeprogramowanie dziesiątek, setek aplikacji (jeżeli w ogóle będzie to możliwe),

- utrzymanie testowej infrastruktury,

- by w końcu przystąpić do wdrożenia produkcyjnego.

Tymczasem produktowi Secfense wystarczy jedna maszyna wirtualna i jeden administrator, aby skutecznie przeprowadzić demo-wdrożenie na produkcyjnych urządzeniach w internecie i/lub intranecie. Z tego powodu w produkcie Secfense dostrzegamy szereg korzyści biznesowych.

Secfense zapewnia ochronę dostępu do web-aplikacji, „dodając” warstwę kilkustopniowego, nowoczesnego uwierzytelnienia MFA, odpornego na kradzież danych logowania. Co jest istotne wdrożenie przebiega bez konieczności dostępu do kodu aplikacji firm trzecich.

Recenzja Testy na podstawie metodologii

- Czy rozwiązanie jest łatwe we wdrożeniu? Jakie są możliwe scenariusze wdrożenia w małych i dużych firmach?

- Jakie pomocne funkcje dla administratorów posiada oprogramowanie w zdalnym zarządzaniu?

- Czy Secfense odpowiada na zapotrzebowanie ochrony przed atakami „na logowanie”?

- Co podpowiada baza technik i taktyk MITRE o atakach kolejnych generacji na elementy infrastruktury?

- Jak Secfense może usprawnić życie firmie i pomóc tysiącom pracowników

Ad1. Czy rozwiązanie jest łatwe we wdrożeniu? Jakie są możliwe scenariusze instalacji w małych i dużych firmach?

Zacznijmy od tego, że rozwiązanie jest dostępne jako urządzenie fizyczne lub urządzenie wirtualne w infrastrukturze firmy (odwrotny serwer proxy, ang. reverse-proxy), które znajduje się pomiędzy dowolną aplikacją a użytkownikiem zewnętrznym i jest w całości własnością przedsiębiorstwa.

Secfense nie jest produktem SaaS, dlatego nie przechowuje i nie przetwarza wrażliwych danych użytkowników. Konfiguracja demo zwykle zajmuje kilka minut i można ją łatwo powtórzyć na dowolnej liczbie aplikacji internetowych.

Łatwa skalowalność i wsparcie dla protokołu Kerberos pozwala dużym firmom dostosować rozwiązanie do swoich potrzeb, nie dłużej niż w kilka dni. Co ważne możliwe jest to nawet tam, gdzie do tej pory nadal istnieją jeszcze starsze, niestandardowe aplikacje, panele administracyjne, które nie wspierają nowoczesnych metod logowania i autoryzacji (w tym mikro-autoryzacji). Secfense chce być takim transparentnym narzędziem w sieci klienta końcowego.

Ad2. Jakie pomocne funkcje dla administratorów posiada oprogramowanie w zdalnym zarządzaniu?

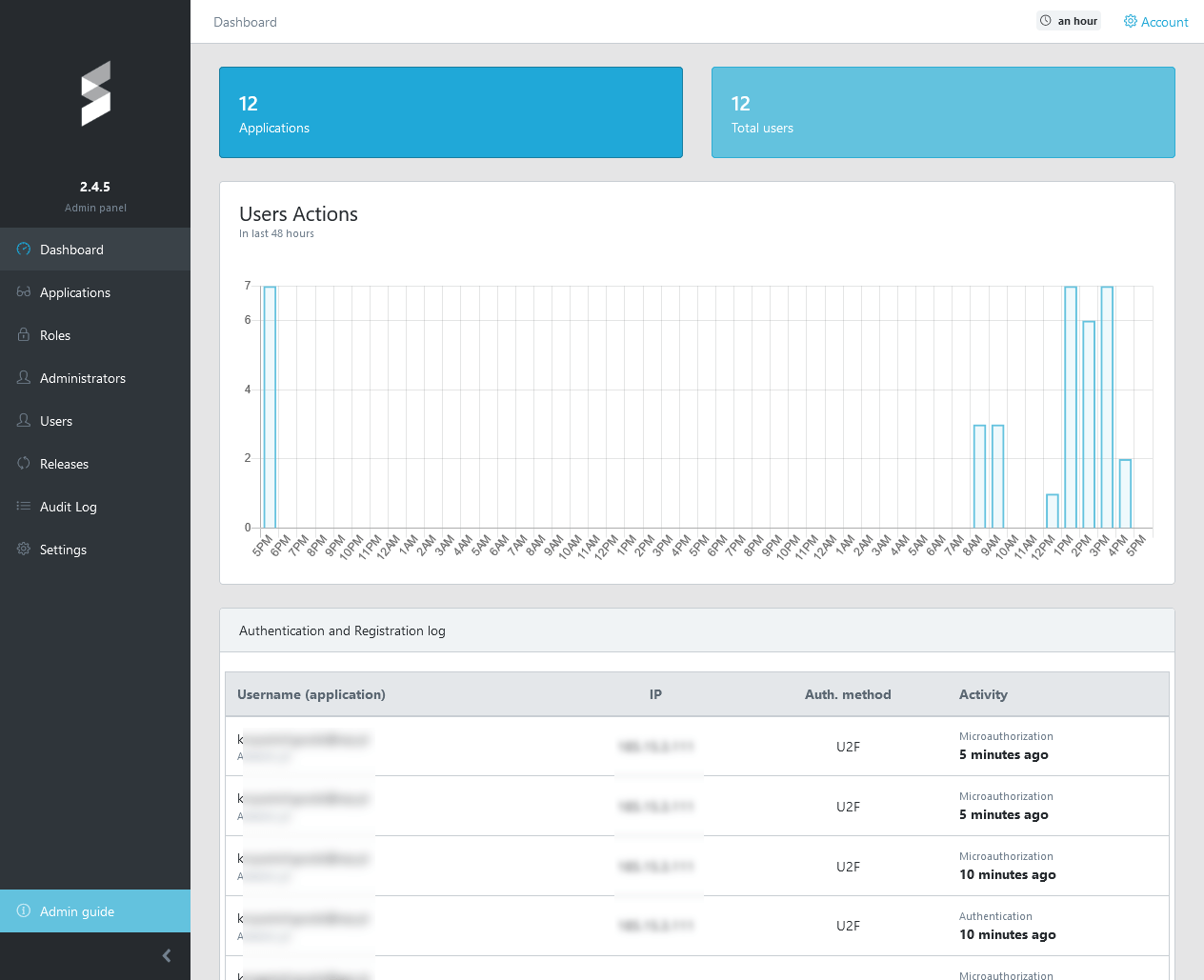

Nawet najlepsze i najbardziej bezpieczne rozwiązanie nie będzie przydatne, jeżeli nie zapewni zdalnego zarządzania przepływem informacji w organizacji. Rozwiązanie krakowskiej firmy na kilka sposobów upraszcza posługiwanie się sesjami logowania, jak i zwiększa komfort użytkowania.

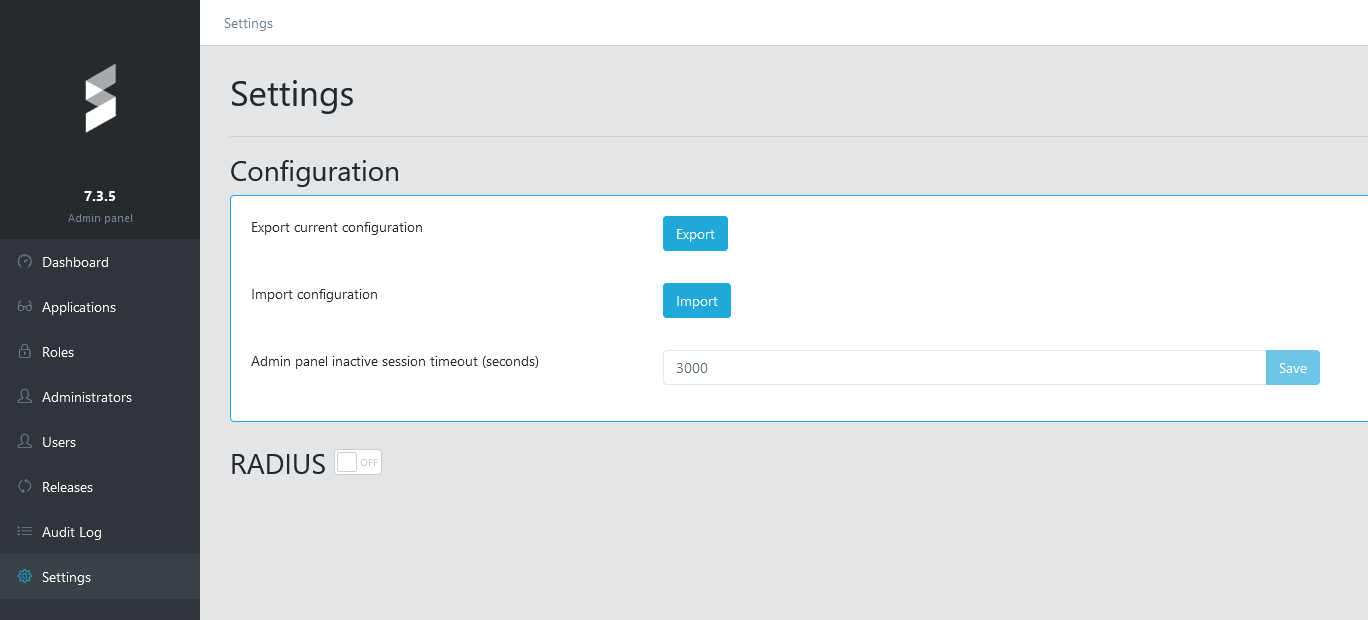

Przede wszystkim przygotowana wcześniej testowa konfiguracja może być wyeksportowana i zaimportowana na produkcji, co zaoszczędzi czas na ponowną konfigurację.

Kolejnym ułatwieniem jest możliwość zapanowania nad „chaosem” logów od każdego użytkownika. Jest to bardzo intuicyjne i np. istnieje możliwość zarządzania profilem użytkownika (loginem) we wszystkich aplikacjach z poziomu jednego widoku: usuwania dostępu, pojedynczych kluczy kryptograficznych, a nawet tymczasowe wyłączanie Secfense dla wybranego użytkownika na wypadek innych problemów z logowaniem lub autoryzacją.

Administrator otrzymuje wgląd we wszystkie logi według daty zdarzenia. Jest to przydatne w przypadku audytu bezpieczeństwa, jak i analizy po-incydentalnej: kiedy i kto się logował oraz do jakiej aplikacji, za pomocą jakiej metody (np. TOTP/U2F), z jakiego user-agenta.

Secfense daje lepszą kontrolę np. w sytuacji zwolnienia pracownika z pracy. Odbieranie uprawnień lub całkowite usunięcie loginu to dla administratora zaledwie kilka kliknięć.

Tak zwany supervisor, czyli nadzorca, może mieć pełną kontrolę nad mikro-autoryzacją, która ma na celu dodanie jeszcze jednego kroku potwierdzania tożsamości – wszędzie tam, gdzie jest to konieczne. Przykładem mikro-autoryzacji są więc:

- Inżynier Google naciskający przycisk klucza U2F, wysyłając porcję kodu do produkcji (eliminacja ryzyka ataku man-in-the-middle).

- Pracownik sprzedaży rejestrujący każde działanie (eliminacja kradzieży danych przez nieuczciwych pracowników).

- Recepcjonistka w szpitalu mająca na co dzień dostęp do bardzo wrażliwych danych (potencjalnie łatwy punkt do zaatakowania przez niską świadomość bezpieczeństwa IT).

Ad3. Czy Secfense odpowiada na zapotrzebowanie ochrony przed atakami „na logowanie”?

Dyrektor ds. bezpieczeństwa informacji w Microsofcie ostrzegał przed używaniem nieszyfrowanych mechanizmów logowania, takich jak jednorazowe kody wysyłane za pomocą SMS czy połączeń głosowych, które są używane przez m.in.: Facebook, PayPal, Twitter, PlayStation, Uber, Dropbox, Amazon – i sam Microsoft.

Today, I want to do what I can to convince you that it’s time to start your move away from the SMS and voice Multi-Factor Authentication (MFA) mechanisms. These mechanisms are based on publicly switched telephone networks (PSTN), and I believe they’re the least secure of the MFA methods available today. That gap will only widen as MFA adoption increases attackers’ interest in breaking these methods and purpose-built authenticators extend their security and usability advantages.

Plan your move to passwordless strong auth now – the authenticator app provides an immediate and evolving option.

Alex Weinert

Director of Identity Security w firmie Microsoft

Zamiast tego Alex Weinert zarekomendował używanie bezpieczniejszego sposobu 2FA albo MFA, i jak to ujął bezpośrednio – „app-based authentication”. Taką aplikacją jest Microsoft Authenticator do generowania jednorazowych, czasowych kodów TOTP. Oczywiście aplikacja Microsoft Authenticator jest jedną z kilku, którą warto zainstalować na smartfonie, przy czym jeszcze lepiej używać klucza bezpieczeństwa (z kryptografią klucza publicznego), technologię Windows Hello albo innego logowania odpornego na phishing.

„Make phishing impossible” – krótko podsumował standard FIDO, Alex Weinert.

Kody jednorazowe SMS można wyłudzić za pośrednictwem otwartych i łatwo dostępnych narzędzi phishingowych, takich jak Modlishka, CredSniper lub Evilginx. W przypadku tych narzędzi trudno jest nazywać kiepskie praktyki programistyczne przełamaniem mechanizmów 2FA. Raczej uściślając, dzięki takim ofensywnym narzędziom, możliwe staje się ominięcie zaimplementowanych mechanizmów 2FA.

Standard 2FA z kodami SMS nie jest uznawany przez ekspertów za bezpieczny. Organizacje powinny szybko rozważyć używanie czegoś bezpieczniejszego, co jest zgodne z protokołem U2F (oficjalnie dodanym do standardu FIDO pierwszej generacji) i protokołem WebAuth (w standardzie FIDO2 ze wsparciem wstecznym).

Rozszerzone FIDO2 za pomocą Secfense może być wdrożone bez ukrytych kosztów programistycznych dla niemal dowolnej aplikacji internetowej, jak i dla dowolnego panelu administracyjnego zarządzanego z przeglądarki.

Oczywiście łatwo jest napisać, że warto używać nowocześniejszych protokołów i zrezygnować z SMS-ów. A ponieważ szefowie IT muszą uwzględnić koszty wdrożenia i zakupu np. kluczy dla kilku tysięcy pracowników, to zamiast tego, czy nie lepiej jest patrzeć w kierunku Windows Hello lub „uwierzytelniacza” jako smartfonu wspierającego MFA zgodnego z FIDO2?

Co jeżeli aplikacja nie wspiera żadnej technologii 2FA albo bazuje na niebezpiecznym loginie i haśle?

Po wdrożeniu Secfense możemy używać np. FaceID, tak samo, jakbyśmy używali klucza bezpieczeństwa U2F. Przykładem rozwiązania problemu bezpiecznego logowania jest wdrożenie brokera do poczty IBM Lotus. Lokalnymi urządzeniami uwierzytelniającymi mogą być smartfony służbowe wydane przez zaufany urząd bezpieczeństwa w organizacji. Dzięki temu pracownicy nie będą się mogli logować z prywatnych urządzeń.

Ideą Secfense jest chęć uwolnienia organizacji od haseł. Za pojęciem passwordless stoi:

- klucz bezpieczeństwa reagujący na dotyk lub technologię NFC,

- smartfon reagujący na dotyk (TouchID),

- wbudowany skaner tęczówki, skaner twarzy (FaceID),

- kod PIN,

- rozpoznawanie mowy.

Po drugiej stronie „passwordless” mamy web-aplikację, która dzięki Secfense dostosuje się do FIDO2, bez dodatkowych kosztów i długiego czasu potrzebnego na wdrożenie.

Można powiedzieć, że Secfense idzie w duchu transparentności i prostoty, ponieważ nie trzeba instalować żadnego oprogramowania pośredniczącego (ang. middleware), czy też certyfikatu. Aplikacje firmowe dalej „myślą”, że pracownik loguje się swoim loginem i hasłem, a Secfense dodaje nowoczesną, kolejną metodę uwierzytelnienia, a także mikroautoryzację.

Wartością dodaną produktu jest zwiększone bezpieczeństwo, ponieważ nawet po wycieku loginu i hasła, Secfense bez dodatkowej interakcji ze smartfonem uniemożliwi zalogowanie. Inaczej mówiąc, jeśli intruz pozna hasła pracowników, to nie będzie mógł się zalogować na konta, które zostały „zmigrowane” do passwordless.

Ad4. Co podpowiada baza technik i taktyk MITRE o atakach kolejnych generacji na elementy infrastruktury?

Baza MITRE jest używana do celów badawczych i rozwojowych przez rządy i korporacje związane z usługami cyberbezpieczeństwa, a także przez nas samych w Fundacji AVLab. Zgromadzoną w bazie MITRE wiedzę na temat technik hakerów przekładamy na praktykę podczas oceny produktów ochronnych, zgodnie z procedurami i technikami cyberataków, aby pomóc firmom i instytucjom publicznym wybrać odpowiednie dla nich rozwiązanie informatyczne.

W tym akapicie w odniesieniu do produktu Secfense chcemy podać konkretne zastosowanie bazy technik i ataków MITRE. Otóż obejmuje ona spis najważniejszych metod kradzieży poświadczeń, które są używane do pozyskania loginów i haseł z niezabezpieczonych (lub słabo zabezpieczonych) usług, serwerów i dysków w infrastrukturze klienta. Wyszczególniamy technikę T1111 wchodzącą w skład kilku innych, która obejmuje opis hackowania dużych organizacji.

Sednem zagadnienia będzie zatem zbiór problemów, które pojawią się (prędzej czy później) przy niedostatecznych zabezpieczeniach usług internetowych, panelów logowania, nieprawidłowym przechowywaniu poświadczeń w sposób niezorganizowany i bez cyfrowego nadzoru.

Do tych problemów zaliczamy (na podstawie informacji z bazy MITRE):

- Używanie samych loginów i haseł bez dodatkowego 2FA/MFA.

- Zapisywanie poświadczeń w niezaszyfrowanych i łatwo dostępnych plikach.

- Narażanie organizacji na ataki brute-force i inne próby crackowania haseł.

- Brak dodatkowej mikroautoryzacji przy dostępie do krytycznych zasobów.

- Brak nadzoru nad zdarzeniami logowania: kto, kiedy i do jakiego zasobu uzyskał dostęp.

- Narażanie organizacji na kradzież ciasteczek sesyjnych z przeglądarek pracowników.

- Ataki na mechanizmy uwierzytelniania dwuskładnikowego z użyciem inteligentnych kart (smart card).

- Używanie keyloggerów do atakowania tokenów sprzętowych np. RSA SecurID.

- Ataki MITM na aplikacje internetowe i desktopowe.

- Atak na Kerberos dla kont użytkowników, które nie wymagają wstępnego uwierzytelniania (np. można zastosować otwarte narzędzie Rubeus).

Prawdopodobnie tych problemów na jakie może trafić organizacja nie wyczerpuje żadna baza. Hakerzy zawsze będą o krok przed jakimkolwiek zbiorem technik i ataków, ponieważ dopiero po zdarzeniu mogą one zostać usystematyzowane. Z tego powodu, aby zapobiegać potencjalnym atakom, warto zapoznać się z propozycją krakowskiej firmy.

Ad5. Jak Secfense może globalnie usprawnić bezpieczeństwo tysięcy użytkowników

Załóżmy teoretycznie, że aplikacje firmowe nie przechodzą regularnych audytów bezpieczeństwa albo nie wspierają nic poza kodami SMS. National Institute of Standards and Technlogy (NIST) wydał negatywną rekomendację dla stosowania SMS-ów jako drugiego czynnika uwierzytelnienia ze względu na fakt, że technologia ta jest szeroko znana od dawna z podatności na ataki phishingowe oraz typu man-in-the-middle.

Jak Secfense może usprawnić życie firmie i pomóc tysiącom pracowników? Otóż:

- Całkowicie eliminuje ryzyko kradzieży tożsamości i danych z wewnętrznego systemu.

- Zapewnia wygodę dla użytkowników, ponieważ eliminuje tradycyjne loginy i hasła oraz zapewnia dodatkowe zabezpieczenia.

- Dodaje niewspierane wcześniej w organizacji uwierzytelnienie wieloskładnikowe za pomocą zapamiętanego sekretu lub danych biometrycznych.

- Opanowuje logi, które są bardzo pomocne administratorom.

Wdrażając Secfense należy wziąć pod uwagę metody logowania, których będzie się używało. Powszechnie należy odchodzić od wiadomości SMS jako tokenów. W zależności od wybranej metody alternatywne mechanizmy logowania mogą być bardziej lub mniej bezpieczne i każde z nich może posiadać własne, unikalne cechy. O tym, jaką metodę wybrać, powinny zdecydować departamenty bezpieczeństwa w poszczególnych organizacjach.

Produkt Secfense może być skrojony na potrzeby dużej organizacji. Natomiast w średnich i małych firmach nie zawsze się sprawdzi z małą ilością aplikacji, albo jeżeli aplikacje mogą być zintegrowane z innymi metodami MFA już dostępnymi na rynku.

Wątpliwość używania Secfense zachodzi także w takich korporacjach jak Google, ponieważ tam używa się jednego standardu bezpieczeństwa dostępu do aplikacji, które może być szybko zaktualizowane bez przerabiania kodu ich wszystkich.

Z wyżej wymienionych powodów Secfense nie chce konkurować z wewnętrznymi kompetencjami szefów bezpieczeństwa, ale ułatwić każdej organizacji konsolidację rozproszonych i niewystarczających standardów logowania.

Podsumowanie recenzji

Bądźmy uczciwi – nie istnieje oprogramowanie całkowicie odporne na ataki. Po rozmowach z producentem wiemy jednak, że Secfense przechodzi regularne audyty bezpieczeństwa. Używanie takich rozwiązań jak Secfense ma sens, ponieważ jest podparte konkretnymi wdrożeniami, gdzie udało się ogarnąć passwordless i zero-trust.

Jedno z takich wdrożeń przeprowadzone zostało w banku BNP Paribas Polska. Więcej o wdrożeniu Secfense w BNP Paribas Polska przeczytać można na stronie producenta.User Access Security Broker ma mierzalne korzyści, które są przekładane na konkretne pieniądze. Dodatkową wartością jest to, że w razie zmiany kodu aplikacji, to broker Secfense zintegruje się z aplikacją, a nie odwrotnie.

Producent widzi to tak: „jeżeli macie aplikacje, to my wam damy 2FA/MFA”. Metodami tradycyjnymi byłoby niewykonalne zaimplementowanie bezpiecznego mechanizmu logowania dla każdej aplikacji z osobna. Do tego służy broker Secfense, aby oszczędzić czas potrzebny na wdrożenie, ponieważ nie wymaga zaangażowania sztabu ludzi – co zresztą może być trudne w powodu braku kompetencji, programistów i ludzi od bezpieczeństwa.

Podsumowując jeszcze krótko korzyści produktu:

- Wdrożenie przebiega bez zatrudniania programistów. Nie potrzeba dostępu do kodu źródłowego aplikacji. Aktualizacja aplikacji zewnętrznych nie wpływają na działanie Secfense.

- Używanie Secfense ze standardem FIDO2 eliminuje ryzyko phishingu, ponieważ dane kryptograficzne nie opuszczają urządzenia użytkownika i nigdy nie są przechowywane na serwerze. Zapobiega to wszelkim formom kradzieży haseł i ataków phishingowych.

- Broker daje możliwość zastąpienia polityk sesji aplikacji własnymi politykami.

- Każda organizacja może wdrożyć 2FA/MFA w miejscach, gdzie do tej pory nie było możliwości ingerencji w kod aplikacji, firmware urządzeń lub powodowało to duże koszty.

- Centralne zarządzanie metodami bezpieczeństwa użytkowników i składnikami 2FA w kontekście aplikacji webowych. Produkt monitoruje i rejestruje zdarzenia w sesji (zwiększa transparentność i ułatwia wykrycie ataku od wewnątrz, przeciwdziała pracownikom działającym na rzecz konkurencji).

- Nie przechowuje i nie przetwarza żadnych haseł użytkownika. Nie przekazuje żadnych informacji do producenta.

- Oferuje tzw. mikroautoryzacje, które mają na celu dodanie kolejnego kroku autoryzacji tam, gdzie jest to konieczne.

Czy ten artykuł był pomocny?

Oceniono: 0 razy