Właściciele urządzeń z systemem Android, którzy korzystają mi.in. z komunikatorów Signal i WhatsApp ponownie zostali poddani próbie ze względu na niedawno ujawnione luki w obu aplikacjach. W Signalu możliwe było odpowiednimi pakietami zmusić ofiarę do odebrania rozmowy (bez wiedzy rozmówcy) i dalej słuchać dźwięku z urządzenia. A w WhatsApp wysłanie zwykłego, ale spreparowanego pliku ofierze umożliwiało uruchomienie złośliwego kodu na urządzeniu. Wystarczyło znać numer telefonu ofiary.

Zbyt często techniczne media donoszą o podatnościach w darmowych komunikatorach, aby można było zaufać takim aplikacjom. Zwykle normalni użytkownicy nie są narażeni w żaden sposób na inwigilację, więc mogą a nawet powinni korzystać z komunikatora wspierającego szyfrowanie end-to-end. I takim dobrym wyborem jest Signal, którego trzeba jeszcze zabezpieczyć w ustawieniach. Dziennikarze, a w szczególności politycy oraz menadżerowie i członkowie zarządów dużych międzynarodowych firm, nie powinni narażać siebie i swoich organizacji na konsekwencje wynikające z cyberataków konkurencji, politycznych wrogów, obcych służb. W związku z tym osoby na wysokich stanowiskach muszą unikać komunikatorów Signal, WhatsApp, Viber, Skype, Messenger i wielu innych, darmowych.

Większość dostępnych komunikatorów zapewnia wprost proporcjonalne bezpieczeństwo do bezpieczeństwa systemu operacyjnego. Oznacza to, że nieaktualizowany Android, ale także iPhone bez najnowszych aktualizacji jest bardziej podatny na bezpośrednią inwigilację, niż urządzenie w pełni zaktualizowane i zabezpieczone wzorem blokady ekranu, kodem PIN, odciskiem palca albo Face ID — chociaż ta ostatnia technologia nie jest bezpieczna, jeśli chcemy trzymać poufne dane z dala od osób postronnych.

Decydując się na jeden z dostępnych komunikatorów trzeba pamiętać, że przesłane wiadomości są tak dobrze zabezpieczone jak telefon. Oznacza to, że zarówno telefon, jak i komunikator powinny być chronione hasłem dostępu. W przeciwnym wypadku każda osoba postronna może mieć dostęp do historii rozmów i wszystkich danych zapisanych w telefonie.

Bezpieczeństwo komunikatora to jedna kwestia. Zupełnie osobną jest bezpieczeństwo smartfonu. Urządzenia niewspierane przez producenta mogą zawierać sprzętowe luki np. w komponentach firmy Qualcomm. Z takich podzespołów zbudowane są smartfony i tablety. Miliony smartfonów i tabletów. Wszystkie są narażone na odzyskanie kluczy kryptograficznych, które są przechowywane w układzie scalonym w obszarze nazywanym Qualcomm Secure Execution Environment (QSEE) w tak zwanej zaufanej strefie Trusted Execution Environment (TEE). Cykl życia nowego smartfonu waha się od jednego roku do trzech lat. Po tym czasie producent zwykle nie udostępnia aktualizacji bezpieczeństwa.

Które urządzenia z układami Qualcomm zawierają lukę CVE-2018-11976?

Wszystkie urządzenia z następującymi układami:

Jak sprawdzić czy urządzenie jest podatne na atak?

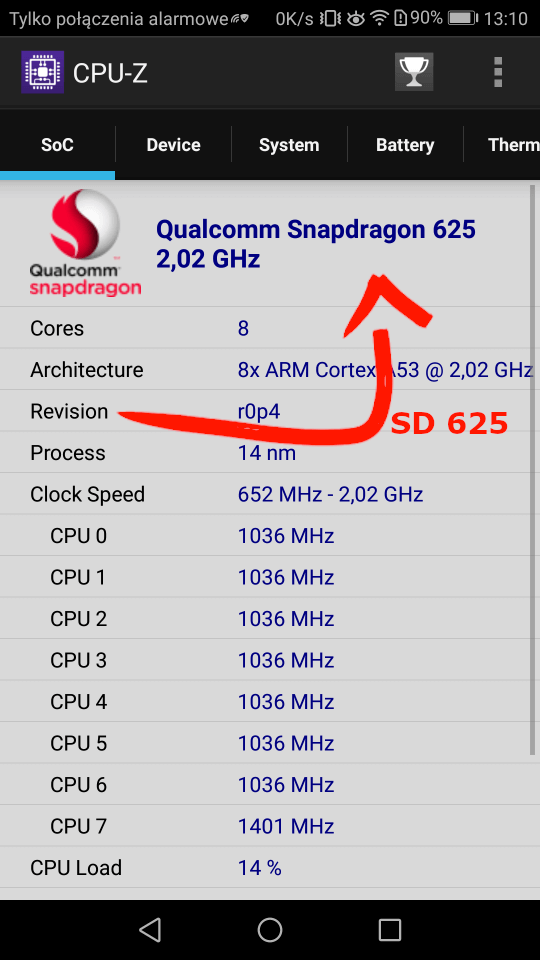

Najprościej zainstalować oprogramowanie CPU-Z dla Androida z oficjalnego sklepu:

W związku z powyższym osoby, które używają smartfonu do wrażliwych operacji np. szyfrują komunikację, powinni sprawdzić aktualność zabezpieczeń. W większości przypadków starsze smartfonu, nawet flagowe urządzenia, już po dwóch latach od zakupu nie dostają aktualizacji na czas. Co to oznacza? Każdy kto używa oprogramowania bazującego na kryptografii np. WhatsApp czy Signal naraża się na wyciek kluczy kryptograficznych. Najbardziej prawdopodobna sytuacja wyodrębnienia takich danych to instalacja złośliwej aplikacji, zdalny atak z podniesieniem uprawnień albo fizyczna ingerencja w urządzenie z nakazu prokuratorskiego przez firmę, która będzie w stanie odzyskać dane. Takie techniczne możliwości już istnieją.

Powtórzmy raz jeszcze — normalni użytkownicy zasadniczo nie muszą obawiać się konsekwencje używania dziurawych komunikatorów. Prominentne osoby to już całkiem inna historia.