Oprogramowanie antywirusowe do ochrony stacji roboczych, rozwiązania instalowane na poziomie bramy sieciowej, wreszcie sam hardware do analizy przesyłanych pakietów sieciowych – nie ważne ile zainwestowano w rozwiązania do ochrony urządzeń i danych – z pewnością zawierają one luki, które prędzej, czy później zostaną wykryte. Niektórzy eksperci twierdzą nawet, że instalując antywirusa zwiększa się ryzyko ataku, a powodem tego jest po prostu kolejny możliwy wektor ataku na potencjalnie dziurawą aplikację. Te zamiast chronić, zawierają niekiedy podatności, które można wykorzystać do ataku, wykonania złośliwego kodu z podwyższonymi uprawnieniami, czy zainstalowania tylej furtki.

Dobrym przykładem na to, że producenci antywirusów sami nie za bardzo przykładają się do zabezpieczenia własnego oprogramowania jest produkt McAfee Email Gateway, którego rolą jest ochrona pracowników w sieci lokalnej przed złośliwymi załącznikami i szeroko pojętym spamem. Niedawno oberwało się rozwiązaniu McAfee Application Whitelisting, tym razem kwestia bezpieczeństwa dotyczy wspomnianego McAfee Email Gateway.

Na blogu forsec niezależny badacz bezpieczeństwa opisał problem dotyczący McAfee Email Gateway. Produkt był podatny na atak XSS – był, bowiem Intel Security udostępnił aktualizację do wersji 7.6.404, która naprawia znaleziony przez badacza błąd w zabezpieczeniach. McAfee Email Gateway zamiast chronić przed szkodliwymi załącznikami, mógł zostać wykorzystany do przesłania szkodliwego pliku lub przekierowania użytkownika na szkodliwą stronę internetową.

W momencie, kiedy McAfee Email Gateway (MEG) wykryje zagrożenie zwraca do adresata informację w postaci wiadomości e-mail w formacie HTML korzystając z szablonu zapisanego pod nazwą 1_warning.html. Dodatkowo załącza informację o załączniku. Zauważył to Wesley Neelen, który aby sprawdzić, czy możliwe jest przeprowadzenie ataku XSS na produkt MEG, stworzył złośliwy dokument pakietu Excel z rozszerzeniem .xls o nazwie file<IMG SRC=x onerror=”alert(‘XSS’)”>jem.xls i wysłał go do testowej skrzynki pocztowej chronionej przez MEG. Teraz wystarczyło sprawdzić, czy MEG zablokuje szkodliwy załącznik i czy wiadomość w formacie HTML rozpozna znacznik:

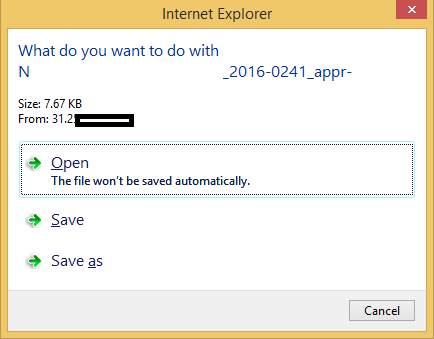

W podobny sposób przesłał plik HTA, który wykorzystuje połączenie HTML, CSS i Javascript i jest taktowany przez system tak samo jak inne aplikacje. W pliku tym zahardkodowano adres URL, który mógł kierować do szkodliwej strony internetowej. McAfee Email Gateway przetworzył to i wyświetlił okienko pytając o zgodę na wykonanie kodu.

Atak XSS w przypadku McAfee Email Gateway mógł zostać wykorzystany do przekierowania ofiary na złośliwą stronę internetową. Podstawiony plik dla celów badawczych zawierał kod, który otwierał tylną furtkę w systemie operacyjnym Windows 8 pozwalając badaczowi na uzyskanie dostępu do powłoki shell z wykorzystaniem popularnego payloadu meterpreter w ramach narzędzia Metasploit używanego do testów penetracyjnych i obchodzenia zabezpieczeń. Oczywiście zakończyło się do uzyskaniem zdalnego dostępu do systemu operacyjnego. Aktualizacja McAfee Email Gateway została udostępniona.

Czy ten artykuł był pomocny?

Oceniono: 0 razy