Od dziesięciu do piętnastu dysków SSD i HDD. Wszystkie zaszyfrowane przez oprogramowanie VeraCrypt. Służbom policyjnym i federalnym z dwóch krajów należących do sojuszu Pięciorga Oczu (ang. Five Eyes) nie udało się dostać do danych, które były zaszyfrowane przez następcę TrueCrypt, czyli VeraCrypt — czytamy na forum poświęconym oprogramowaniu VeraCrypt na portalu Sourceforge.net.

Opisana tam historia może być prawdziwa, ale nie musi. Jednym z dowodów na jej potwierdzenie jest przekazanie twórcom VeraCrypt ponad 10 000 dolarów (1.15 Bitcoinów) w wirtualnej walucie BTC za naukowe dokonania kryptograficzne, które nie pozwoliły ujawnić zapisanych danych na dyskach (dopiero po dwóch latach wróciły do swojego właściciela).

Posiadacz dysków trafił na celownik służb ze sojuszu Five Eyes. Nie wiadomo z jakiego powodu został zapisany na liście osób pozderzanych, ale jeżeli fakty podawane w książce pt. „Polowanie na Edwarda Snowdena” autorstwa Luke Hardinga są prawdziwe, to możemy mieć pewność, że federalni nie patyczkowali się i wyciągali największe działa.

Five Eyes to umowa pomiędzy Wielką Brytanią, USA, Australią, Kanadą i Nową Zelandią, która dotyczy wspólnego gromadzenia, analizowania i udostępniania informacji wywiadowczych. Mamy tu do czynienia ze szpiegowaniem zatwierdzonym przez „prawo”. Członkowie sojuszu koncentrują się na gromadzeniu i analizowaniu informacji z różnych części świata, chociaż ich jurysdykcja wykracza dalece poza granice państw, które wchodzą w skład tajnego porozumienia. Dopiero Edward Snowden ujawnił, że niektórzy członkowie sojuszu wzajemnie się monitorują i dzielą informacjami, aby uniknąć łamania przepisów krajowych, które zabraniają szpiegowania własnych obywateli. Sojusz Pięciorga Oczu rozpościera się na więcej krajów:

- Członkami Five Eyes są: Australia, Kanada, Nowa Zelandia, Wielka Brytania i USA.

- Członkami Nine Eyes są dodatkowo: Dania, Francja, Holandia i Norwegia.

- Członkami Fourteen Eyes są dodatkowo: Belgia, Niemcy, Włochy, Hiszpania i Szwecja.

Five Eyes i backdoory w sprzęcie sieciowym i oprogramowaniu

Silne szyfry kryptograficzne są drzazgą na tylnej części ciała policji i służb. Politycy, powołując się na międzynarodowy terroryzm, robią wszystko, aby mieć możliwość podsłuchiwania w czasie rzeczywistym komunikacji, bądź też deszyfrowania nośników czy komunikatorów.

Australia zatwierdziła ustawę „Assistance and Access Bill” (o czym pisał Michał Giza), która nakazuje deweloperom oprogramowania i sprzętu na dodawanie możliwości „obejścia” szyfrowania komunikacji i przekazania danych organom ścigania. Parlament przegłosował jej treść w grudniu 2018 roku. Program zakłada techniczną pomoc deweloperów oprogramowania i producentów sprzętu dla służb, kiedy te nie będą mogły odszyfrować komunikacji. A więc sprzęt operatorski jak i oprogramowanie np. komunikatory musiałyby dostosować swój kod do kraju użytkowników korzystających z danego narzędzia.

Australijska rządowa ustawa będzie miała niewielki wpływ na cyberprzestępców i terrorystów. Bardziej zagraża australijskim firmom technologicznym i podważa indywidualne prawa.

— twierdzi prof. nadzw. Christophe Doche i dr John Selby w komunikacie podanym przez Australian Institute of International Affairs.

Nad podobną ustawą myślą już Niemcy. I nie jest to pierwszy raz kiedy nasi zachodni sąsiedzi chcą walczyć ze szyfrowaniem end-to-end.

Podobne wymagania związane z przełamywaniem szyfrowania wystosowała policja w Polsce. Przetarg na projekt cybercrypt@gov miał na celu wzmocnienie roli polskiej policji w wykrywaniu przestępstw komputerowych i cyberprzestępstw poprzez budowę unikalnego systemu o bardzo wysokiej wydajności. Dodatkowymi zadaniami, które ma wypełnić ogłoszony przetarg, jest zacieśnienie współpracy pomiędzy organami ścigania: ze systemu będą korzystały różne jednostki policji (laboratoria kryminalistyczne, wydziały dw. z cyberprzestępczością KGP/KWP/CBŚP).

W wytycznych projektu cybercrypt@gov znajdujemy opis narzędzi pozwalających na łamanie haszy opartych m.in. o funkcje skrótów:

MD4, MD5, SHA1, SHA-224, SHA-256, SHA-384, SHA-512, SHA-3 (Keccak), NetNTLMv1, NetNTLMv1+ESS, NetNTLMv2, sha256crypt, sha512crypt.

A także próbę przełamania zabezpieczeń programów m.in.:

Office 2007, 2010, 2013, zabezpieczonych plików PDF, baz danych haseł KeePass, zabezpieczonych hasłem archiwów ZIP, RAR oraz powszechnie stosowanych aplikacji szyfrujących, takich jak Truecrypt, Veracrypt i Bitlocker.

VeraCrypt (dawniej TrueCrypt) vs Bitlocker

TrueCrypt to kiedyś popularne i polecane oprogramowanie do szyfrowania wolumenów, plików i całych dysków. Dzisiaj tylko program-legenda i z nazwy kojarzony głównie jako „zhackowany przez NSA” lub „NSA Backdoor”. Program nie jest już rozwijany (jego następcą jest VeraCrypt), ale na jego bazie można budować własne rozwiązanie. Trzeba tylko pamiętać, aby nie powielać możliwych słabych punktów TrueCrypt.

W 2015 roku opublikowano audyt bezpieczeństwa kodu dla wersji 7.1a przeprowadzony przez NCC Group. Z analizy wynika, że ogólnie znaleziono cztery podatności, chociaż nie wykazano dowodów na celowe umieszczenie backdoora dla NSA.

Ogólnie rzecz biorąc znaleziono kilka błędów, które w odpowiednich okolicznościach umożliwiają odzyskanie klucza szyfrującego (błąd w generatorze liczb losowych). Oprócz tego pokazano problemy dotyczące bezpieczeństwa algorytmu AES szyfrującego pliki.

VeraCrypt bazuje na kodzie TrueCrypt i jest ciągle rozwijane. Nie zawiera błędów / luk poprzednika. VeraCrypt to oficjalny następca TrueCrypt. Oprogramowanie można zainstalować na Windows, macOS, Linux, FreeBSD. VeraCrypt prawdopodobnie jest bezpiecznym oprogramowaniem, ale 100-procentowej pewności mieć nie można, nawet pomimo otwartego kodu.

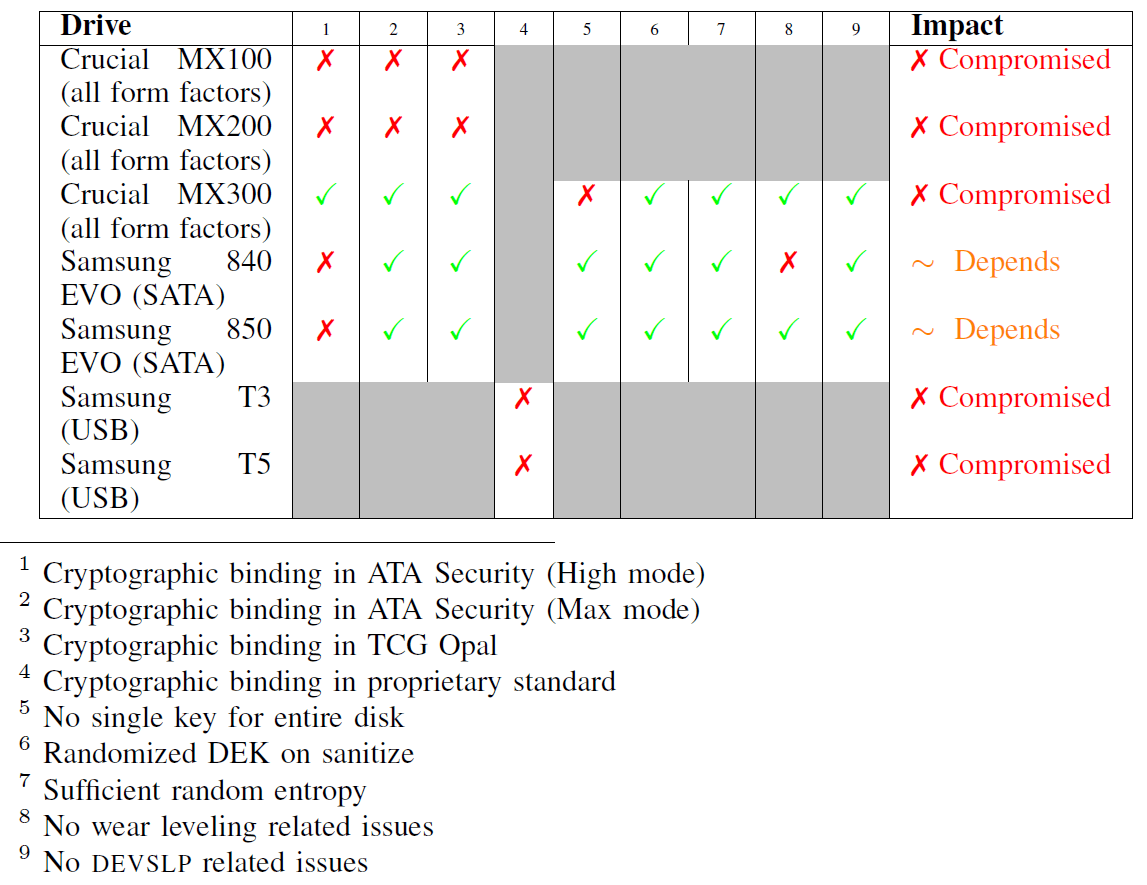

A co z BitLockerem? Naukowcom z holenderskiego uniwersytetu udało się uzyskać dostęp do plików z zaszyfrowanych dysków SSD. Poddane inżynierii wstecznej oprogramowanie układowe ujawniło, że w teorii dyski SSD zapewniają sprzętowe szyfrowanie (które jest szybsze niż za pomocą np. BitLockera lub VeraCrypt), w praktyce są pozbawione fundamentalnej cesze przytaczanej przez producentów — bezpieczeństwa.

Naukowcy w praktyce udowodnili, że wiele implementacji szyfrowania sprzętowego ma na tyle poważne wady, że dla kilku popularnych dysków SSD udało się całkowicie odzyskać dane bez znajomości kluczy deszyfrujących. Dane udało się odzyskać z zaszyfrowanych dysków: Crucial MX100, Crucial MX200, Crucial MX300, Samsung T3 i Samsung T5. W pozostałych dwóch przypadkach dla dysków Samsung 840 EVO i Samsung 850 EVO, pliki również dało się odszyfrować, ale przy niektórych wersjach firmware.

Badanie ujawniło jeszcze jedną słabość, jeśli można to tak nazwać.

Otóż jeżeli dysk wspiera sprzętowe szyfrowanie, a na dysku zainstalowany jest Windows z funkcją BitLocker, to szyfrowanie danych — wydawałoby się, że realizowane programowo — za pomocą BitLockera będzie realizowane przez dedykowany koprocesor, a zarządzaniem kluczami będzie się zajmował BitLocker.

Jeżeli ktoś sądził, że szyfrując pliki BitLockerem, jest odporny na wady sprzętowe, to się grubo pomylił. Inaczej mówiąc, jeżeli funkcja sprzętowego szyfrowania będzie włączona w biosie, to BitLocker będzie z niej korzystał. Jedyną możliwością nie korzystania z tej zależności jest wyłączenie sprzętowego szyfrowania i dopiero wówczas zastąpienie szyfrowania sprzętowego szyfrowaniem programowym za pomocą np. VeraCrypt lub BitLocker.

Z technicznego punktu szyfrowanie programowe może być stosowane dla pojedynczego pliku lub całego dysku. Szyfrowanie całego dysku, niezależnie od ilości partycji, jest jak najbardziej słuszne, ponieważ eliminuje wady związane z wyciekiem wrażliwych danych, na przykład plików tymczasowych, plików stronicowania i pamięci podręcznej.

Korzystając z systemu Linux, warto o tym wiedzieć, ponieważ (w zależności od dystrybucji) podczas instalacji są dwie opcje do wyboru: albo szyfrowanie całego dysku, albo szyfrowanie katalogów użytkownika. Szyfrowanie programowe ma oczywiście swoje wady, takie jak to, że klucz szyfrowania jest obecny w pamięci RAM podczas pracy komputera. Przełączenie się w stan hibernacji pozostawia ten klucz w pamięci operacyjnej, dlatego oddalając się od laptopa, nie zapomnijcie wyłączyć komputera. A najlepiej wyjmijcie kość RAM i zabierzcie ze sobą, ponieważ i wtedy możliwa jest kradzież haseł z pamięci komputera z zaszyfrowanego dysku.

Podsumowując. VeraCrypt jest bezpiecznym narzędziem, ale nie wiadomo jak bardzo bezpieczny jest domyślny algorytm szyfrujące tj. AES. Wybór algorytmu może zaważyć na bezpieczeństwie danych. Sytuacja w kryptografii jest dynamiczna, dlatego wybranie właściwego sposobu szyfrowania nie jest łatwe. Twórcy VeraCrypt w jakimś stopniu pomagają zwykłym użytkownikom, sugerując ustawienia domyślne, możliwie najlepsze. Jednym zdaniem — ufajmy, ale sprawdzajmy.

Jak jeszcze można się chronić?

Szyfrowanie jest jedną z najlepszych metod ochrony danych dostępną dla każdego. Proces ten wykorzystuje algorytmy do „przekształcania” informacji w zakodowaną postać. Aby rozszyfrować utajnione dane i przywrócić je do zwykłego stanu (czyli tego, który można odczytać), należy znać algorytm szyfrowania i prywatny klucz, który został użyty. Szyfrowanie pomaga zabezpieczyć wszystko to, co chcemy ukryć przed cyberprzestępcami, osobami postronnymi i internetowymi zagrożeniami. Jednocześnie jest to sposób na archiwizację dużych ilości danych i zabezpieczenie prywatnej komunikacji.

Więcej o szyfrowaniu i bezpieczeństwie pisaliśmy w:

- Poradniku ochrony danych za pomocą szyfrowania

- Standardach ochrony prywatności w Internecie

- Praktycznych poradach podnoszących bezpieczeństwo komputera

- Rozszerzeniach do przeglądarek i aplikacji, które szpiegują i zapisują historię

- Polecanym oprogramowaniu, systemach, firmware i sieci VPN do ochrony prywatności

Czy ten artykuł był pomocny?

Oceniono: 0 razy