Służba zdrowia to jeden z najbardziej krytycznych sektorów usług publicznych. Presja cyberprzestępców na tę kategorię instytucji rośnie. W 2020 roku, zgodnie z raportem HIMSS Cybersecurity Survey, aż 70% placówek medycznych w USA doświadczyło poważnego incydentu bezpieczeństwa. Także ostatnie miesiące potwierdzają wzmożone zainteresowanie cyberprzestępców, ponieważ we wrześniu tego roku liczba ataków w porównaniu do 2020 roku zwiększyła się o 55%, a średnio każdego tygodnia przestępcy atakują sektor zdrowia 750 razy.

Ataki na systemy opieki zdrowotnej mogą by realizowane zarówno przy użyciu bezpośredniego dostępu do szpitalnej sieci WiFi, jak i z dowolnego miejsca na świecie. Motywacją dla przestępców jest chęć kradzieży lub blokady danych, przede wszystkim pacjentów, patentowych czy wyników badań naukowych.

Potencjalne zagrożenia generują presję na placówki zdrowotne – zwłaszcza szpitale, które muszą funkcjonować w trybie 24/7. Każda przerwa w ich działalności może mieć konsekwencje dla zdrowia i zagrażać życiu pacjentów.

Lekarz też człowiek, ale jest słabym ogniwem w systemie cyberbezpieczeństwa

Kryzys zdrowotny uwydatnił narażenie szpitali na ryzyka, między innymi cybernetyczne. Sytuacja unaocznia kruchość ochrony cyfrowej, na którą sektor zdrowia cierpi od lat. To przekłada się na coraz większą skalę liczby ataków.

Cyberprzestępcy mają świadomość stosunkowo słabych zabezpieczeń oraz niewystarczającej wiedzy i świadomości zagrożenia wśród osób zaangażowanych w funkcjonowanie systemu opieki zdrowotnej. W efekcie liczba ataków we wrześniu tego roku zwiększyła się o 55% w porównaniu do 2020 roku (dane według „Hakerzy atakują zdrowie”, Menadżer Zdrowia, 9-10/2021, str. 9).

Skuteczność ataków cybernetycznych na placówki służby zdrowia wynika między innymi z faktu, że instytucje te nie posiadają odpowiednich zasobów IT, a ich pracownicy nie zawsze są świadomi cyberniebepieczeństw. Wyzwaniem jest również brak świadomości wśród administratorów sieci, że celem ataku mogą być nie tylko stacje robocze i serwery, ale również każde inne urządzenie podłączone do sieci. Hakerzy mając świadomość specyfiki służby zdrowia i intensyfikują swoją działalność w tym sektorze.

Ocenia Piotr Zielaskiewicz, product manager Stormshield, europejskiego lidera branży bezpieczeństwa IT.

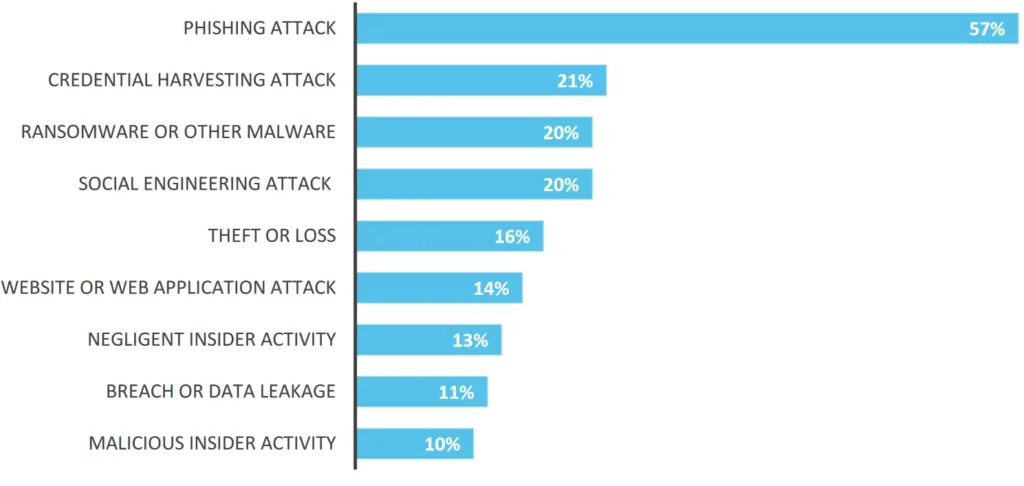

Wśród wektorów ryzyka charakterystycznych dla sektora zdrowia wymieniane są ataki losowe z wykorzystaniem tradycyjnych punktów dostępu, takich jak załączniki do wiadomości email, linki czy stosowane w różnych miejscach pamięci USB. W tym przypadku hakerzy działają niejako „na ślepo”. Jednakże coraz częściej mamy do czynienia z atakami celowanymi. W tym kontekście istotnym wydarzeniem było wprowadzenie obowiązku prowadzenia i wymiany dokumentacji medycznej drogą elektroniczną. Po wdrożeniu EDM wzrosło znaczenie i rola systemów informatycznych, za pomocą których gromadzone i przetwarzane są dane osobowe, w tym dane medyczne.

Jakie są wyzwania? Na co zwracać uwagę?

Jak zwracają uwagę eksperci, należy ocenić podatności i ryzyka związane z każdym elektronicznym elementem funkcjonowania szpitala. Ataki mogą mieć na celu kradzież wrażliwych danych, spowodowanie awarii systemów z bazami danych, czy paraliżowanie urządzeń medycznych działających w sieci (rozruszników serca, systemów dostarczania leków). Dlatego warto mieć świadomość wszystkich słabych punktów infrastruktury sieciowej i w oparciu o tę wiedzę wprowadzać regularnie stosowne zabezpieczenia i procedury.

Podstawowym narzędziem zabezpieczającym jest oprogramowanie antywirusowe. Istotne jest, aby rozwiązania z których szpital korzysta w obszarze cyberbezpieczeństwa, były certyfikowane, a także aby zapewniały ciągłość działania na wypadek awarii energetycznej, czy prac serwisowych przy aktualizacji systemu operacyjnego. Zabezpieczenia powinny być „blisko” urządzenia medycznego, aby zniwelować wysokie ryzyko nieautoryzowanych modyfikacji jego parametrów czy wyłączenia.

Z kolei podstawową linią obrony przed ransomware (obok poprawnie skonfigurowanej ochrony sieci szpitalnej na przykład z wykorzystaniem urządzeń typu Next Generation Firewall), jest aktualny i działający backup. Innym niesprzyjającym poprawnej konfiguracji zabezpieczeń elementem są zaniedbania i niedofinansowanie IT.

Czy ten artykuł był pomocny?

Oceniono: 0 razy