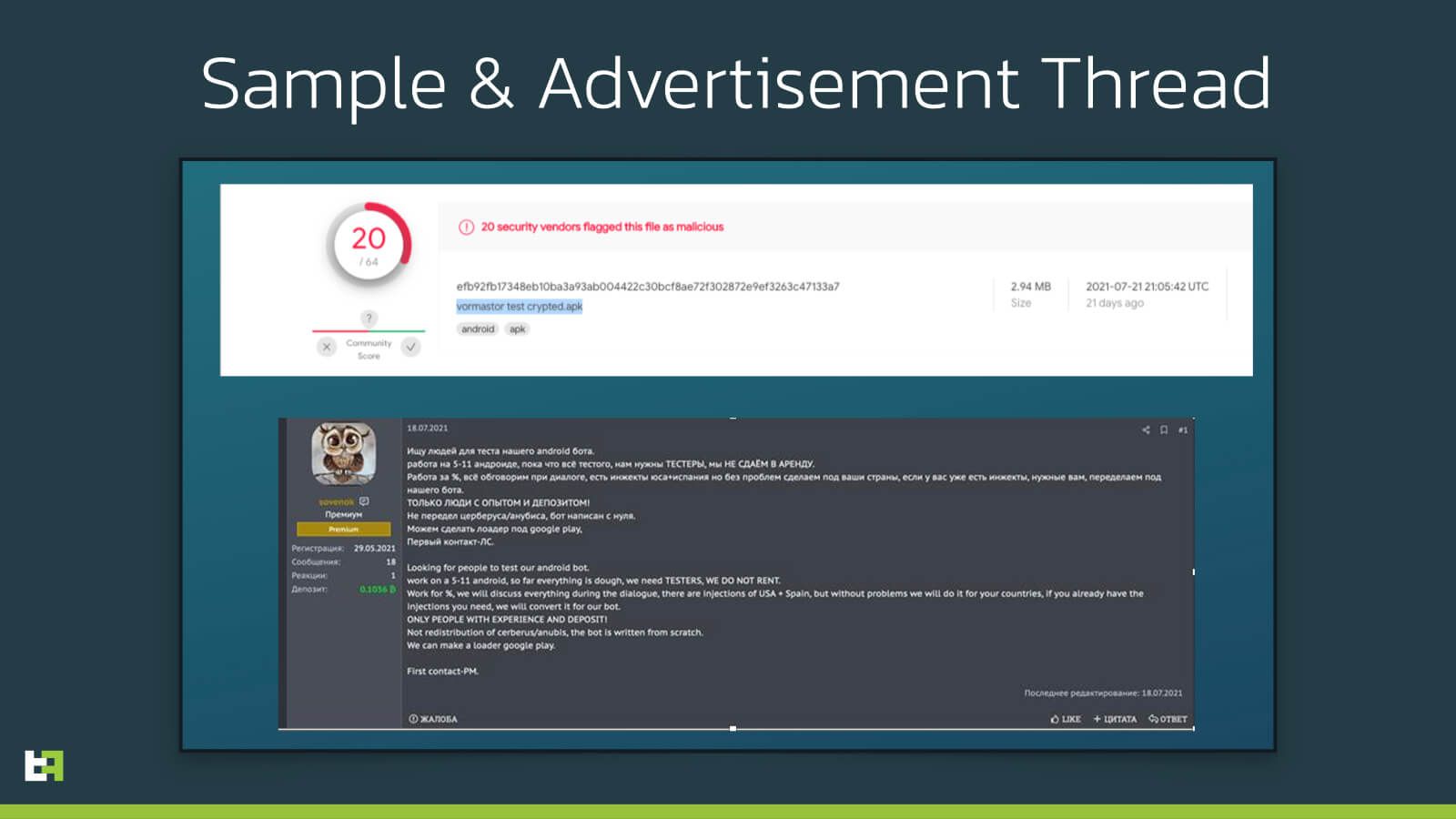

W sieci Tor pojawiła się oferta zachęcająca do „testowania” nowego trojana bankowego S.O.V.A – nazwa została zapożyczona od rosyjskiego słowa сова, oznaczającego sowę. Trojan całymi garściami korzysta z otwartego kodu niektórych ze swoich komponentów, a pochodzenie złośliwego kodu przypisuje się autorowi z Rosji. Zdaniem firmy Threat Fabric, która szczegółowo przeanalizowała pierwsze próbki szkodnika, w chwili obecnej jego autor reklamuje drugą wersją, ulepszoną o nowe funkcjonalności.

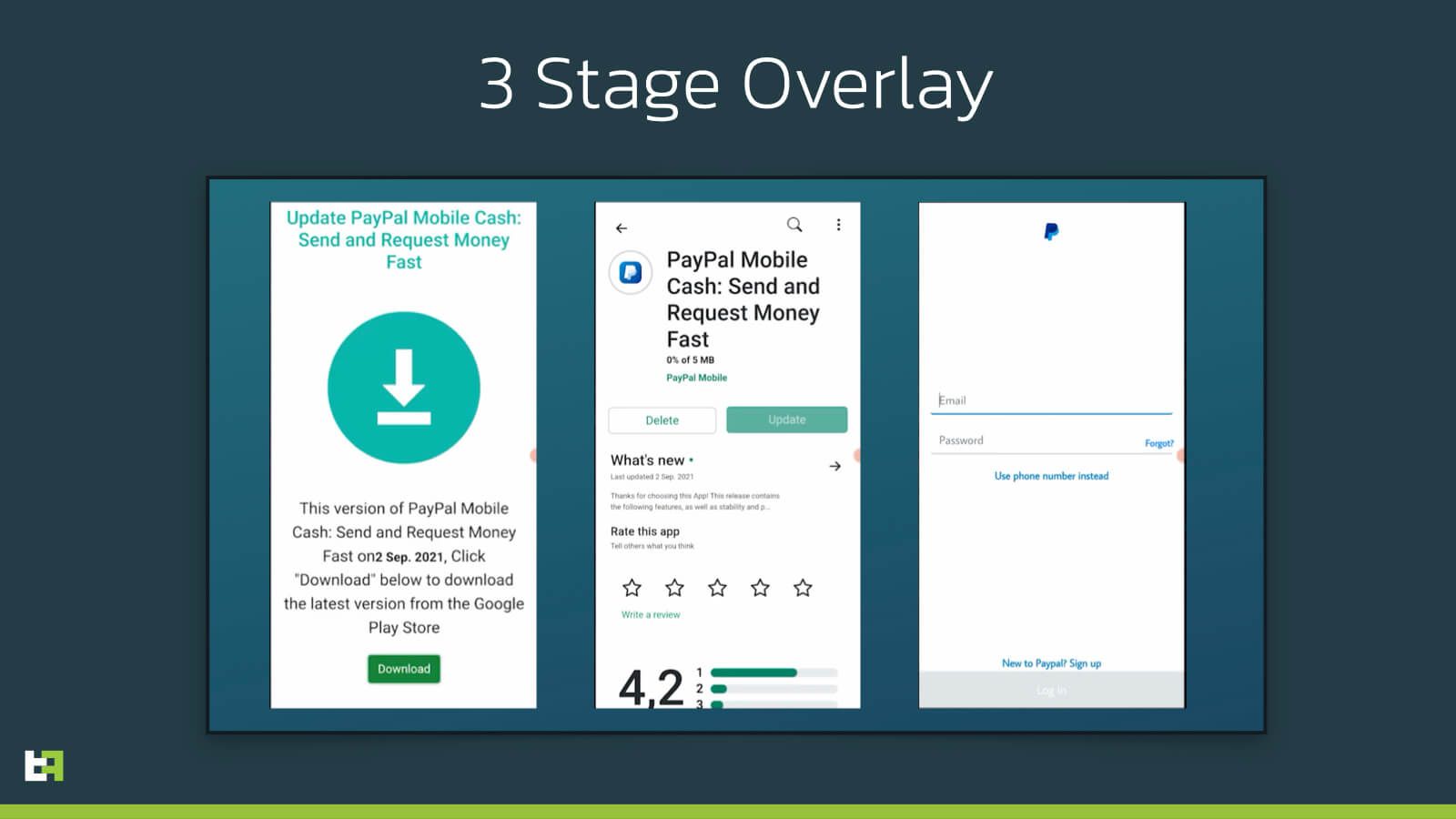

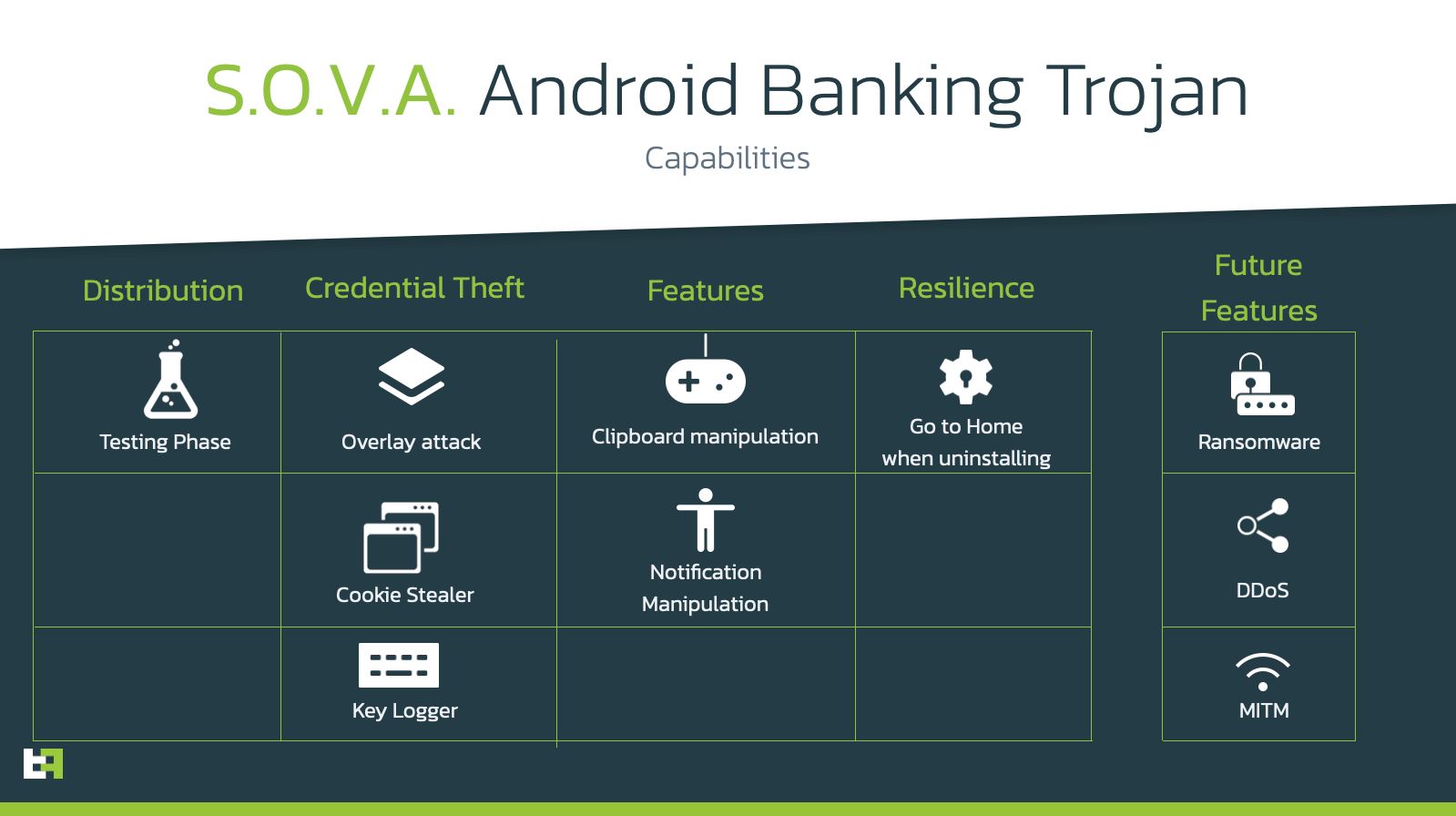

Sowa zagraża użytkownikom Androida poprzez techniki popularne w złośliwym oprogramowaniu. Otóż w pierwszej kolejności są to tzw. nakładki na uruchomioną aplikację bankową – malware „wyrzuca” na pierwszy ekran podstawiany przez „sowę” panel logowania do banku. W drugiej kolejności „ptak” potrafi zapisywać operatorowi serwera kontrolno-zarządzającego wprowadzone znaki podczas logowania (funkcja keyloggingu).

Na końcu trojan może manipulować powiadomieniami od prawdziwego banku np. wysyłać i odczytywać SMS-y w imieniu użytkownika. Oprogramowanie jest dobrze zabezpieczone przed usunięciem, a jego kolejne wersje (zapowiedziane przez autora) będą dysponowały całkiem pokaźnym arsenałem przypominającym połączenie trojana z botem.

Pierwsza wersja szkodnika wyróżnia się modułem kradzieży plików sesyjnych cookie, która nie jest tak powszechna w złośliwym oprogramowaniu na Androida. Funkcjonalność ów umożliwia przestępcy uzyskanie dostępu do ważnych zalogowanych sesji użytkownika bez konieczności znajomości danych uwierzytelniających do banku.

Wersja v2 trojana SOVA

Autor publicznie reklamuje możliwość wypróbowania oprogramowania napisanego głownie pod banki w Hiszpanii oraz USA. Kolejna wersja trojana będzie zawierać możliwość przeprowadzania ataków DDoS, MiTM oraz infekcję ransomware. Wszystkie razem oprócz nakładki oraz keyloggera i tak już stwarzają niemałe zagrożenie dla nietechnicznych użytkowników.

Autor (albo autorzy) złośliwego kodu podchodzą do swojego przedsięwzięcia nietypowo, ale rozsądnie i rozwojowo dla oprogramowania cyberprzestępczego. Powszechnie dobrą praktyką jest udostępniać legalne oprogramowanie do testowania, a dzięki informacjom zwrotnym poprawiać zgłoszone przez użytkowników błędy. W świecie cyberprzestępczym nie jest to rutyną. Zamiast tego częściej spotyka się gotowe rozwiązania, które nie zawsze są przetestowane, a mimo z uwagi na chęć osiągnięcia szybkiego zysku są sprzedawane.

SOWA może być jednym z najbardziej zaawansowanych botów łączącym szkodliwe oprogramowanie do atakowania sesji bankowej. Zachowanie autora postu na forum wskazuje, że ma on duże ambicje dotyczące tego konkretnego szkodliwego oprogramowania. W następnej wersji zapowiedział stworzenie m.in. manipulacji schowkiem, czyli podmianę ciągów znaków, którym może być skopiowany numer bankowy lub portfel kryptowaluty (taki ciąg znaków będzie zastąpiony ciągiem wskazanym przez cyberprzestępcę). Funkcje ransomware, a także VNC znacząco usprawnią arsenał trojana. Dodatkowo bardzo groźnym zjawiskiem będzie przechwytywanie kodów z uwierzytelniania dwuskładnikowego (2FA), a to już nie są przelewki. Obecnie takie techniki są bardzo rzadko stosowane przez złośliwe oprogramowanie, nie tylko na urządzenia z Androidem.

Czy ten artykuł był pomocny?

Oceniono: 0 razy