Phishing – socjotechniczna metoda ataku stara niczym pierwsze komputery. Jego początki sięgają lat ’90. Według Wikipedii, historia phishingu rozpoczęła się od serwisu AOL, z którego crackerzy próbowali wykradać od użytkowników portalu loginy i hasła wysyłając im wiadomości typu „potwierdź informacje”. Obecnie phishing zawiera bardziej wyrafinowane metody i atakuje konkretne osoby, z reguły posiadające ważne lub poufne dane, dokumenty lub informacje istotne z punktu widzenia przedsiębiorstwa lub nawet instytucji rządowych – mówimy wtedy o spear phishingu (z ang. spear – włócznia: phishing kierunkowy). Metody infiltracji na tym się nie kończą. Chyba najbardziej zaawansowaną odmianą phishingu jest watering hole. Taktyka ta nie odzwierciedla tylko definicji phishingu, ale zawiera się w niej phishing i spear phoshing.

Taktyka watering hole (taktyka wodopoju) jest skutecznym sposobem na przeniknięcie do większych przedsiębiorstw i służy cyberprzestępcom oraz hakerom do infiltracji mniejszych firm i podwykonawców stron trzecich. Taktyka ta została zdefiniowana w 2012 roku przez RSA Security LLC i polega ona na zaatakowaniu konkretnej grupy, organizacji, branży, regionu i składa się z trzech faz:

- Odgadnięcie lub zaobserwowanie, z których stron internetowych często korzysta dana grupa.

- Zainfekowanie jednej lub więcej z tych stron malware.

- W efekcie, komputery należące do ofiar zostaną w końcu zainfekowane.

Taktyka wodopoju sprawia więc, że nawet grupy, które są odporne na spear phishing i inne formy phishingu zostaną w końcu zinfiltrowane. Wykorzystanie w tej strategii ataków drive-by download jest bardzo skuteczne, gdyż użytkownicy instynktownie ufają odwiedzanym prawdziwym stronom internetowym. Wszystko to sprawia, że ataki te stają się coraz bardziej popularne.

Phishing w mBanku

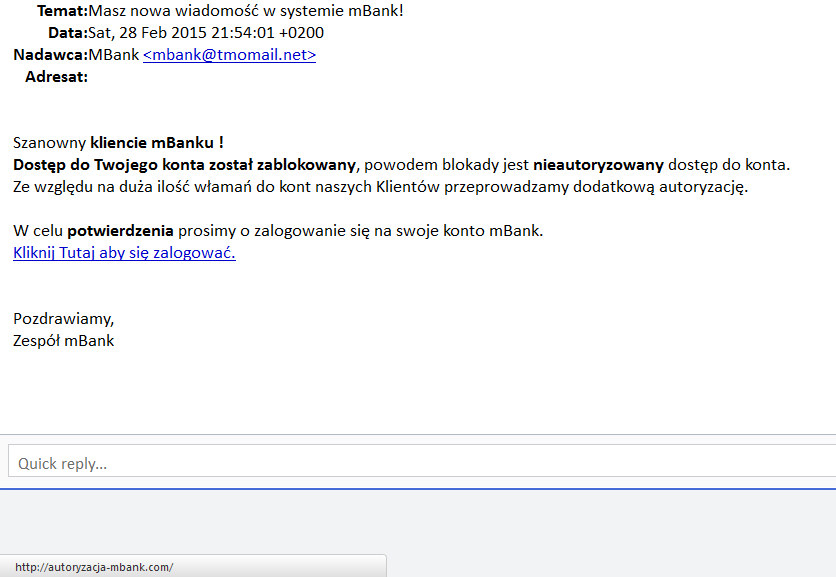

Dotarła do nas informacja o kolejnych próbach wyłudzania od klientów mBanku danych poświadczających logowanie. Wygląda więc na to, że kampania ta została zapoczątkowana już jakiś czas temu o czym pisał Niebezpiecznik i możliwe, że jej skutki są nadal powielane przez te same bądź inne osoby próbujące zarobić na naiwności zwykłych obywateli. Pozyskanie e-maili klientów banku możliwe było na skutek wykorzystania błędu w skrypcie forum banku, który pozwalał na pozyskanie adresów e-mail użytkowników, np.

Na skutek błędu programistycznego e-maile użytkowników można było pozyskać ze strony profilowej danego użytkownika, a żeby zdobyć wszystkie wystarczyło przeiterować się po ID profili – niebezpiecznik.pl

A oto treść wiadomości:

Szanowny użytkowniku mBanku!

Dostęp do Twojego konta został zablokowany, powodem blokady jest nieautoryzowany dostęp do konta (lub w innej wersji spamu – „do rachunku oszczędnościowego”).

Ze względu na duża ilość włamań do kont naszych klientów przeprowadzamy dodatkową autoryzację (lub w innej wersji spamu – „dodatkową weryfikację”).

W celu potwierdzenia prosimy o zalogowanie się na swoje konto mBank (lub w innej wersji spamu – „W celu weryfikacji prosimy o zalogowanie się na konto mBank).

Kliknij Tutaj aby się zalogować -> Strona prowadzi do hxxp://autoryzacja-mbank.com

Zespól‚ mBank.

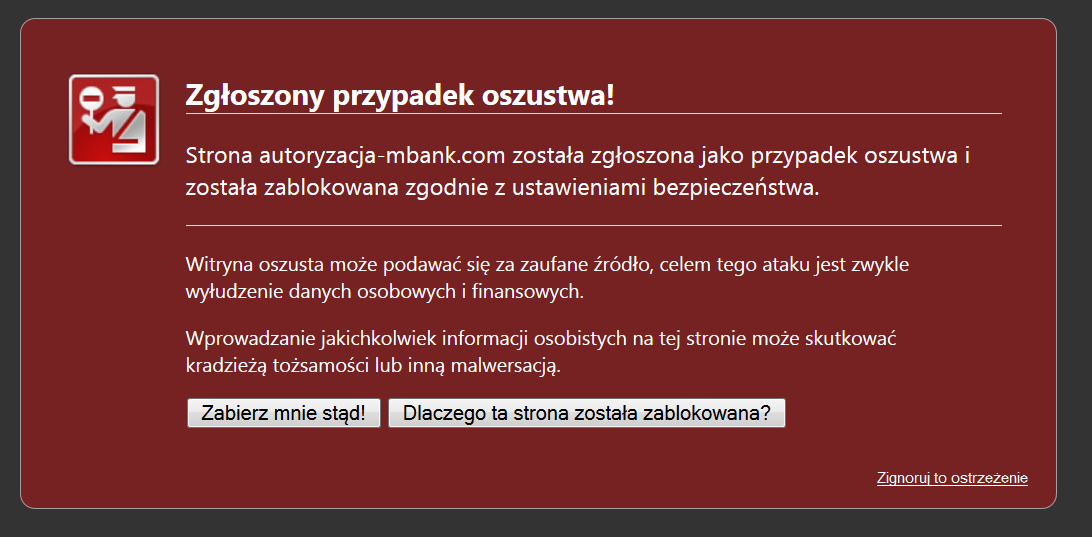

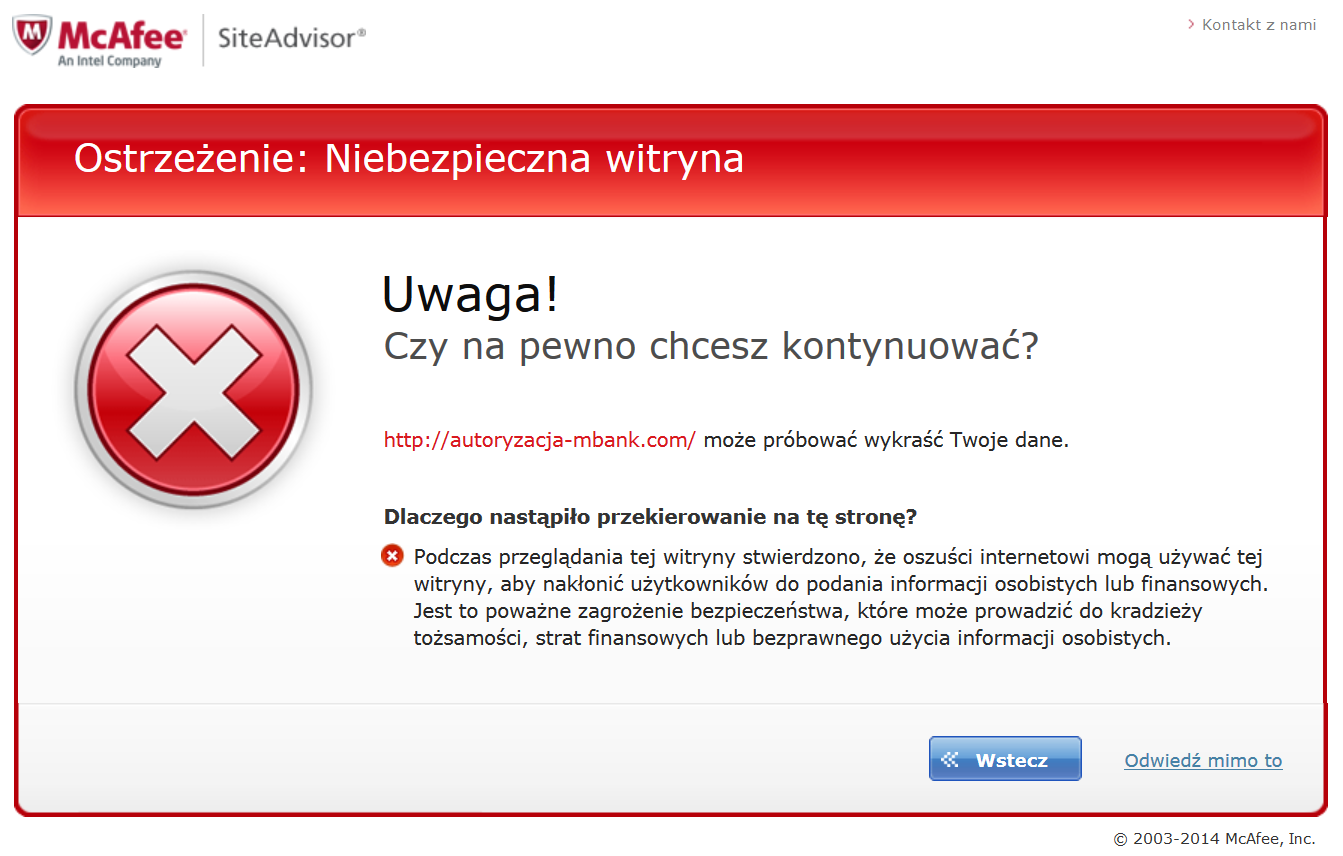

Firefox oraz Chrome już blokuje fałszywą stronę. IE jeszcze nie. A dla przykładu komunikat antywirusowy:

Po wpisaniu identyfikatora i hasła oraz zalogowaniu się następuje „autoryzacja”, przekazanie oszustowi swoich danych oraz przekierowanie klienta do prawdziwej strony logowania do banku: https://online.mbank.pl/pl/Login

Co zrobić, jeśli wpisałeś swoje dane?

„Wiadomość nie została wysłana z mBanku. Jest to próba wyłudzenia danych. Nie należy używać linka dołączonego do wiadomości. W przypadku otrzymania wiadomości zalecamy zmianę wszystkich haseł dostępowych do mBanku, przeskanowanie komputera programem antywirusowym. W przypadku skorzystania z linku załączonego w wiadomości należy zgłosić reklamację. Zasady przyjmowania reklamacji są opisane na stronie: http://www.mbank.pl/o-nas/reklamacje.html – tajemnicza Iwona z forum mBanku.”

Klienci mBanku o swoim bezpieczeństwie mogą więcej przeczytać na tej stronie.

Czy ten artykuł był pomocny?

Oceniono: 0 razy